漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-042062

漏洞标题:(新)12306.cn提交订单可饶过验证码暴力提交

相关厂商:中国铁道科学研究院

漏洞作者: 撸人乙

提交时间:2013-11-05 15:28

修复时间:2013-11-10 15:29

公开时间:2013-11-10 15:29

漏洞类型:账户体系控制不严

危害等级:中

自评Rank:10

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-11-05: 细节已通知厂商并且等待厂商处理中

2013-11-10: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

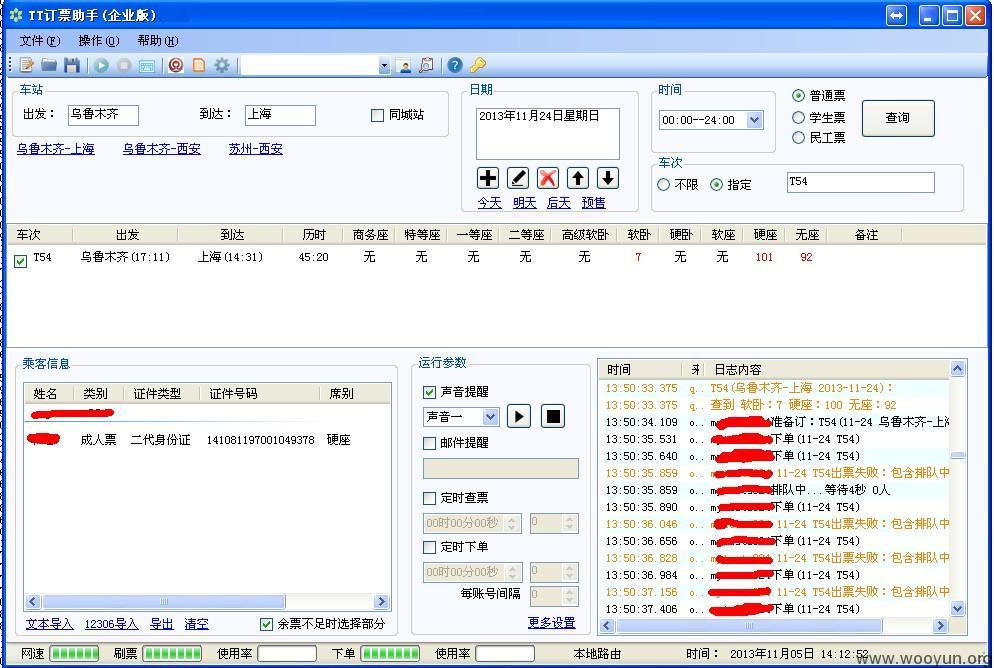

正常登录12306,查询、预定。现在的12306输入完验证码提交订单时必须要等待4.8秒。才可以点击提交,否则就是网络可能存在问题。但是可以通过修改用户密码那个页面获取提交订单时所用到的TOKEN,然后利用这个token值来提交订单时的token上面,这样就可以突破4.8秒。在大家还在通过正常订票等待4.8秒的时候,别人就可以做个小程序就可以把一个车所有票给秒了,因为它可以绕过验证码的4.8秒暴力提交!之前7月份有过这个漏洞,此漏洞类似。严重影响了大家的正常购票,十分不公平。

详细说明:

正常购票流程为

1、登录

2、查询车次

3、提交一

4、等待5秒验证验证码

5、提交二

6,排队等待

7,订票完成

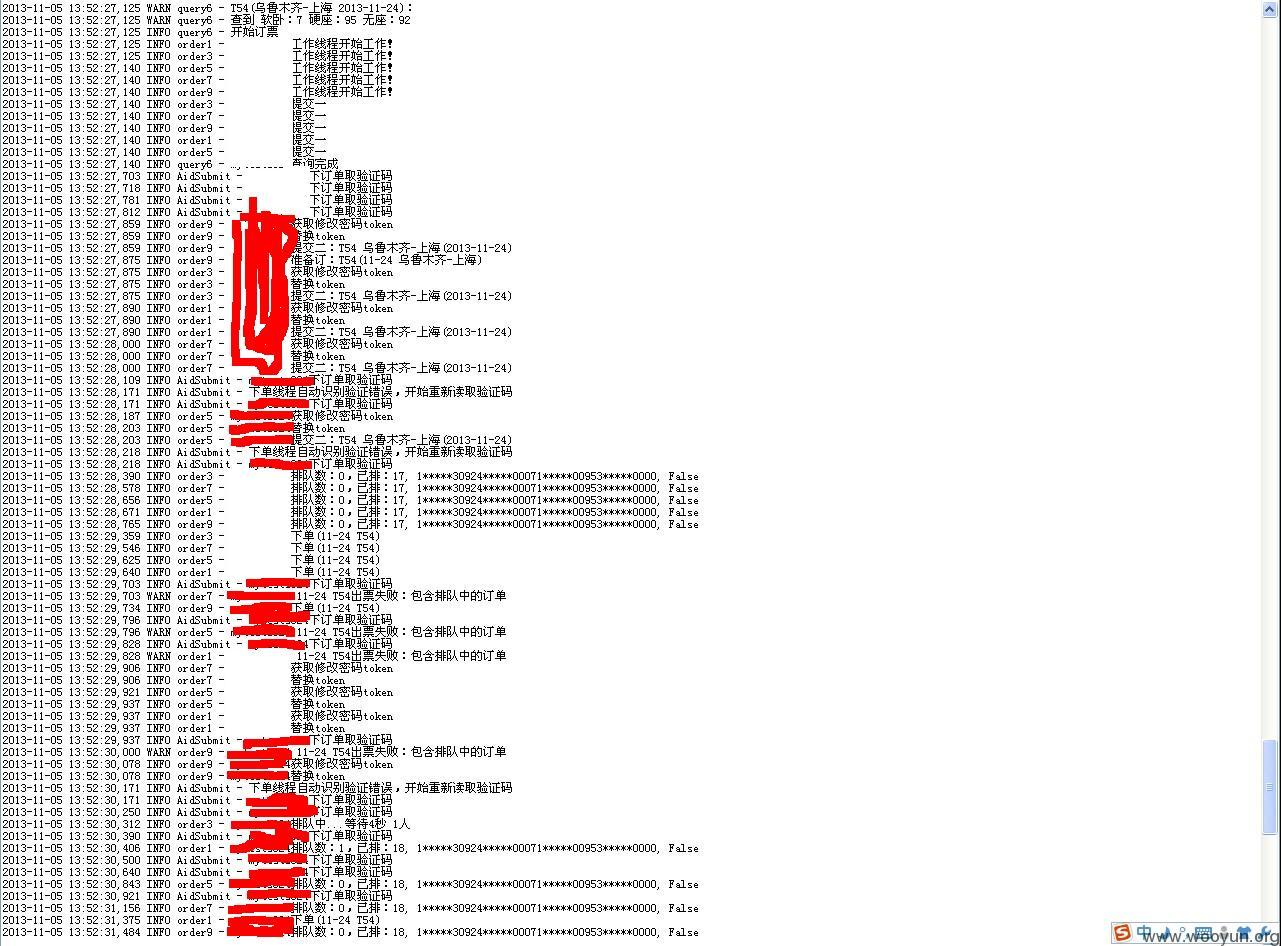

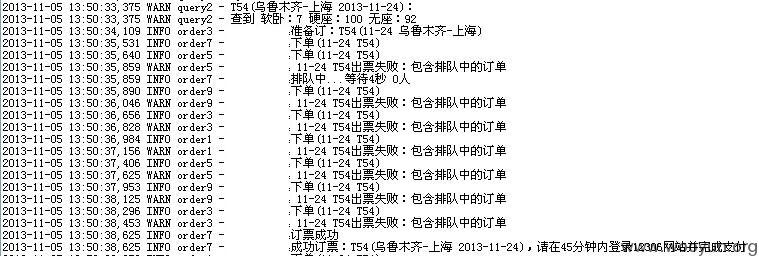

漏洞流程为(绕过4.8秒)

1、登录

2、查询车次

3、提交一

4、获取修改密码token(网址为https://dynamic.12306.cn/otsweb/sysuser/userCenterAction.do?method=initForChangePwd)

5、提交二(此时提交的token替换为第四步获取的token)

6,排队等待

7,订票完成

漏洞证明:

修复方案:

修改token验证机制。

版权声明:转载请注明来源 撸人乙@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2013-11-10 15:29

厂商回复:

最新状态:

暂无