漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-041400

漏洞标题:万科集团某分站文件上传可shell拖库和内网渗透

相关厂商:万科集团

漏洞作者: xiaogui

提交时间:2013-10-30 15:48

修复时间:2013-12-14 15:49

公开时间:2013-12-14 15:49

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-10-30: 细节已通知厂商并且等待厂商处理中

2013-11-03: 厂商已经确认,细节仅向厂商公开

2013-11-13: 细节向核心白帽子及相关领域专家公开

2013-11-23: 细节向普通白帽子公开

2013-12-03: 细节向实习白帽子公开

2013-12-14: 细节向公众公开

简要描述:

万科集团某分站文件上传可shell拖库和内网渗透

详细说明:

天冷了,找个工作过冬啊,看着看着就看到万科这边来了,注册账户的时候发现好玩的了,请看王道~~~图片是后面重新截图的,顺序有点乱,能看明白就好

出现问题的是这个分站http://job.vanke.com/Web/Login.aspx

本身是win2003的服务器,IIS6的配置,然后我发现一些畸形的用户名可以注册

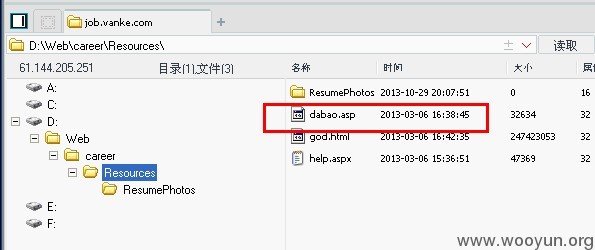

然后在图片上传的地方,检测了文件的后缀并修改了文件名称,理论上来说这也算安全了的,问题出现在重命名的地儿,这个文件重命名是用户名+文件后缀。。。这个方式真的很奇葩。。。配合那个畸形的用户名,你懂得~

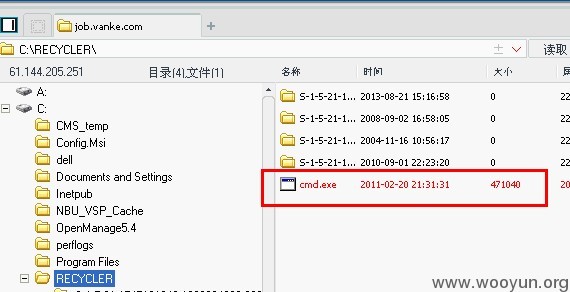

上传一句话,连接菜刀,发现这个服务器很多人来过了啊

最早竟然都有2011年的痕迹。。。

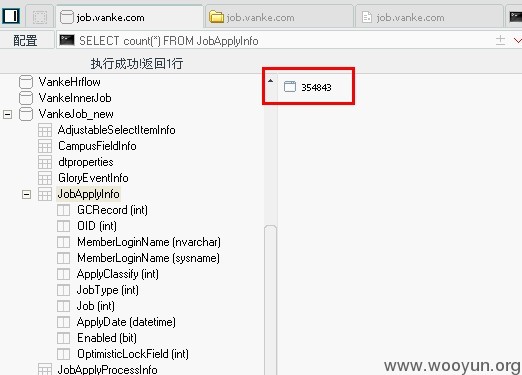

连接数据库看看,貌似数据不少的样子,这个是招聘分站,上面的都是个人真实资料,35W+啊,土豪公司吸引力就是大,其他数据库就不翻了,东西也很多

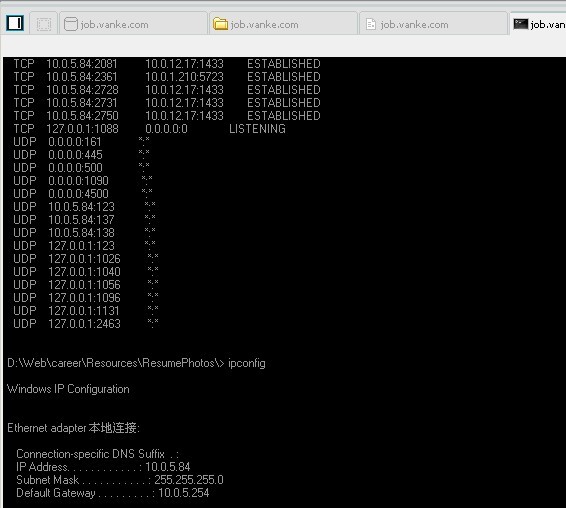

借助之前有人上传的cmd执行下命令看看,发现是内网的服务器,挺有意思啊,本来还想内网ooxx看看的,可怜窗外呼呼的冷风把我拉回了现实,继续觅食去。。。

漏洞证明:

看详细说明

修复方案:

你们更专业

版权声明:转载请注明来源 xiaogui@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:11

确认时间:2013-11-03 20:22

厂商回复:

最新状态:

暂无