漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-033836

漏洞标题:应用汇多个站存在遍历目录其中一个泄露sql(大量论坛会员数据泄漏)

相关厂商:应用汇

漏洞作者: mango

提交时间:2013-08-08 15:17

修复时间:2013-09-22 15:18

公开时间:2013-09-22 15:18

漏洞类型:任意文件遍历/下载

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-08-08: 细节已通知厂商并且等待厂商处理中

2013-08-08: 厂商已经确认,细节仅向厂商公开

2013-08-18: 细节向核心白帽子及相关领域专家公开

2013-08-28: 细节向普通白帽子公开

2013-09-07: 细节向实习白帽子公开

2013-09-22: 细节向公众公开

简要描述:

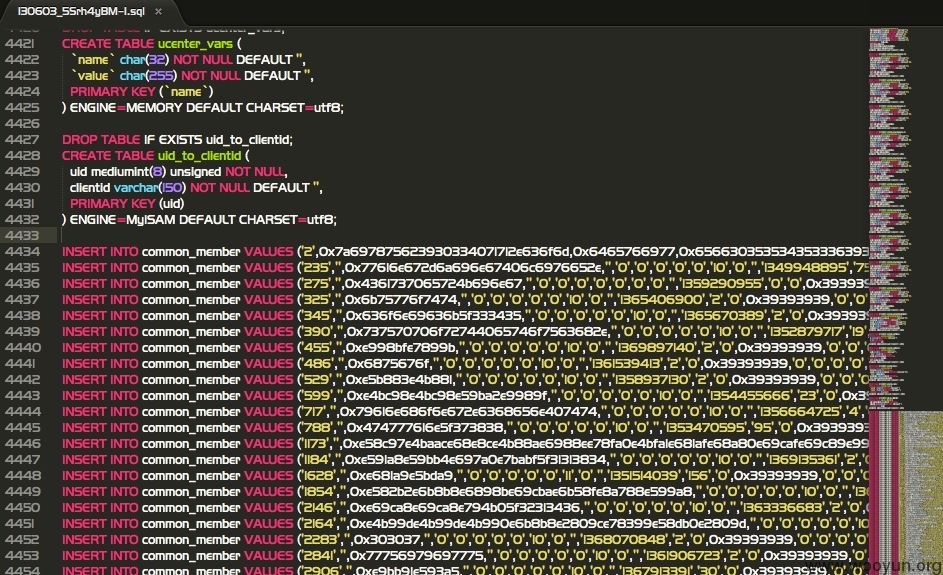

- -这尼玛- - 又是几百M啊、、、

详细说明:

先说遍历目录吧、

http://album.appchina.com/wp-includes/

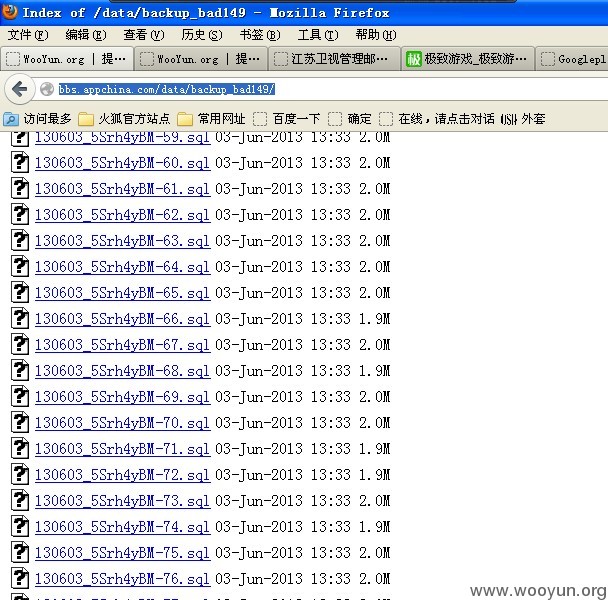

http://bbs.appchina.com/data/

http://bimg.yingyonghui.com/data/

这三个站 - - 后面两个直接泄露sql 、、这尼玛节操碎了。。。我等了那么久xss结果找到了遍历目录

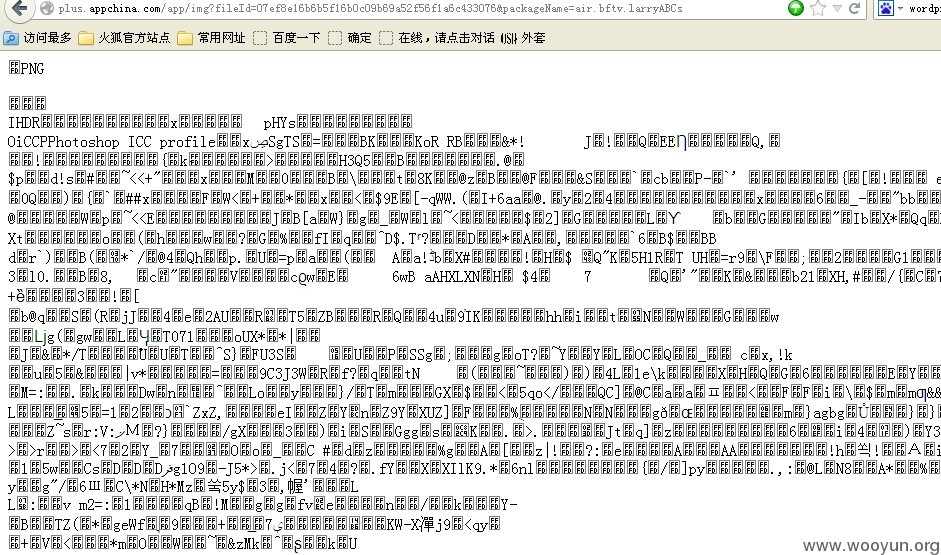

哦~ 还有一个小问题就是你们镜像谷歌play的

貌似直接解析了、、你们解析方法不对,我不知道能不能运行脚本 但是貌似可以吧、、我没试过

漏洞证明:

修复方案:

你知道的

版权声明:转载请注明来源 mango@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2013-08-08 16:12

厂商回复:

昂,是个年久失修的项目,多谢哥,我这就去修,哥,再这么下去光您老人家的礼物我们就破产了。先送个小玩意给你哈。

最新状态:

暂无