漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-040462

漏洞标题:百度某站平行权限任意删除对方留言

相关厂商:百度

漏洞作者: Hxai11

提交时间:2013-10-20 22:14

修复时间:2013-12-04 22:15

公开时间:2013-12-04 22:15

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:11

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-10-20: 细节已通知厂商并且等待厂商处理中

2013-10-21: 厂商已经确认,细节仅向厂商公开

2013-10-31: 细节向核心白帽子及相关领域专家公开

2013-11-10: 细节向普通白帽子公开

2013-11-20: 细节向实习白帽子公开

2013-12-04: 细节向公众公开

简要描述:

百度分站平行权限任意删除用户留言

详细说明:

http://lvyou.baidu.com

无意中发现在用户留言处能够平行权限,任意删除对方留言,只是利用条件有点苛刻

看图

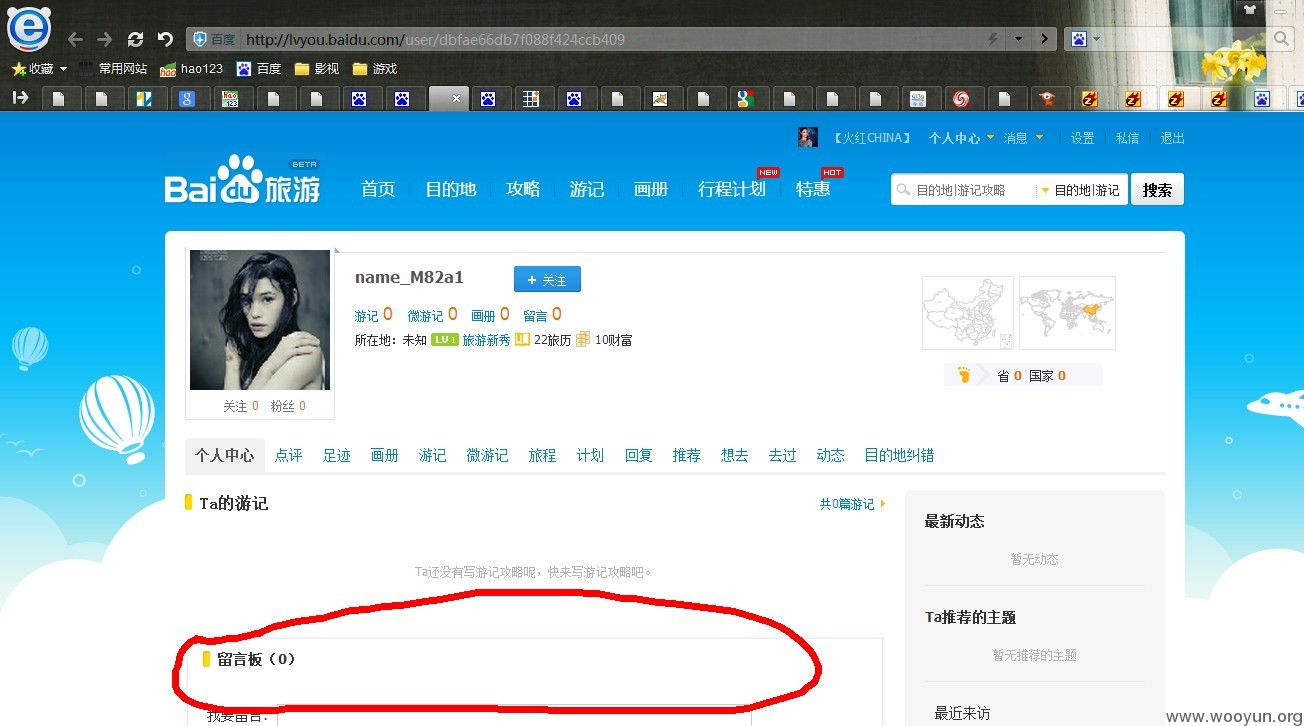

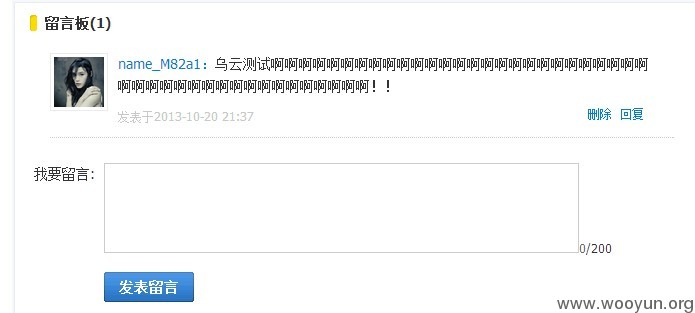

这个是账号a,我在自己留言处发了一条留言。。

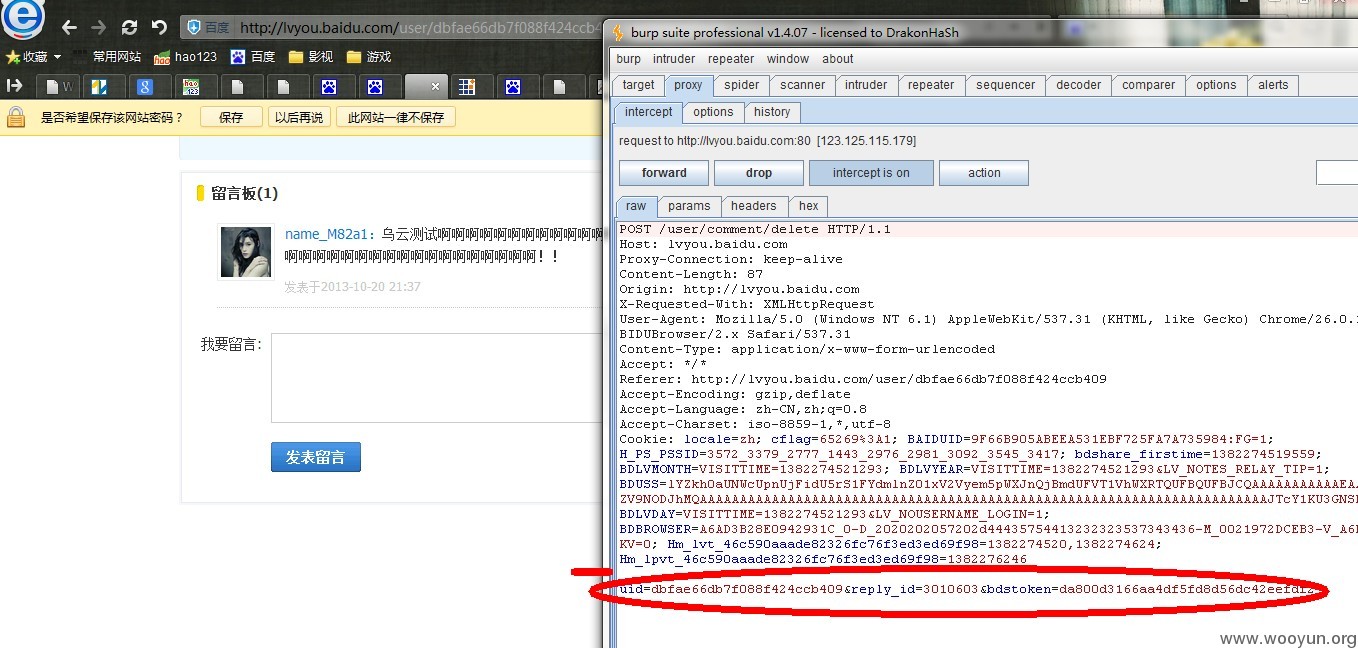

进行抓包看看

就是这段数据,我们将它记录下来。。

之后呢,我们用第二个账户登录

之后我们在第二个账户的留言处随便留言,之后对其中一条留言抓包删除

之后我将uid= 和reply_id=这两处的内容改为刚刚我们第一个账户抓包到的内容。

之后方包,我们再去到第一个账户看看

之前留言的内容已经没了哦,删除成功。

关于reply_id的问题,reply_id其实就是留言的id,如果不知道的话其实可以推测,一般用户前几条的reply_id= 都是以前四位是3010,之后的三位数字可以推测的!!!

漏洞证明:

修复方案:

你们懂,我对修复好像真的不懂

版权声明:转载请注明来源 Hxai11@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:6

确认时间:2013-10-21 13:56

厂商回复:

感谢对百度安全的关注,我们已经立即处理此问题,多谢反馈。

--“百度,因你更安全”

最新状态:

暂无

![IF8TKWS)DF`N{4_H4]`X8(U.jpg](http://wimg.zone.ci/upload/201310/202146422368df0c6feabb6f04b3bc88124c35b6.jpg)