漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-039926

漏洞标题:微拍利用他人帐号上传视频(本次用微拍官方帐号测试)

相关厂商:微拍

漏洞作者: M0nster

提交时间:2013-10-16 15:21

修复时间:2013-11-30 15:22

公开时间:2013-11-30 15:22

漏洞类型:未授权访问/权限绕过

危害等级:中

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-10-16: 细节已通知厂商并且等待厂商处理中

2013-10-16: 厂商已经确认,细节仅向厂商公开

2013-10-26: 细节向核心白帽子及相关领域专家公开

2013-11-05: 细节向普通白帽子公开

2013-11-15: 细节向实习白帽子公开

2013-11-30: 细节向公众公开

简要描述:

上个洞给我忽略了,呵呵,那我再给你们看看别的吧。这次再忽略以后你们的洞我自己留着不报了

详细说明:

上次被后台封了手机ID导致不能使用我这个手机登录了,但是屌丝只有一个手机,于是手机链接电脑的共享wifi,设置好代理就开始祭出神器burpsuite了。通过抓包等发现了一下几个重要信息

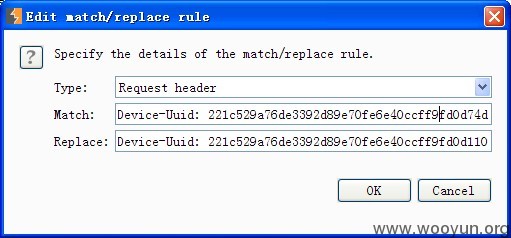

除了token我们不知道剩下的Device-Uuid和Weipai-Userid都是我们可以随意更改的

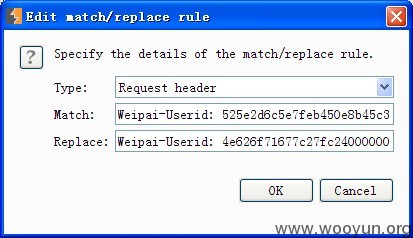

所以使用burpsuite的match and replace把我们的信息Weipai-Userid替换成小秘书的。

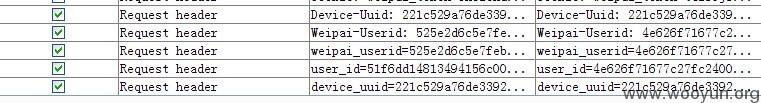

因为他现在封了我的设备ID,不能做任何操作,但我只需要把设备id随便改几个数字就行了

把我的Userid替换成小秘书的

为了保险起见我多采集了几个都给他换掉

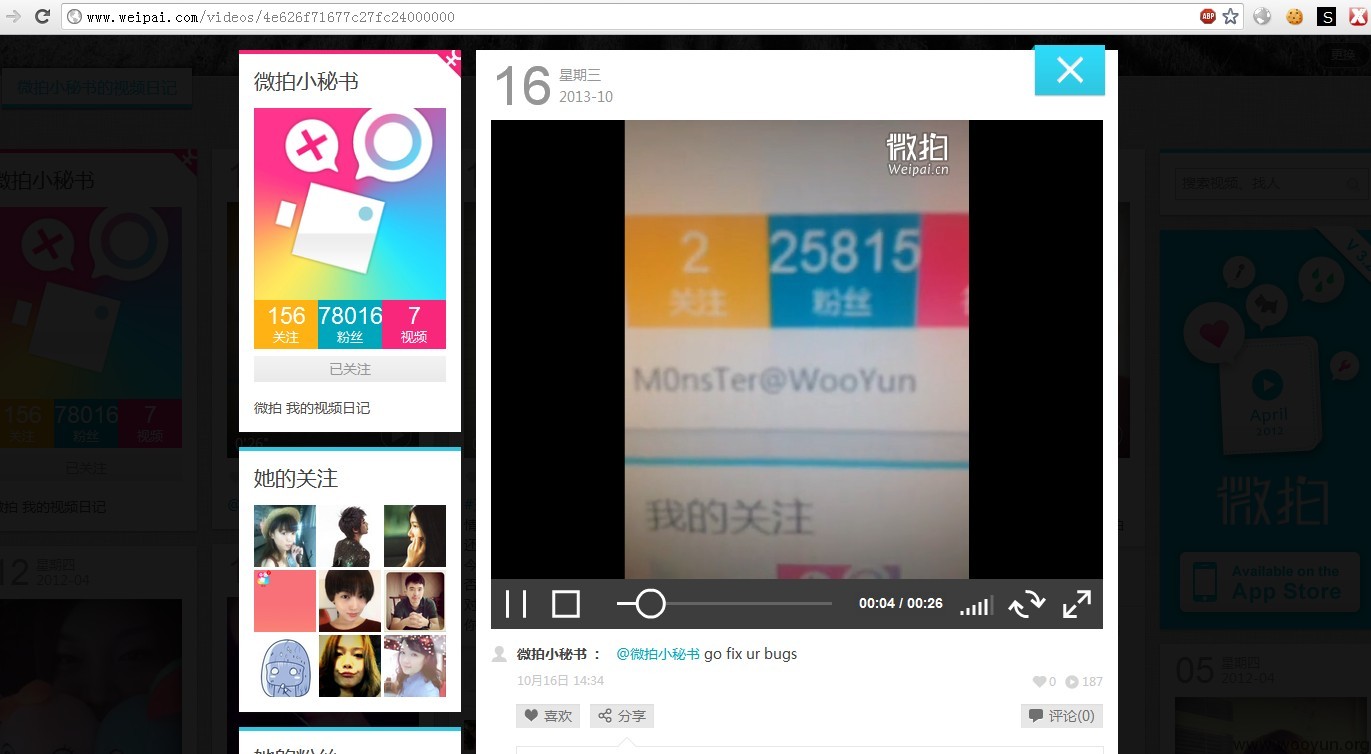

这样都弄完之后我试着上传了一下视频,果然成功了......

在上传的时候我没看到验证token,只有Weipai-Userid这个参数

漏洞证明:

修复方案:

无

版权声明:转载请注明来源 M0nster@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2013-10-16 15:30

厂商回复:

这个漏洞我们已经知道了,升级后可能会影响老版本的使用,我们会安排升级策略。

多谢关注微拍。

最新状态:

暂无