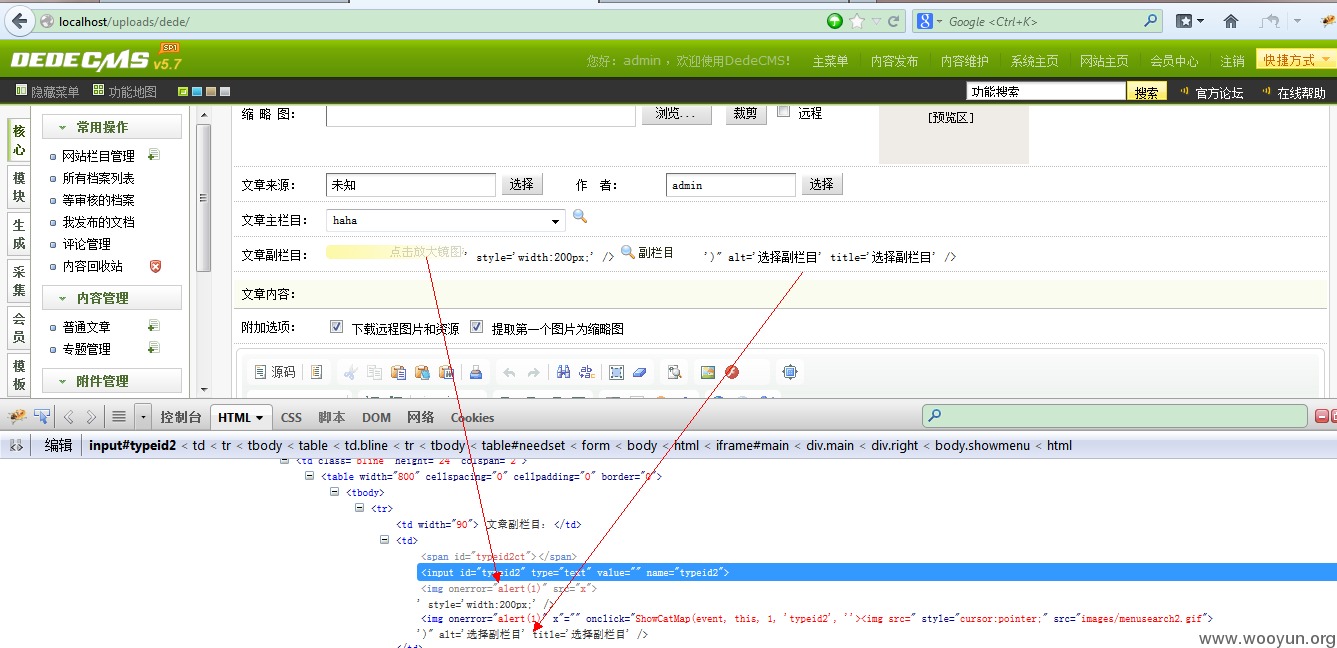

1.代码弱点在文章编辑模板那里 dede/templets/article_edit.htm

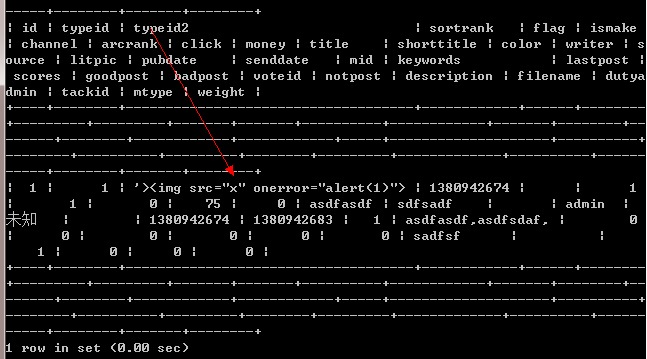

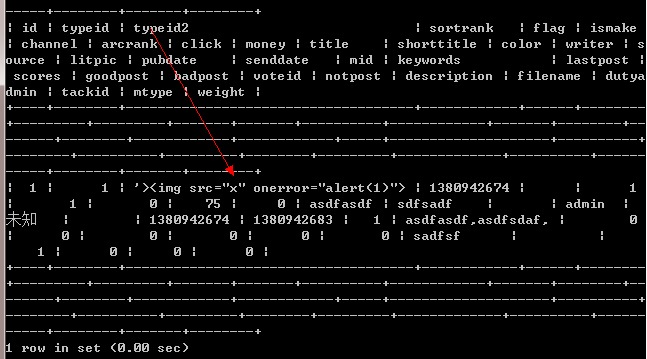

由于channelid在数据库中是int,而typeid2字段在数据库中为varchar型,也就是说只要这个参数可控,我们就可以XSS。

2.只要我们可以修改数据中的这个字段的值,我们就可以完成存储XSS的任务

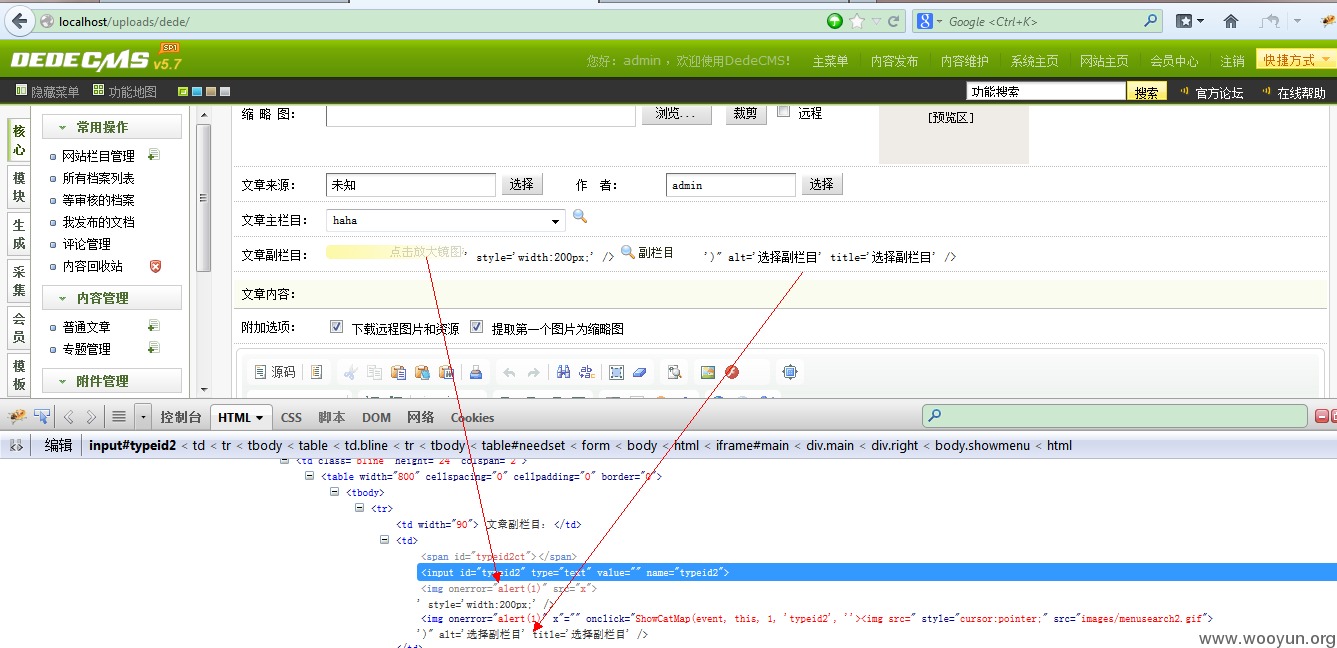

看这个页面代码 dede/catalog_do.php

我们看行代码

因为该页面只对$cid 和 $channelid变量进行了整数化,而未对$typeid变量和$unittype变量进行相应的处理。

攻击需要的条件如下:

受害者网站 需要有自己添加的栏目,然后我们根据栏目里面的文章,进行修改里面的typeid2的值

接着用下面的代码可以修改表里面的typeid2这个字段的值(可以修改的原因:看上面的源代码)

只要管理员访问这个链接,数据库的这个字段就被修改为

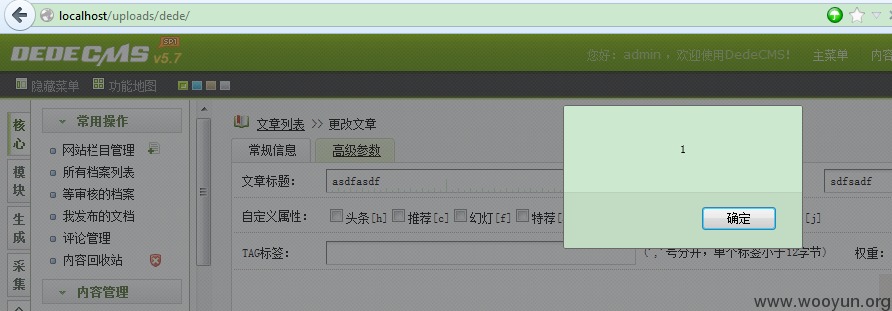

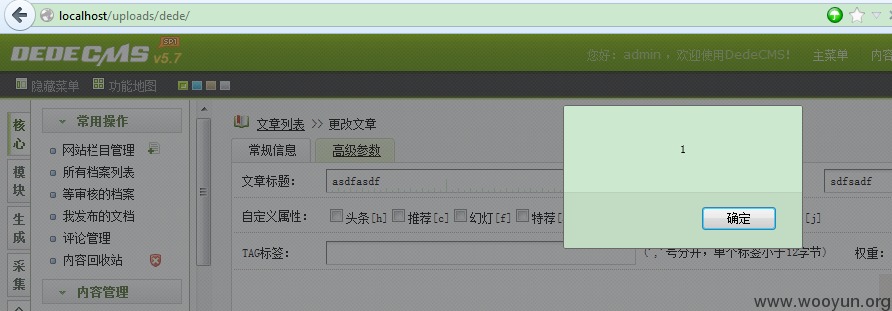

然后因为这漏洞是因为编辑文章页面太信任typeid2变量,当victim 观看这个页面的时候

然后其源代码为

利用方法就是用CSRF,让管理员默默请求这个URL,接着只要等管理员编辑文章就上钩了。