漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-026757

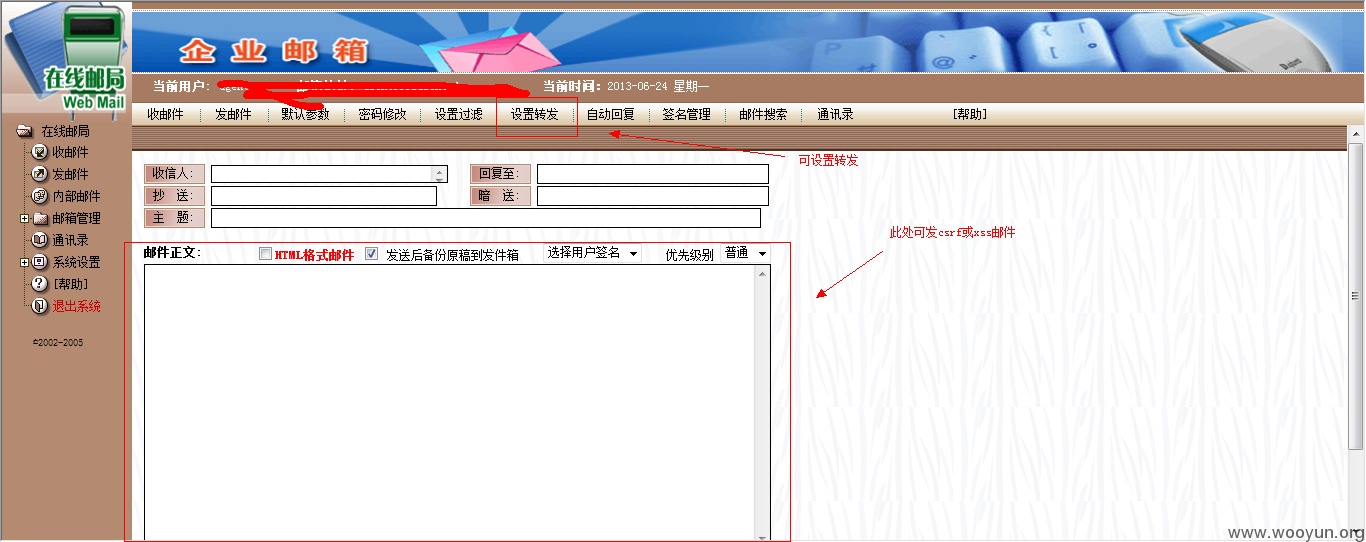

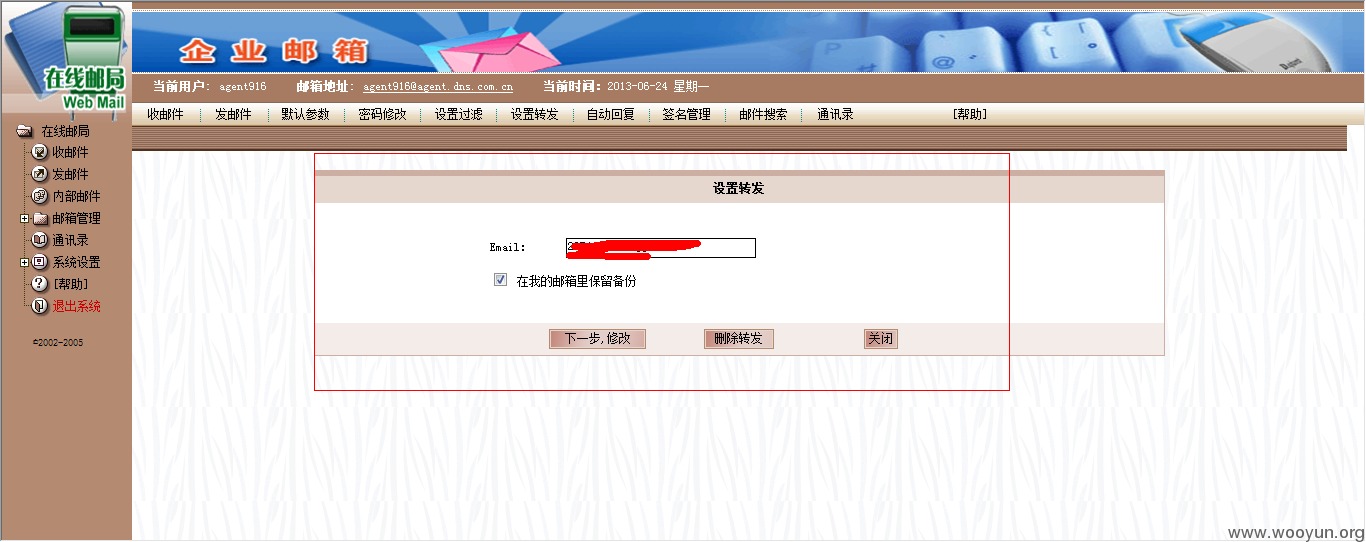

漏洞标题:新网互联代理商邮箱CSRF及xss(同样可以劫持部分域名)

相关厂商:北京新网互联科技有限公司

漏洞作者: Finger

提交时间:2013-06-24 11:43

修复时间:2013-08-08 11:44

公开时间:2013-08-08 11:44

漏洞类型:CSRF

危害等级:中

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-06-24: 细节已通知厂商并且等待厂商处理中

2013-06-24: 厂商已经确认,细节仅向厂商公开

2013-07-04: 细节向核心白帽子及相关领域专家公开

2013-07-14: 细节向普通白帽子公开

2013-07-24: 细节向实习白帽子公开

2013-08-08: 细节向公众公开

简要描述:

新网互联代理商邮箱CSRF及xss(同样可以劫持部分域名)

这个危害要比爆破大一些

本来正在把这个编辑到上一个漏洞里 谁知道厂商确认太快了

详细说明:

新网互联代理商邮箱系统可发html邮件 邮件正文输入和输出毫无过滤

可csrf设置转发、xss获取cookie

漏洞证明:

修复方案:

null

版权声明:转载请注明来源 Finger@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:8

确认时间:2013-06-24 11:48

厂商回复:

早上看到测试的邮件了,就开始核查了系统的日志等,发现问题还比较多,临时将危险的功能去掉了,新的系统马上上线。漏洞很初级,但是后果很严重。正在校对泄漏的信息。

最新状态:

暂无