漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-036601

漏洞标题:国际青年旅社SQL 注入以及暴物理路径漏洞

相关厂商:国际青年旅社

漏洞作者: shafreeck

提交时间:2013-09-09 23:56

修复时间:2013-12-08 23:57

公开时间:2013-12-08 23:57

漏洞类型:SQL注射漏洞

危害等级:中

自评Rank:10

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-09-09: 积极联系厂商并且等待厂商认领中,细节不对外公开

2013-12-08: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

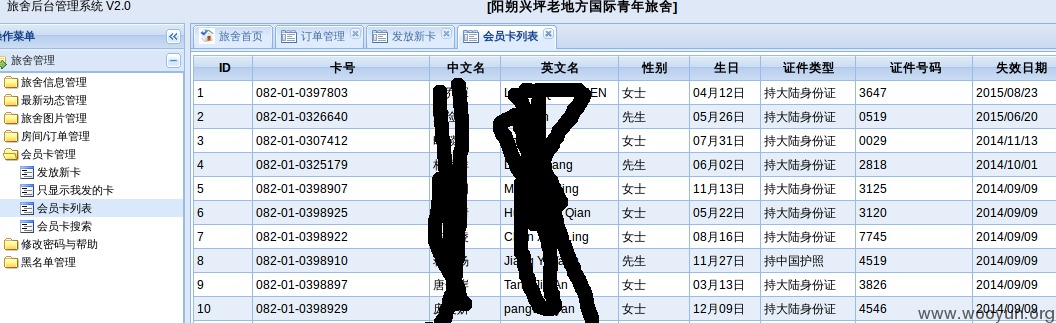

国际青年旅社使用的是视创(www.vii.com.cn)的旅社管理系统,由于对参数过滤不严,存在SQL 注入漏洞,可直接dump数据库内容。另外,由于管理员session保存在mysql中,攻击者可以通过获取到的session,直接登陆后台。全国各地青年旅社都在用这个系统,订单以及会员信息一览无余,危害还是比较严重。

详细说明:

主要有两个地方:

1. sql 注入:

http://www.yhachina.com/topic.php?channelID=1&topicID=203

2. http://www.yhachina.com/index.php?hostID=-1

当hostID 非法时,会暴露物理路径

漏洞证明:

修复方案:

谨慎处理参数

版权声明:转载请注明来源 shafreeck@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝