漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-035878

漏洞标题:CoreCodec Inc. CoreAVC.ax控件DLL劫持漏洞

相关厂商:CoreAVC播放器

漏洞作者: 336

提交时间:2013-09-02 14:23

修复时间:2013-12-01 14:23

公开时间:2013-12-01 14:23

漏洞类型:设计错误/逻辑缺陷

危害等级:高

自评Rank:15

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-09-02: 积极联系厂商并且等待厂商认领中,细节不对外公开

2013-12-01: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

CoreAVC.ax解码控件在加载DLL文件时考虑不周导致可能的DLL劫持,对用户造成潜在的安全隐患。

详细说明:

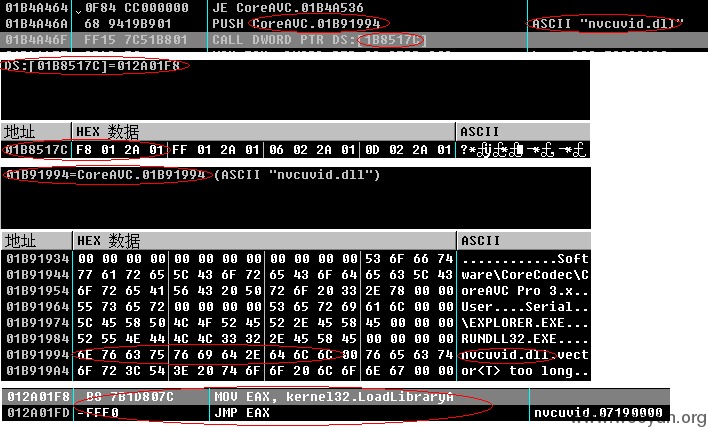

CoreAVC.ax(最新版本3.0.1),在解码时会调用一个nvcuvid.dll文件,在调用该文件时没有使用全路径加载,在没有安装Nvidia显卡驱动的情况下操作系统下可能不存在该文件,对于非Nvidia显卡用户而言,除非应用程序自行带入,否则有极大可能系统下不存在该文件,而国内外许多媒体播放器或解码包都使用了该控件,并且没有附带nvcuvid.dll文件,造成用户使用播放器或解码包进行对应视频媒体播放时有可能加载视频媒体文件同目录下的nvcuvid.dll文件,恶意攻击者可以将视频媒体文件及恶意nvcuvid.dll文件打包诱骗受害者下载解压观看,导致受害者机器被控制。

因受影响的应用程序太多,无法一一测试,只能统一上报。

漏洞证明:

修复方案:

控制程序运行时的当前路径环境变量。

版权声明:转载请注明来源 336@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝