漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-034935

漏洞标题:如家等大量酒店客户开房记录被第三方存储并因漏洞导致泄露

相关厂商:浙江慧达驿站网络有限公司

漏洞作者: Yep

提交时间:2013-08-21 23:21

修复时间:2013-10-05 23:22

公开时间:2013-10-05 23:22

漏洞类型:敏感信息泄露

危害等级:高

自评Rank:10

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-08-21: 细节已通知厂商并且等待厂商处理中

2013-08-26: 厂商已经确认,细节仅向厂商公开

2013-09-05: 细节向核心白帽子及相关领域专家公开

2013-09-15: 细节向普通白帽子公开

2013-09-25: 细节向实习白帽子公开

2013-10-05: 细节向公众公开

简要描述:

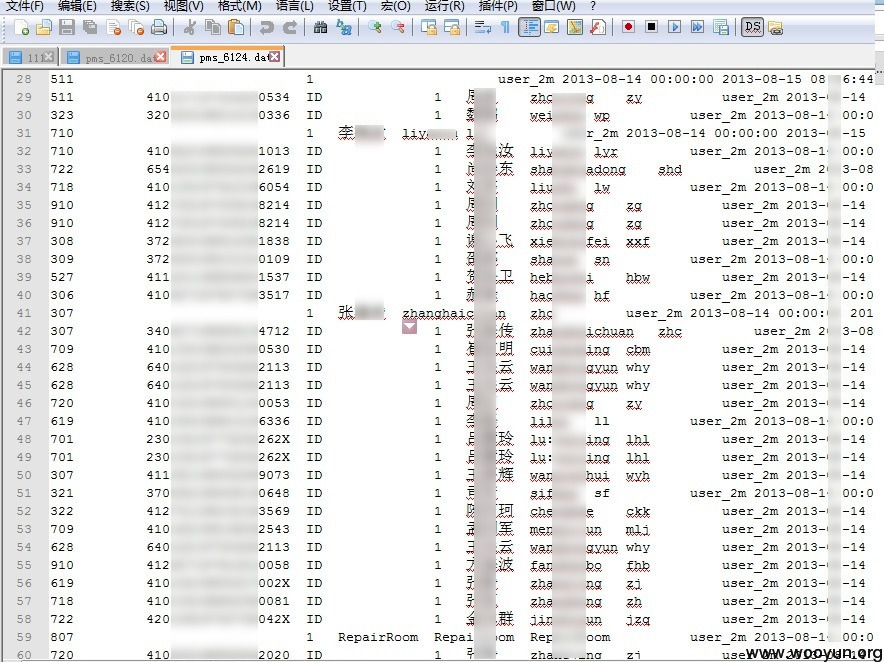

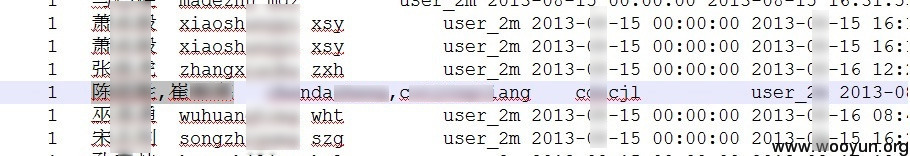

如家、咸阳国贸大酒店、杭州维景国际大酒店、驿家365快捷酒店、东莞虎门东方索菲特酒店 这些酒店全部或者部分使用了 浙江慧达驿站网络有限公司 开发的 酒店Wifi管理、认证管理系统。浙江慧达驿站网络有限公司 在服务器上实时存储了这些酒店客户的记录,包括客户名(两个人的话,两个都会显示哦~~)、身份证号,开房日期,房间号等敏感、隐私信息。

然后,然后,这些信息因为某种原因,可以被泄露。。。。

开房记录哦~~

同时泄露的还有一些SQL查询语句,等。

详细说明:

其合作酒店如下(如家亲测可行):

他们系统整个业务逻辑大概是这样的:

用户连接到他们酒店的开放wifi,上网时会被要求通过网页认证。

这个认证不是在酒店服务器完成的,而是在 浙江慧达驿站 的认证服务器上,所以这个服务器也理所当然存了一份酒店客户信息。(他们这么做,我觉得动机有问题。。)

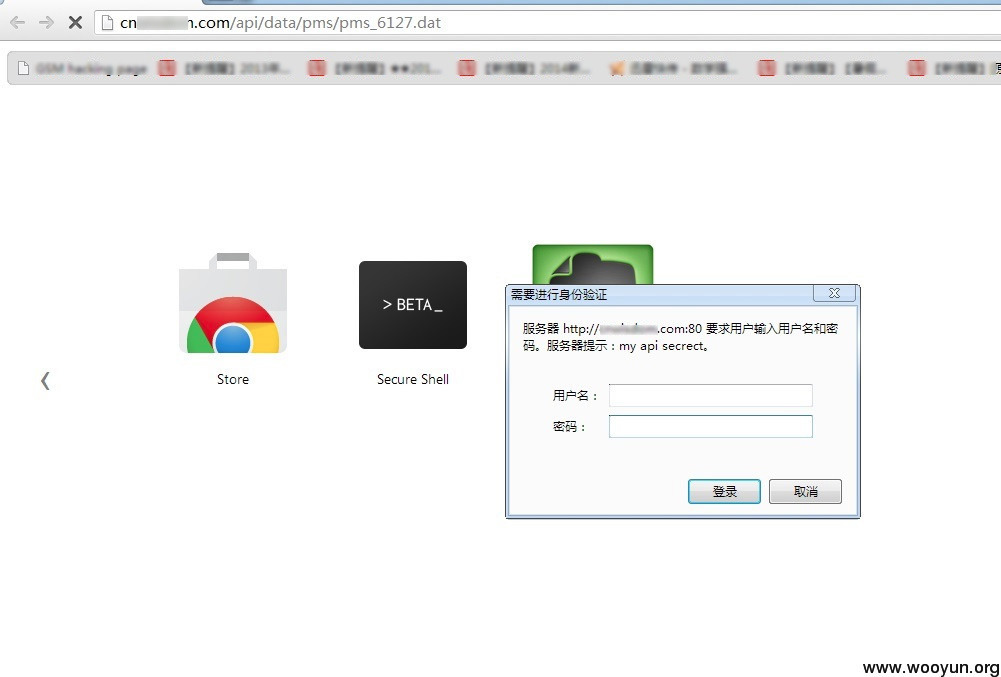

客户信息的数据同步是通过http协议实现的,然后,需要认证。但是认证用户名跟密码是明文传输的,各个途径都可能被被嗅探到。然后用这个认证信息,就可以从他们数据服务器上获得所有酒店上传的客户开房信息。

漏洞证明:

USER: cnwisdomapi PASS: 3b823[马赛克]ac36a

http://cn[马赛克].com/api/data/pms/pms_6127.dat

这个地址可以获得所需信息,那个6127是可以改的,一个代表一家酒店。一个里面都有一千多条记录。

输入密码之后,即可成功下载所需信息。

先看看这家如家的客户信息:

再来个双人开房的~:

自从有了慧达驿站,妈妈再也不用担心我跟坏人开房啦~

修复方案:

数据同步选择私有协议,就算换成https都成。

不然数据还没到你们手上呢,就被别人先撸走了。

版权声明:转载请注明来源 Yep@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:13

确认时间:2013-08-26 00:08

厂商回复:

系统漏洞已经修复,时间2013年10月8日

事件说明:

1.慧达自主研发的无线门户登入验证机制按照互联网服务实名制要求;

2.住客验证登入酒店无线网络的信息同步技术存在安全隐患,我们已在第一时间完成系统升级,住客信息已被加密保护;

3.截止2013年10月8日,相关截屏的住客信息未发生实质性泄密结果;

4.汉庭(华住)酒店与慧达驿站在无线门户业务领域上没有合作关系。

最新状态:

暂无