漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-034912

漏洞标题:正方教务系统客户端无密码任意登陆(如JWC01),影响所有版本

相关厂商:杭州正方教务管理系统

漏洞作者: Yep

提交时间:2013-08-21 19:56

修复时间:2013-11-19 19:57

公开时间:2013-11-19 19:57

漏洞类型:非授权访问/认证绕过

危害等级:高

自评Rank:17

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-08-21: 细节已通知厂商并且等待厂商处理中

2013-08-26: 厂商已经确认,细节仅向厂商公开

2013-08-29: 细节向第三方安全合作伙伴开放

2013-10-20: 细节向核心白帽子及相关领域专家公开

2013-10-30: 细节向普通白帽子公开

2013-11-09: 细节向实习白帽子公开

2013-11-19: 细节向公众公开

简要描述:

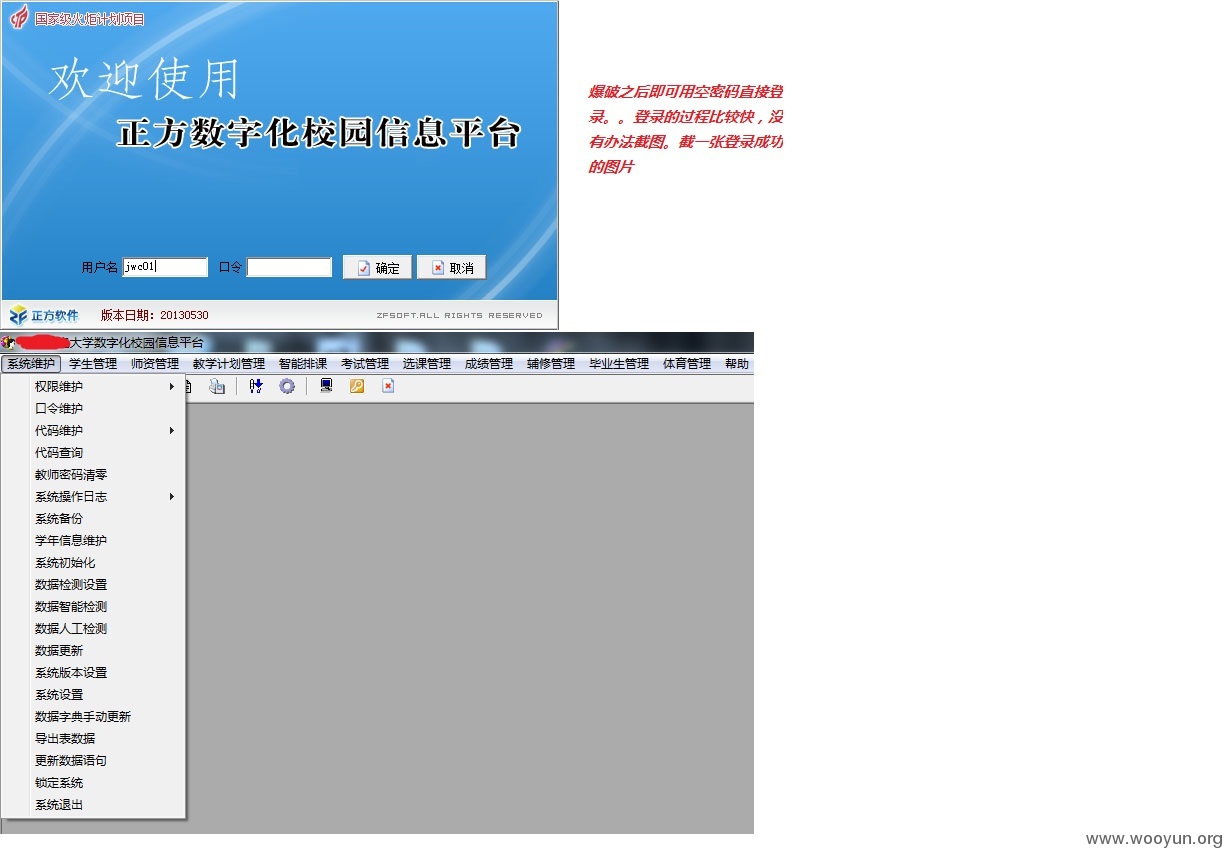

正方教务系统客户端的漏洞。根本原因在于软件设计的时候,用户登陆的认证在本地实现。

所这个洞不是新洞,和之前 @独孤城 发的这个http://www.wooyun.org/bugs/wooyun-2010-010453 根源是一样的。就是211端口。

不过这次发现他的客户端不仅有传输不加密的问题,还有更劲爆的问题~

详细说明:

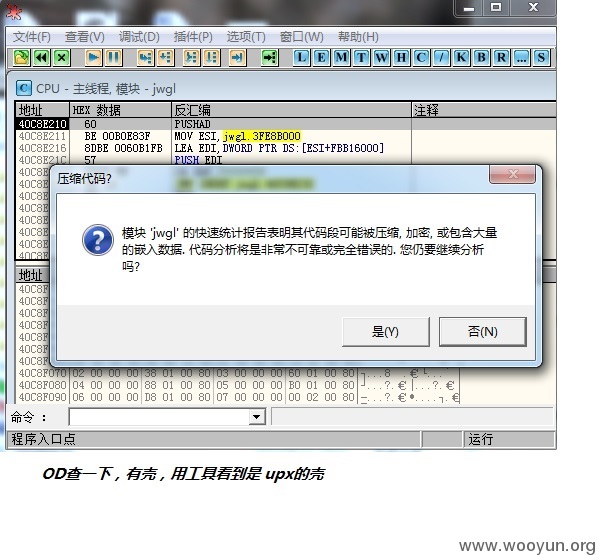

实现思路:直接爆破客户端。

开发客户端的程序猿貌似没什么保护程序不被反汇编的经验。总之那个客户端一下就给爆破了。用的方法。。。基本上就是最简单的,一般讲反汇编爆破,第一课都会讲的方法。。。

爆破方法比较简单。网上看看教程,就能搞定。目测这个漏洞正方一时半会也不会去修,爆破过程就不截图了。。。

漏洞证明:

修复方案:

正方客户端211端口的这个问题爆出来都这么久了,正方也不想着彻底修复一下,估计也是积重难返。关键是本质上就不应该在本地认证啊,魂淡。。

我想了想,大概有这么几种方法,好评度从低到高:

1.211端口只对内网开放,加密客户端通信,同时加强客户端的反汇编保护。(这样的话,外网的老师只能开VPN访问了,同时内网的恶意用户也还是有的)。

2.重新设计客户端,加密客户端通信,认证放到服务器上来做。(哇哦,正方的程序猿小伙伴们又要有的忙了。)

3.最好的方法当然是给每个老师发一个证书,客户端和证书绑定,证书既可以用来认证,又可以生成session key加密通信。类似于双向认证的HTTPS(他要是能做到,就不是正方了。。)

版权声明:转载请注明来源 Yep@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:17

确认时间:2013-08-26 00:09

厂商回复:

最新状态:

暂无