漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-028888

漏洞标题:奇异某分站flash跨域漏洞(带测试实现code)

相关厂商:奇艺

漏洞作者: Aring

提交时间:2013-07-14 21:52

修复时间:2013-08-28 21:52

公开时间:2013-08-28 21:52

漏洞类型:CSRF

危害等级:中

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-07-14: 细节已通知厂商并且等待厂商处理中

2013-07-14: 厂商已经确认,细节仅向厂商公开

2013-07-24: 细节向核心白帽子及相关领域专家公开

2013-08-03: 细节向普通白帽子公开

2013-08-13: 细节向实习白帽子公开

2013-08-28: 细节向公众公开

简要描述:

flash跨域策略crossdomain.xml文件限制不严,造成flash csrf。

详细说明:

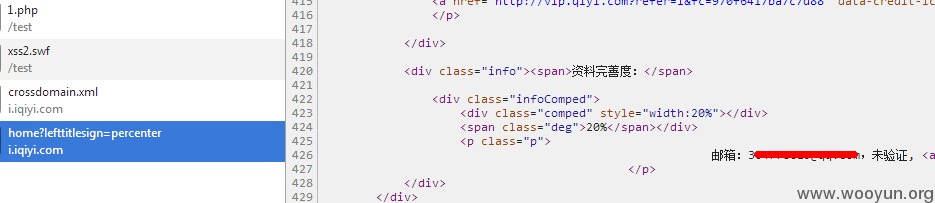

看crossdomain.xml

1:permitted-cross-domain-policies为all造成加载目标域上的任何文件作为跨域策略文件,甚至是一 个JPG也可被加载为策略文件![使用此选项那就等着被xx吧!]

2:allow-access-from 设为“*”任何的域,有权限通过flash读取本域中的内容。

3:allow-http-request-headers-from header设个“*”允许发送任何消息头。

漏洞证明:

修复方案:

crossdomain.xml控制好

版权声明:转载请注明来源 Aring@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:8

确认时间:2013-07-14 22:28

厂商回复:

感谢,正在处理

最新状态:

暂无