漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-028832

漏洞标题:搜狗浏览器任意文件读取漏洞

相关厂商:搜狗

漏洞作者: 心伤的胖子

提交时间:2013-07-14 12:41

修复时间:2013-10-12 12:41

公开时间:2013-10-12 12:41

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-07-14: 细节已通知厂商并且等待厂商处理中

2013-07-15: 厂商已经确认,细节仅向厂商公开

2013-07-18: 细节向第三方安全合作伙伴开放

2013-09-08: 细节向核心白帽子及相关领域专家公开

2013-09-18: 细节向普通白帽子公开

2013-09-28: 细节向实习白帽子公开

2013-10-12: 细节向公众公开

简要描述:

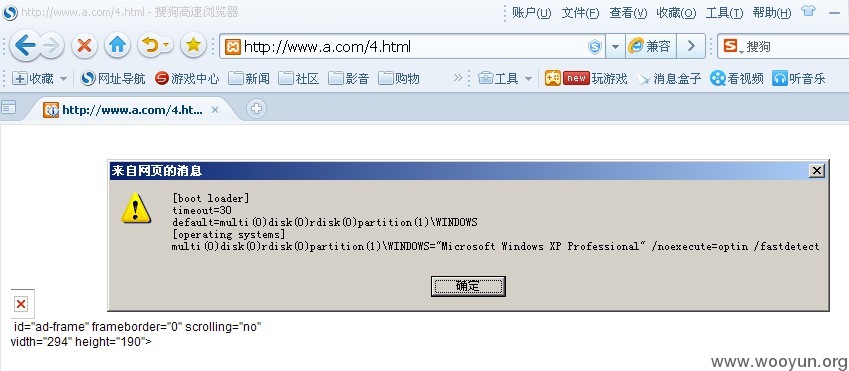

搜狗浏览器对通过 UNC 访问 127.0.0.1 域限制一直比较宽松,之前就出现过本地文件存在 xss 漏洞,可以读取本地的任意文件的漏洞。结果是搜狗把本地文件的 xss 给修复,并没有对 UNC 访问 127.0.0.1 域做限制。

详细说明:

其实只要找个任意的本地文件的 xss 漏洞就可以通过该漏洞读取本地的任意文件。

搜狗浏览器安装玩游戏插件后会把插件解压,解压后的文件夹下有如下的文件

C:\Documents and Settings\Administrator\Application Data\SogouExplorer\Extension\com.sogou.gamecenter\0.6.0\html\balloon.html

该文件存在 dom xss 漏洞,如下代码,从 location.href 取数据没有经过处理直接 document.write 操作,造成 xss 漏洞。

漏洞证明:

修复方案:

限制 UNC 这种对 127.0.0.1 域的访问。

版权声明:转载请注明来源 心伤的胖子@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:5

确认时间:2013-07-15 15:03

厂商回复:

收到,感谢提供

最新状态:

2013-10-12:确认已在新版本搜狗浏览器中修复此漏洞。