漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-028024

漏洞标题:3g优酷网验证码设计缺陷可暴力破解帐号(测试破解成功多个会员密码)

相关厂商:优酷

漏洞作者: lijiejie

提交时间:2013-07-08 13:43

修复时间:2013-08-22 13:43

公开时间:2013-08-22 13:43

漏洞类型:设计缺陷/逻辑错误

危害等级:中

自评Rank:9

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-07-08: 细节已通知厂商并且等待厂商处理中

2013-07-08: 厂商已经确认,细节仅向厂商公开

2013-07-18: 细节向核心白帽子及相关领域专家公开

2013-07-28: 细节向普通白帽子公开

2013-08-07: 细节向实习白帽子公开

2013-08-22: 细节向公众公开

简要描述:

3g.youku.com验证码设计缺陷, 可暴力破解

详细说明:

登录页的验证码不过期,

可使用同一验证码,反复尝试登录不同[账号, 密码]组合

该验证码位于:

http://3g.youku.com/smartphone/login

抓包测试发现表单中sessionid和text_captcha是关联的,

并且这个组合可以反复用,不会过期。

'''

这是一种常见的验证码漏洞,

那就是验证码生成在Server,

但update工作由客户浏览器来完成

只要客户不去更新这个session,那么第一次得到的验证码一直可用

'''

漏洞证明:

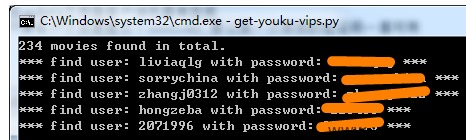

我写了一段脚本, 去尝试破解优酷的VIP账号

当密码正确,会302重定向到/smartphone/already_login

给出几个已经成功破解的VIP会员账号吧(帐号密码相同):

测试发现,

破解的时候开启太多线程会导致IP临时被封,或者[IP+账号]被封

修复方案:

先解决一下验证码不过期的问题吧。

验证码本身也可一并做些改进

版权声明:转载请注明来源 lijiejie@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2013-07-08 13:48

厂商回复:

修复中

最新状态:

暂无