漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-023605

漏洞标题:酷狗可被轻易渗透漏洞暴露脆弱安全架构

相关厂商:酷狗

漏洞作者: nightwi3h

提交时间:2013-05-13 09:23

修复时间:2013-06-27 09:23

公开时间:2013-06-27 09:23

漏洞类型:系统/服务运维配置不当

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-05-13: 细节已通知厂商并且等待厂商处理中

2013-05-13: 厂商已经确认,细节仅向厂商公开

2013-05-23: 细节向核心白帽子及相关领域专家公开

2013-06-02: 细节向普通白帽子公开

2013-06-12: 细节向实习白帽子公开

2013-06-27: 细节向公众公开

简要描述:

今天上百度准备看一集火影睡了,没成想tudou被劫持了。-_-||!

打开酷狗音乐吧,听听现场主播哼几首就睡了,结果木钱钱。-_-||!

那就进去看看吧!Let's Go!~Ps:xsser我想问一句,Rank有木有40 60?

(鉴于对酷狗整体架构持久影响,详细说明做了模糊处理,未模糊版本联系[email protected]索取)

详细说明:

No.0 分析判断:

酷狗作为以流媒体服务为主的厂商,肯定不少CDN、分发负载、P2P管理之类的服务器,作为木钱钱的人士,还是奔内网数据库去吧!

难点在于如何抛开酷狗大量的CDN找到脆弱的系统边界。

No.1 搜集信息:

于是乎,Google墙的太厉害,借助度娘吧。找到两个比较目测没有加CDN的域名:xxx1.kugou.com[113.106.x.x3] xxx2.kugou.com [183.60.x.x] 183.60段比较熟悉,作为一个业余的安全运维,这个段很多高防,当然CDN也比较多,放弃吧。

扫描下113.106.x.x3/24吧:(仅仅留下后续有用的结果)

分析:看来H3C后面都是酷狗的了,重点关注一下吧:)

挂上SRCWVS[http://www.srcwork.com] 扫描一下Web吧,轻易获得一个SVN源码泄露:http://113.106.x.x9/admin/x/xfig/.svn/text-base/test.inc.php.svn-base

(获得酷狗PHP框架源码和内网数据库连接信息)

No.3:分析:x9这台源码应该是酷狗自己开发的PHP框架,安全性还不错,简单的Code漏洞基本上没啥,不过最想的先取个BashShell。既然框架不能利用,数据库在内网。咋办呢?瓶颈来了。给我一首歌的时间。哦,懂了这种开发测试机一般都会写距离本机不远的数据库,试试人品?

No.4:数据库新发现:

懂了,这种貌似是3306没防火外联了

Cmd>mysql -h 113.106.x.x3 -u outtransql -p

Bingo! 数据库OK!

数据库很多,用户权限都是root,都允许远程登录(我有预感,这回酷狗悲剧了-_-||)

No.5寻找数据库突破目标:

经过以上测试后,连接上的几个数据库内容丰富,但是如何能利用数据库进入酷狗内网呢?对了,就你了,KugouX库,看内容是个WordPress的Blog,恩不错。

果断X.kugou.com 原来是个未完工的Blog,好吧,别怪我了。

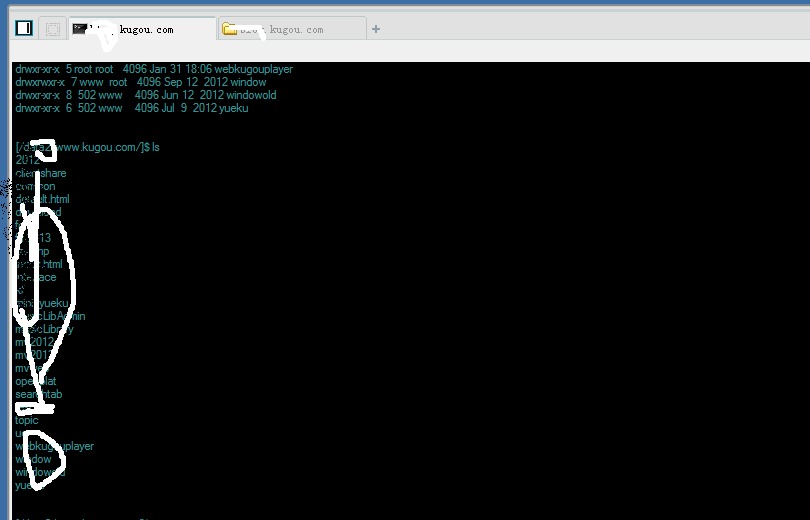

登录-改模板-获取BashShell OK!

No.6:简单的架构分析:

Web几个报错可以判定:酷狗用的是NFS(或者其他网络文件系统)/data0 /data1 /data2

好吧:

Ps:看来该收手了,点到为止吧,改首页什么的不是我的菜!(顺道BS一下那个劫持土豆的,我都搞定了,我的DNS Flush的N+1次居然还没好,你娃是不是改了别人NS哦- -)

最后说几句:除了PHPShell,其他动过的都改回来了。

漏洞证明:

修复方案:

想听我说吗?No.1.2.3.4.5.6.7.8.9.N(Ps:不是我懒,太晚了睡了,明天学校坑爹的数电考试啊 - -悲剧。)这个修复方案可以写成一整套方案了(前提是比较了解酷狗架构之后)就暂时不写了。

祝你们把酷狗做的更好!我是忠实用户。

版权声明:转载请注明来源 nightwi3h@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2013-05-13 09:37

厂商回复:

我只能说碉堡了,感谢对酷狗的关注。

最新状态:

暂无