漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-024676

漏洞标题:正方选课系统客户端提权

相关厂商:正方教务系统

漏洞作者: 基佬库克

提交时间:2013-05-29 17:43

修复时间:2013-08-27 17:44

公开时间:2013-08-27 17:44

漏洞类型:权限提升

危害等级:中

自评Rank:6

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-05-29: 细节已通知厂商并且等待厂商处理中

2013-06-02: 厂商已经确认,细节仅向厂商公开

2013-06-05: 细节向第三方安全合作伙伴开放

2013-07-27: 细节向核心白帽子及相关领域专家公开

2013-08-06: 细节向普通白帽子公开

2013-08-16: 细节向实习白帽子公开

2013-08-27: 细节向公众公开

简要描述:

这次暴的是正方最新版,20130202版的问题.

详细说明:

正方21030202版已经把之前出现的好多漏洞全不补上了..

web版取消了游客权限,简单的提取挂了..

各种sql注入点也都做了检查..

log文件夹也不允许访问了.

上传文件漏洞也没了..

还有客户端也做了很大改变..

不直接从原版的客户端升级..

客户端与服务器的数据传输格式也变了..

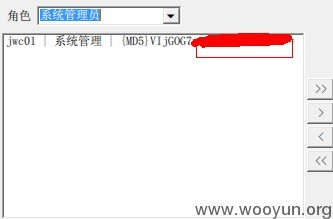

密码的加密方式改成了很不靠谱的md5..

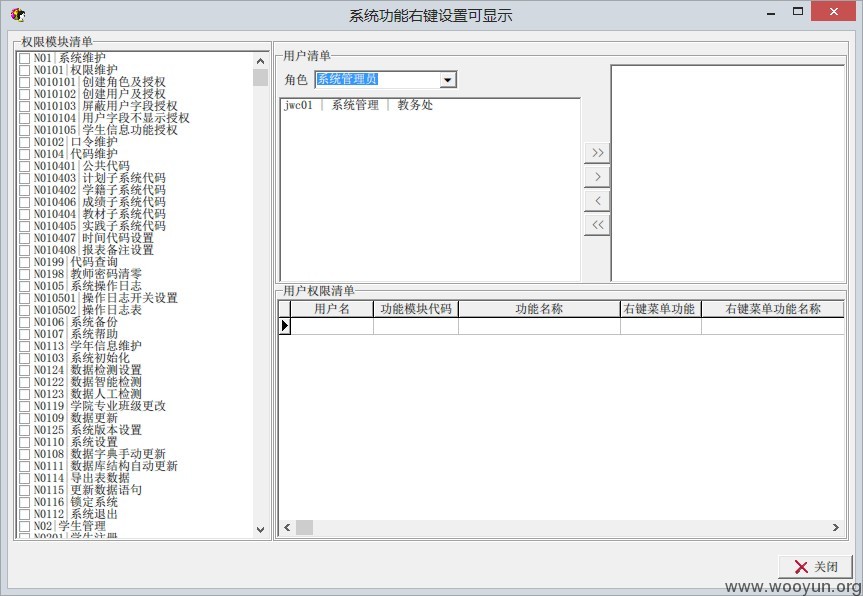

每个帐号的权限更详细了..

但是提权还是太简单了..

漏洞证明:

首先拿到最新客户端..

总是有猪队友放出来的..

有丁丁有真相

该注册表的ip为你们学校的服务器ip..

好来个万能低权限帐号,tsg tsg (图书馆的)

我去,权限很低,连之前那个菜单也被爆菊了..

gc来了,点工具栏倒数第二个

我去,瞧这情形是去查yhb了(查xsjbxxb更是不在话下了)

wireshark抓包看看是什么语句..

登陆时候用了getmd5..

select distinct yhm,xm,szdw from yhb where szdw is not null and js=

就这了,

upx开运行程序,直接winhex该了..

改成

select distinct yhm,xm,kl from yhb where szdw is not null and js=

看看

md5出来了去cmd5,xmd5看看,付费的..淘宝去,1毛一条能(这不是广告,不是广告)...

如果比较懒的的话,yhb_bak_mm保存以前格式的密码,好多都没改过呢...

ok,就是这样

修复方案:

正方首席架构师你在哪里??

版权声明:转载请注明来源 基佬库克@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:14

确认时间:2013-06-02 23:02

厂商回复:

CNVD确认所述情况(未直接复现),已经在30日由CNVD直接联系应用软件生产厂商(杭州正方公司),建议其注意加强加密以及数据查询权限控制方面的设计。

rank 14

最新状态:

暂无