漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-022901

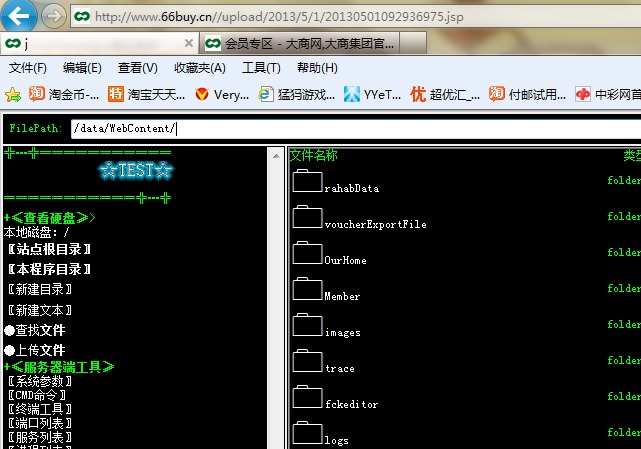

漏洞标题:大商网任意文件上传,直接webshell

相关厂商:大商网

漏洞作者: 刺刺

提交时间:2013-05-02 11:13

修复时间:2013-06-16 11:14

公开时间:2013-06-16 11:14

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:15

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-05-02: 积极联系厂商并且等待厂商认领中,细节不对外公开

2013-06-16: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

大商网任意文件上传,直接webshell(五一不劳动,过节有礼送!)

详细说明:

漏洞链接:

http://www.66buy.cn/htmleditor/extendfile/UploadFile.jsp

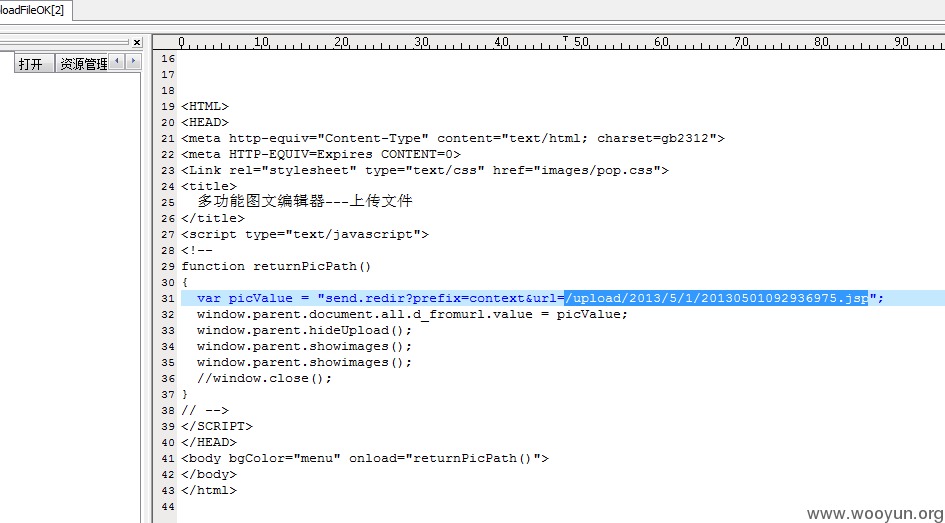

这里直接上传jsp脚本,不过报错,其实是上传成功了,但是看不到返回地址,

那是由于UploadFileOK.jsp的代码中,目前增加了用户登录的验证:

因此,需要先注册一个用户来登录;

重新上传,上传完成以后,查看页面源码既可以看到脚本的路径了。

漏洞证明:

修复方案:

1. 确定该文件的用途;(因为有的版本没有该文件了。)

2. 如果文件还需要的话,建议客户端程序增加文件类型的验证。

版权声明:转载请注明来源 刺刺@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝