漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-021853

漏洞标题:江苏卫视SQL注射漏洞N多数据,明文密码保存,外加某后台弱口令

相关厂商:江苏卫视

漏洞作者: 小胖子

提交时间:2013-04-15 12:04

修复时间:2013-05-30 12:05

公开时间:2013-05-30 12:05

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-04-15: 细节已通知厂商并且等待厂商处理中

2013-04-15: 厂商已经确认,细节仅向厂商公开

2013-04-25: 细节向核心白帽子及相关领域专家公开

2013-05-05: 细节向普通白帽子公开

2013-05-15: 细节向实习白帽子公开

2013-05-30: 细节向公众公开

简要描述:

江苏卫视,你傲娇了,http://www.wooyun.org/bugs/wooyun-2010-021564 看厂商最新状态,碉堡了有木有!!!

详细说明:

问题1:SQL注射

站点:http://hd.jstv.com/ 后台附带N多个站点

注入点:http://hd.jstv.com/xhsy/cont.aspx?id=3185

N多管理后台,不一一列举:

http://hd.jstv.com/hldr/admin/

http://hd.jstv.com/kn2013/admin/

http://hd.jstv.com/xhsy/admin/

and so on...

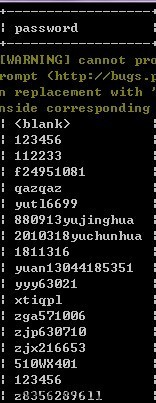

不多说了,得到数据如下:

更可爱的是,里面居然是明文密码...明文....文....

部分截图~~~

问题2:某后台弱口令。

招聘管理系统,账号密码都是1

漏洞证明:

见详细说明。

修复方案:

1:注射漏洞参数过滤,估计同一服务器下注入点还多吧。

2:弱口令不应该了,速度修改。

3:求20rank!!!

版权声明:转载请注明来源 小胖子@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2013-04-15 16:12

厂商回复:

感谢您的提交,该问题确实存在,我们会尽快修复。rank 20

最新状态:

暂无