漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-020904

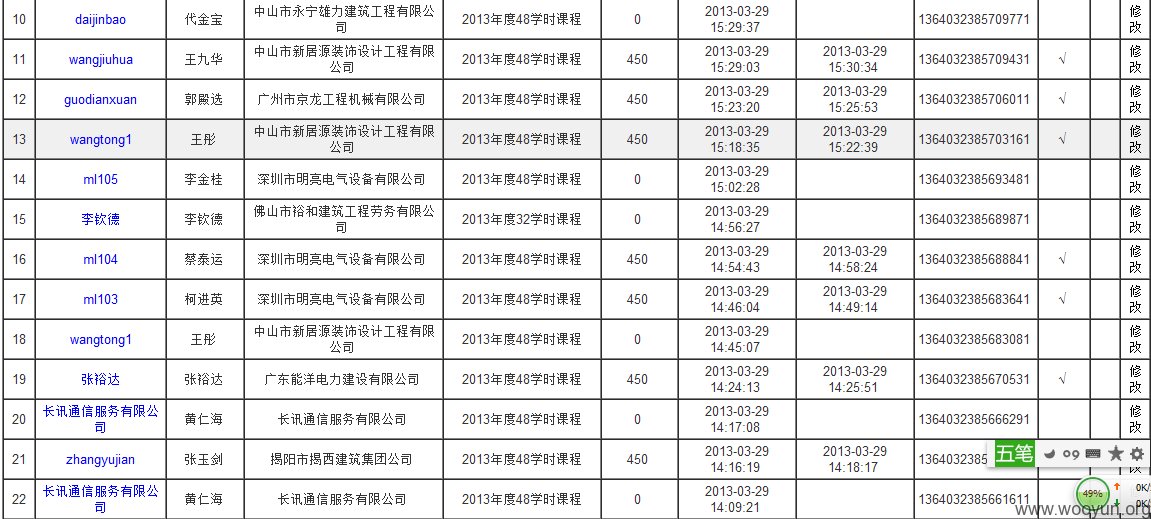

漏洞标题:广东省工程质量安全检测站后台绕过,大量企业人员信息裸奔,资金交易任你操作

相关厂商:广东省建设工程质量安全监督检测总站

漏洞作者: 凡凡,LOVE ME

提交时间:2013-03-29 18:03

修复时间:2013-05-13 18:04

公开时间:2013-05-13 18:04

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(广东省信息安全测评中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-03-29: 细节已通知厂商并且等待厂商处理中

2013-03-30: 厂商已经确认,细节仅向厂商公开

2013-04-09: 细节向核心白帽子及相关领域专家公开

2013-04-19: 细节向普通白帽子公开

2013-04-29: 细节向实习白帽子公开

2013-05-13: 细节向公众公开

简要描述:

嗯,报了7、8个漏洞了,但是都说联系不到产商而忽略,纠结,之后直接邮件其产商,却收到感谢邮或请求帮助其修复,嗯,难道乌云要的是世界500强的安全问题?好吧。。我输了。。。能力不足。。。

详细说明:

1、后台设计太弱,无验证码;

2、存在绕过风险,即存在SQL过滤不严;

3、后台地址太明了,把世界想得太和谐了;

4、存在大量的知名企业的人员注册信息,全透明哦,身份证号、电话一类一览无遗咯。。。

5、大量资金交易,看了下,到今天约60万左右了。。。应该偏右些。。。

6、关键是注册啊、交易啊还能支持Excel导出,我的个去。。。

7、真实的姓名+真实的住址+真实的身份证号+真实的联系电话等,我想应该能有些用途。。。但是我是党员。。。走和谐风。。。

8、因为可以群发信息,所以存在存储型的XSS

漏洞证明:

修复方案:

1、将后台地址【http://www.guoguoguo.com/admin】改下;

2、加上验证码或IP机制;

3、其它看着办吧。。。

版权声明:转载请注明来源 凡凡,LOVE ME@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:8

确认时间:2013-03-30 12:07

厂商回复:

感谢您的支持,我们会尽快处理该漏洞

最新状态:

暂无