漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-020734

漏洞标题:【盛大180天渗透纪实】第二章.淘金者 (某漏洞导致源码及敏感数据库信息泄露)

相关厂商:盛大在线

漏洞作者: 3King

提交时间:2013-03-27 01:09

修复时间:2013-05-11 01:09

公开时间:2013-05-11 01:09

漏洞类型:任意文件遍历/下载

危害等级:低

自评Rank:5

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-03-27: 细节已通知厂商并且等待厂商处理中

2013-03-27: 厂商已经确认,细节仅向厂商公开

2013-04-06: 细节向核心白帽子及相关领域专家公开

2013-04-16: 细节向普通白帽子公开

2013-04-26: 细节向实习白帽子公开

2013-05-11: 细节向公众公开

简要描述:

上回说道:盛大商城发现小漏洞。

Tips:

·由于时间较长,有些漏洞可能已经更改或修复,所以某些场景只能通过以前截图来还原事件环境。

·本次渗透可能涉及一些数据资料,但绝未脱库,谢绝跨省o(︶︿︶)o (相信盛大不是这样滴厂商~)

详细说明:

通过盛大商城测试后,似乎没有头绪了。。。

IP段也扫了,常见漏洞也找了,难道陷入死胡同了。。?

某日云游乌云平台,又见盛大厂商。

琢磨着 是不是有还有什么地方遗漏了。。?

或者 还能从漏洞历史中找到一些信息。。?

于是乎重新翻看盛大网络和盛大在线的漏洞历史。。

这时,一个地方吸引了我。

在x0ers基友的

里,发现了一个地址。

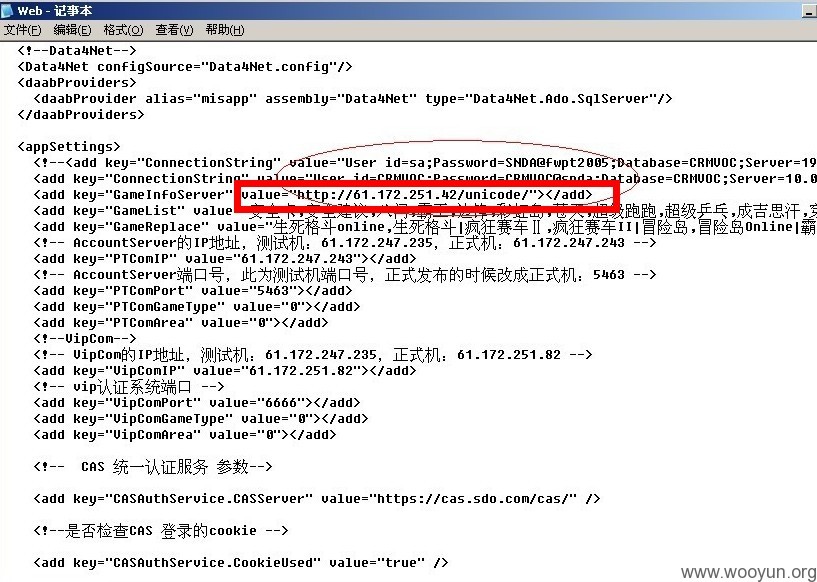

从图片里看貌似是游戏信息服务器。

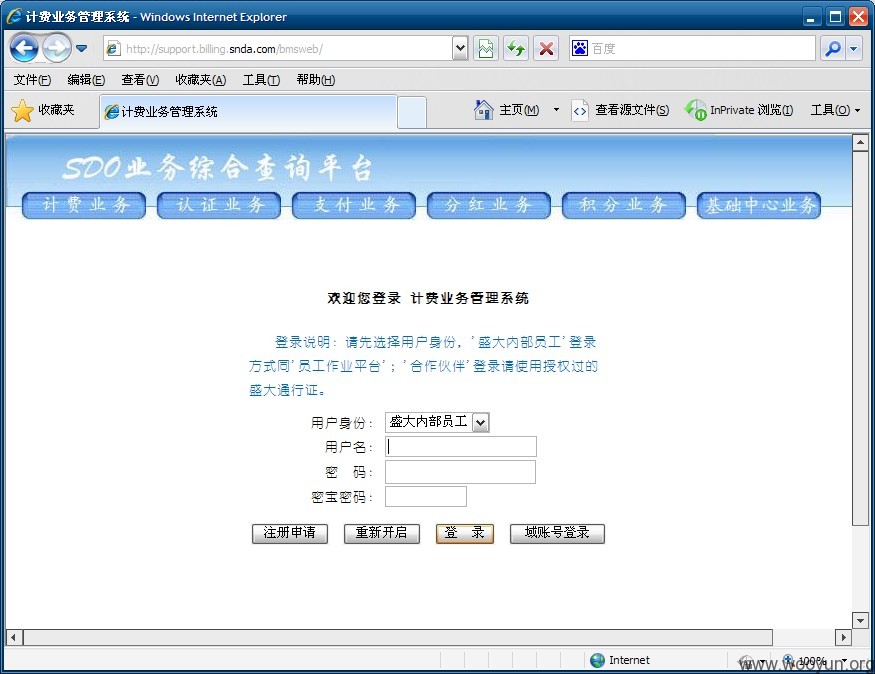

打开后发现是盛大的计费业务管理系统。

果断进去一看,是一个示范页面。里面有些链接,其中一个是下载示范包链接的。

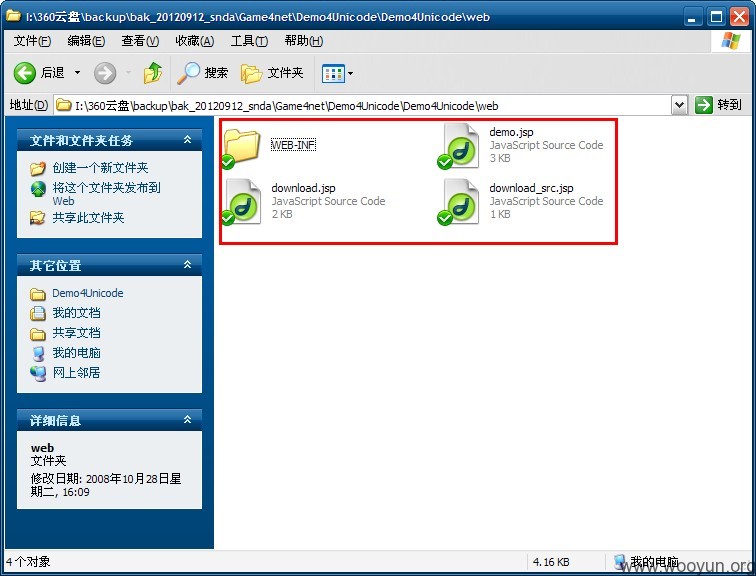

下载后翻看过程中找到了如下文件:

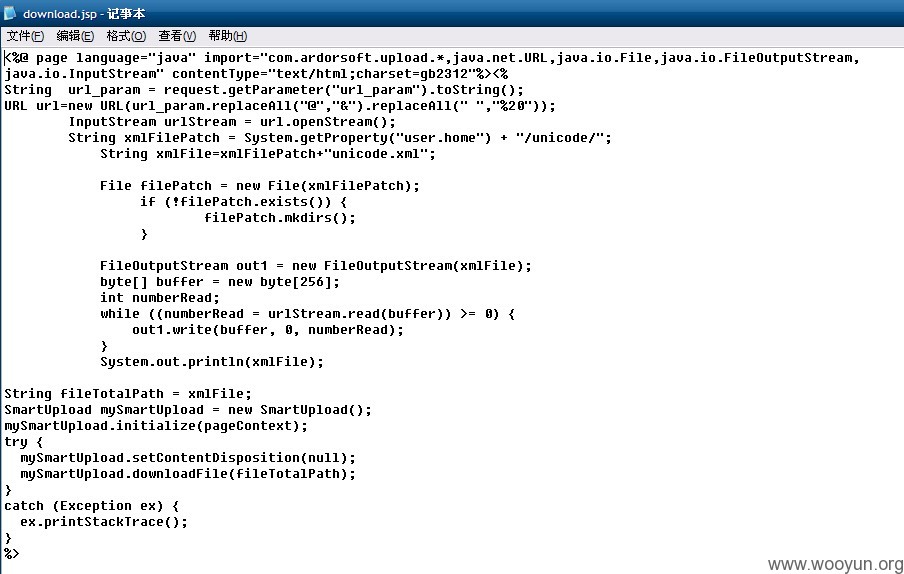

其中download.jsp引起了注意。打开源文件查看:

直觉告诉我,这个程序有漏洞,至少是下载级别的漏洞。

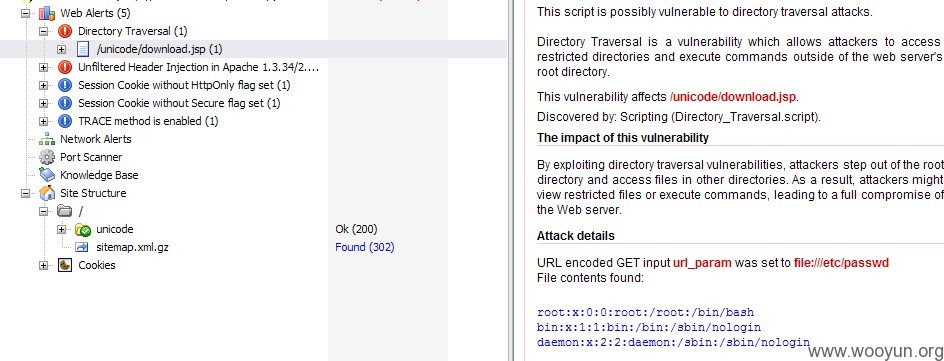

但没学过java,于是丢入wvs。

wvs的扫描结果证实了这个猜测。

于是各种遍历进行中。。。。

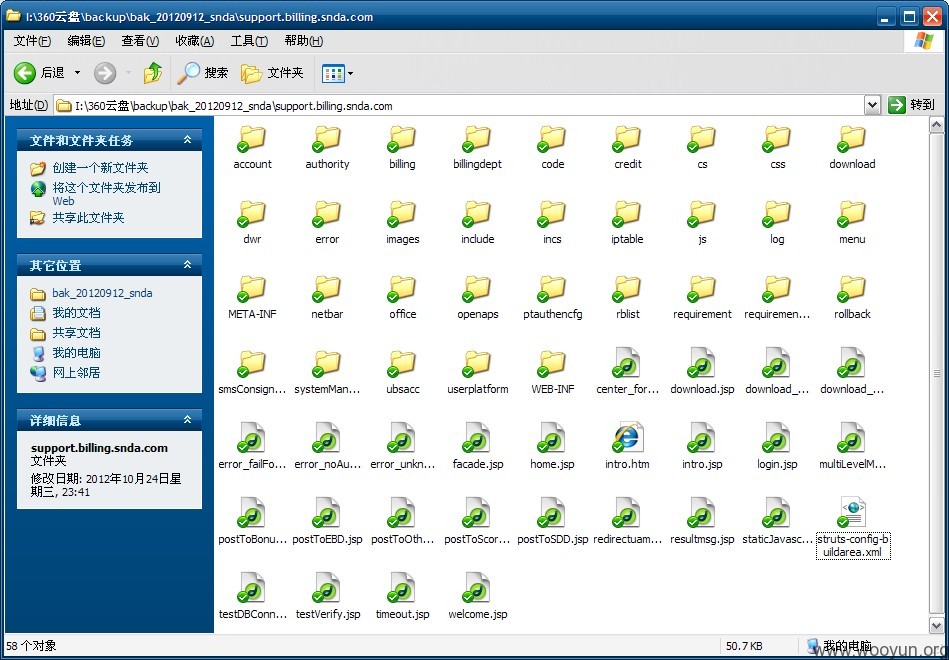

十几分钟后,找到了这个站的源码包,然后download下来。

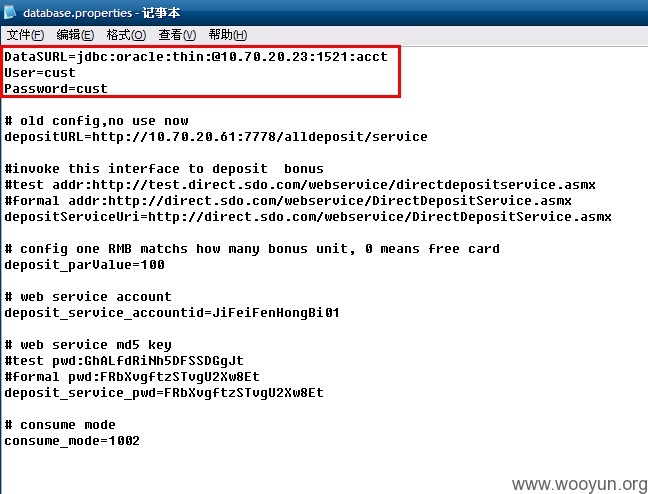

从中发现数据库连接信息。(Oracle数据库)

由于Oracle数据库连接网络上没有什么实例,而且地址处于内网,便罢了 = =

但计费业务管理系统的数据库密码暴露,貌似也直接关注呢。。。

漏洞证明:

修复方案:

·修改本例中出现的数据库密码

·删除support.billing.snda.com下的unicode文件夹

版权声明:转载请注明来源 3King@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:5

确认时间:2013-03-27 15:03

厂商回复:

谢谢您对盛大网络安全做出的无私贡献!

最新状态:

暂无