漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-019590

漏洞标题:腾讯游戏人生反射型XSS漏洞

相关厂商:腾讯

漏洞作者: 杀戮

提交时间:2013-03-05 22:19

修复时间:2013-04-19 22:20

公开时间:2013-04-19 22:20

漏洞类型:xss跨站脚本攻击

危害等级:中

自评Rank:7

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-03-05: 细节已通知厂商并且等待厂商处理中

2013-03-06: 厂商已经确认,细节仅向厂商公开

2013-03-16: 细节向核心白帽子及相关领域专家公开

2013-03-26: 细节向普通白帽子公开

2013-04-05: 细节向实习白帽子公开

2013-04-19: 细节向公众公开

简要描述:

腾讯游戏人生存在反射型XSS漏洞

详细说明:

本来想找个存储型换公仔,不过只找到这个。

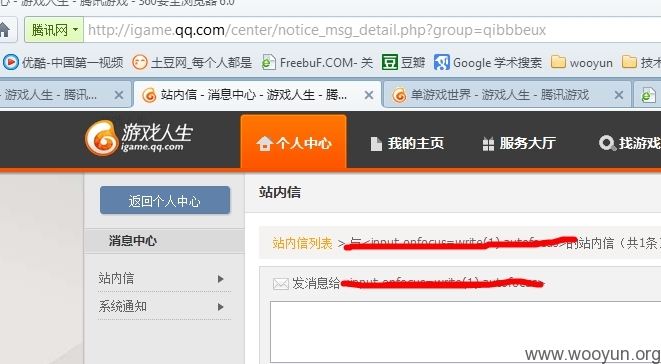

http://igame.qq.com/center/notice_msg_detail.php?group=shalu

这个是漏洞出现的地方 漏洞参数是group 这个查看私信的。

出现在源代码中的有两处,一处做了过滤,简单来说就是过滤的毛都没有了。

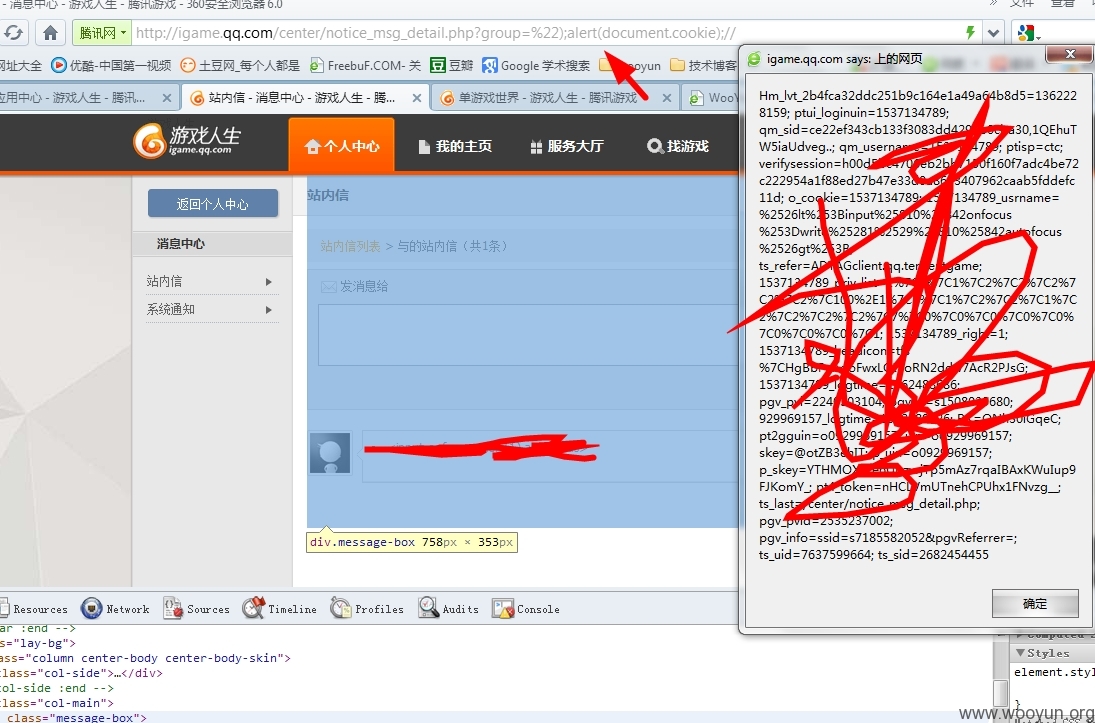

另外一处出现在javascript中,偶把代码贴出来。

测试了几个字符没过滤,然后很蛋疼的构造了,先用");闭合,然后插入代码,最后注释掉。

就是:http://igame.qq.com/center/notice_msg_detail.php?group=");alert(document.cookie);//

漏洞证明:

修复方案:

过滤掉撒,不知道给不给公仔。。。。。

版权声明:转载请注明来源 杀戮@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:5

确认时间:2013-03-06 09:55

厂商回复:

非常感谢您的报告。这个问题我们已经确认,正在与业务部门进行沟通制定解决方案。如有任何新的进展我们将会及时同步。

最新状态:

暂无