漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-018927

漏洞标题:赶集网删除任意用户帖子+任意用户密码重置

相关厂商:赶集网

漏洞作者: 小威

提交时间:2013-02-20 10:10

修复时间:2013-02-20 17:06

公开时间:2013-02-20 17:06

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:13

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-02-20: 细节已通知厂商并且等待厂商处理中

2013-02-20: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

RT.可删除任意用户帖子+重置任意用户密码

详细说明:

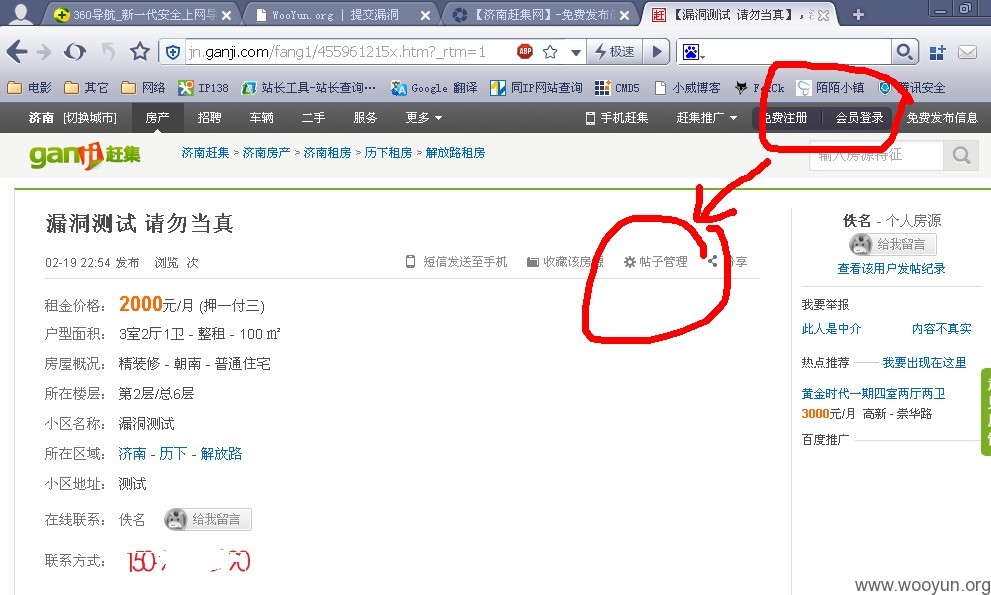

这里来举例 比如房产下 随便找个人的发帖 然后帖子管理中找删除帖子

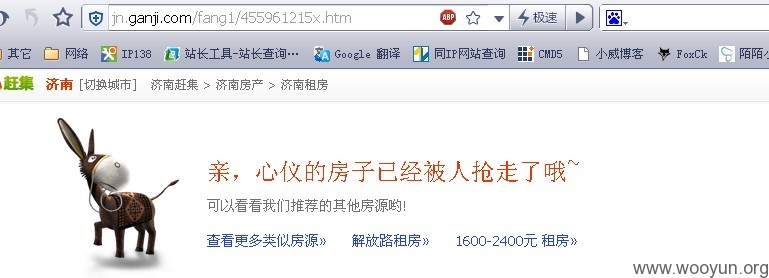

我随便发个帖子 然后退出登录 找删除帖子 好了问题就出在这里

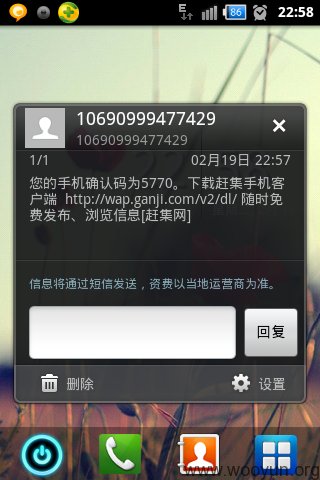

我点击获取手机验证码 然后我手机收到了一条验证信息 验证码是四位数 也就是在(0000-9999)

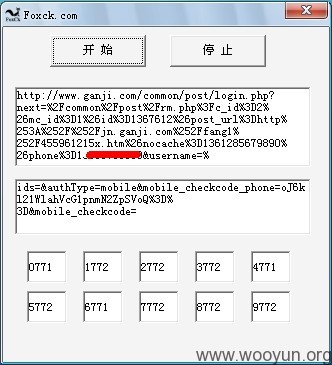

抓包得到post包地址

http://www.ganji.com/common/post/login.php?next=%2Fcommon%2Fpost%2Frm.php%3Fc_id%3D2%26mc_id%3D1%26id%3D1367612%26post_url%3Dhttp%253A%252F%252Fjn.ganji.com%252Ffang1%252F455961215x.htm%26nocache%3D1361285679890%26phone%3D此处为手机号码&username=%23t_174532472&sms_rm=2_1_1367612&domain=jn#

post数据

ids=&authType=mobile&mobile_checkcode_phone=oJ6kl21WlahVcG1pnmN2ZpSVoQ%3D%3D&mobile_checkcode=此处为验证码

五分钟的验证时间 所以上工具 我用le 10个线程 大约3分钟多就搞定了 话说burpsuite神器可以轻松搞定 但是不会用是硬伤

漏洞证明:

修复方案:

验证机制太过于简单 增加一位验证码或者加个图片验证码都可以解决

ps:此方法对于修改任意用户名同样有效 同样是4位数验证码+5分钟验证时间

抓包获取数据后 只要按照返回来的页面进行对比 数据不一样的那个就是重置密码的页面!

版权声明:转载请注明来源 小威@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2013-02-20 17:06

厂商回复:

经过我们与白帽子@小威、业务部门的沟通和再测试,此处不存在漏洞。是白帽子在测试过程中运气较好,正好“撞”出了验证码导致的。

非常感谢白帽子@小威和乌云为赶集安全做出的努力。

最新状态:

暂无