漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-018741

漏洞标题:Z-blog程序存在反射性XSS漏洞,影响1.8版本~

相关厂商:Z-Blog

漏洞作者: 性感的蛐蛐

提交时间:2013-02-16 11:47

修复时间:2013-02-16 15:33

公开时间:2013-02-16 15:33

漏洞类型:xss跨站脚本攻击

危害等级:中

自评Rank:10

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-02-16: 细节已通知厂商并且等待厂商处理中

2013-02-16: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

貌似听朋友说,剑心蝈蝈看到小厂商的XSS是审核不过的,所以我尴尬了,今天研究博客的时候无意发现了Z-blog博客存在的一个小XSS,在引用地址这里,试了试可以!

详细说明:

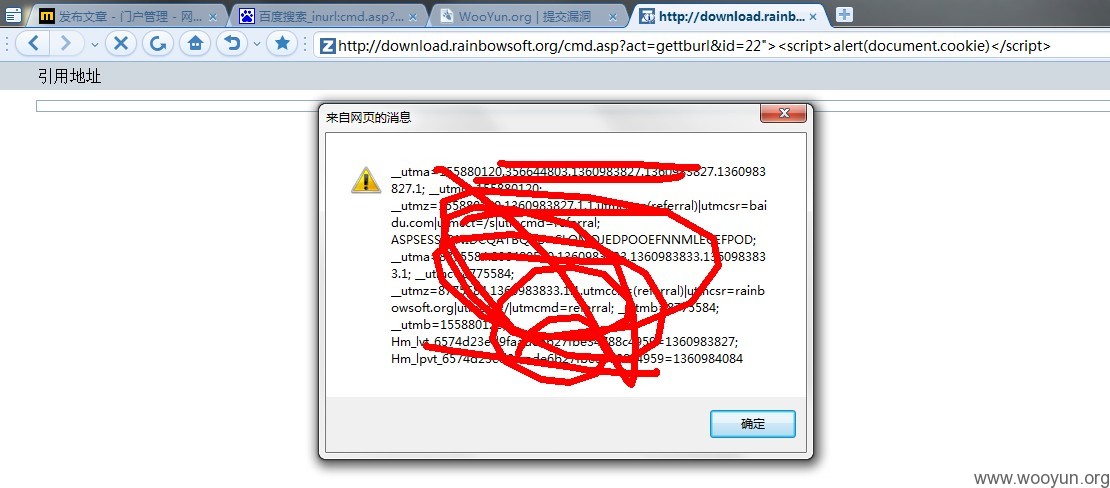

官方试了一下,可以弹,

然后GG一下 inurl:cmd.asp?act=gettburl&id=

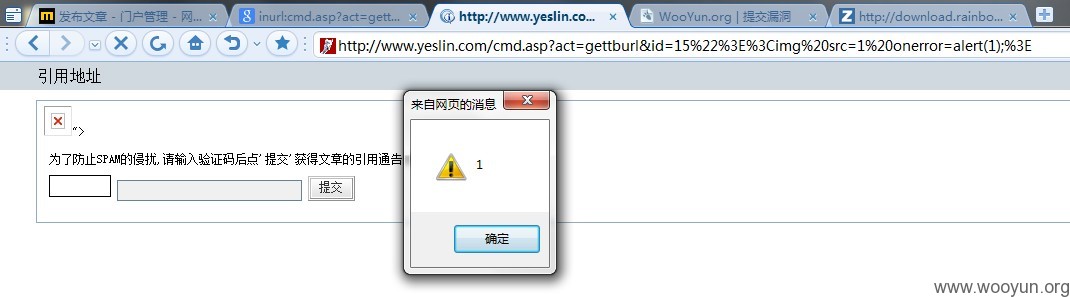

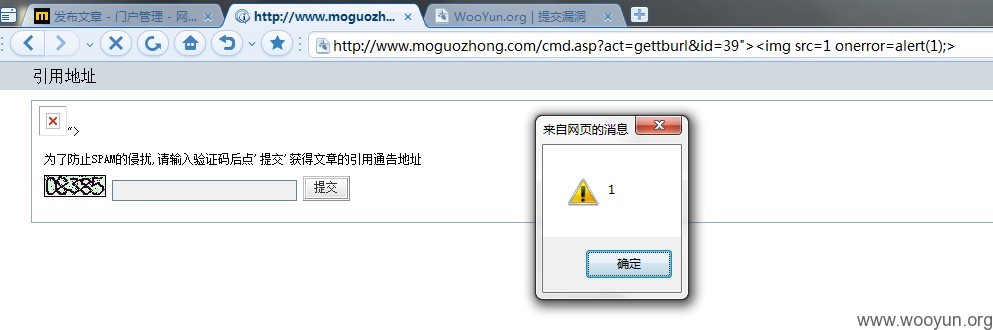

先拿俩试试吧~

http://www.moguozhong.com/cmd.asp?act=gettburl&id=39

http://www.yeslin.com/cmd.asp?act=gettburl&id=15

漏洞证明:

修复方案:

过滤吧~

版权声明:转载请注明来源 性感的蛐蛐@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2013-02-16 15:33

厂商回复:

您好,该漏洞确认存在,但已有人进行了反馈,见帖子地址:http://bbs.rainbowsoft.org/forum.php?mod=viewthread&tid=55776,影响范围为2010年4月27日及之前发布的Z-Blog 1.X版本,已经不打算继续更新。且目前的最新版本Z-Blog 2.1(于2013年1月28日发布)已经不存在该漏洞(其实是TrackBack功能已被删除),故忽略。欢迎楼主帮助我们一起完善Z-Blog的安全。

最新状态:

暂无