漏洞概要

关注数(24)

关注此漏洞

漏洞标题:xss.tw 又一个存储型xss 可偷取 别人的urlauth信息

提交时间:2013-01-29 11:57

修复时间:2013-01-29 11:57

公开时间:2013-01-29 11:57

漏洞类型:xss跨站脚本攻击

危害等级:低

自评Rank:2

漏洞状态:未联系到厂商或者厂商积极忽略

Tags标签:

无

漏洞详情

披露状态:

2013-01-29: 积极联系厂商并且等待厂商认领中,细节不对外公开

2013-01-29: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

xss.tw 又一个存储型xss 可偷取 别人的urlauth信息.

话说 xss.tw 太慢了,就自己测试了下自己,就不测试别人了.

详细说明:

提交:

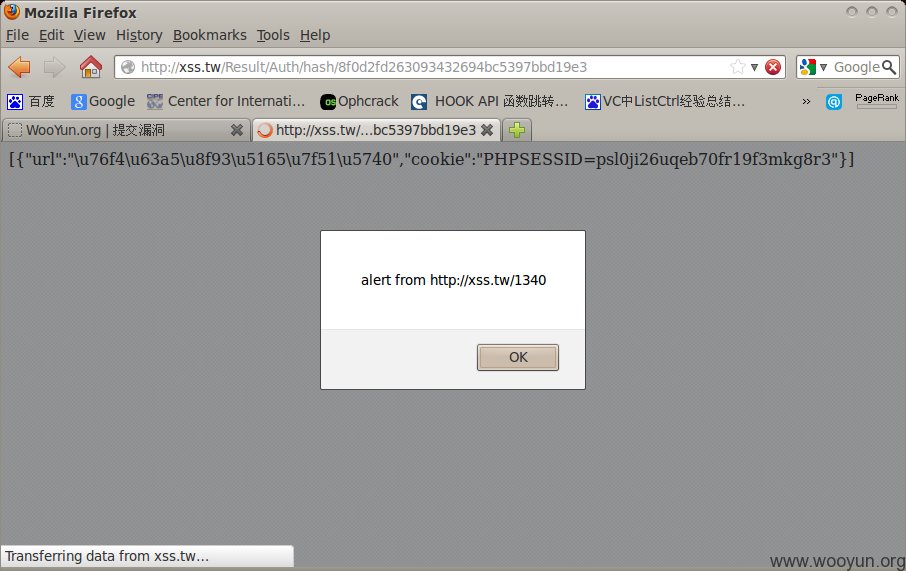

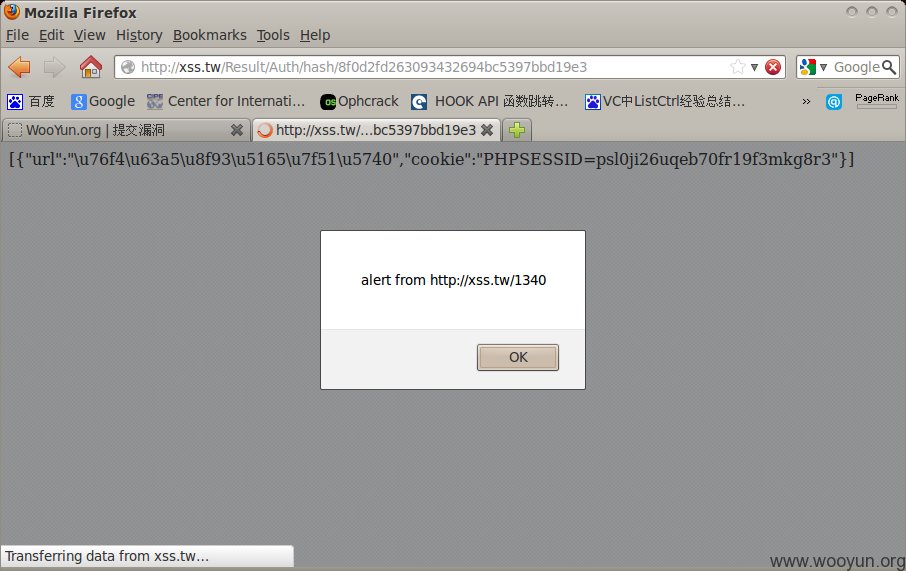

完了访问 触发漏洞...

http://xss.tw/Result/Auth/hash/8f0d2fd263093432694bc5397bbd19e3

发给别人的话能够 盗取 别人urlauth 的地址,以及别人的邮箱...

钓鱼就算了,估计玩这个的安全意识挺高的...

新玩这个,有错请指出...

漏洞证明:

修复方案:

漏洞回应