1.出问题的是这个地方撒!

2.这个站点几乎没有对CSRF做任何防范,不过加关注刷粉丝的地方除外啊!举两个例子如下:

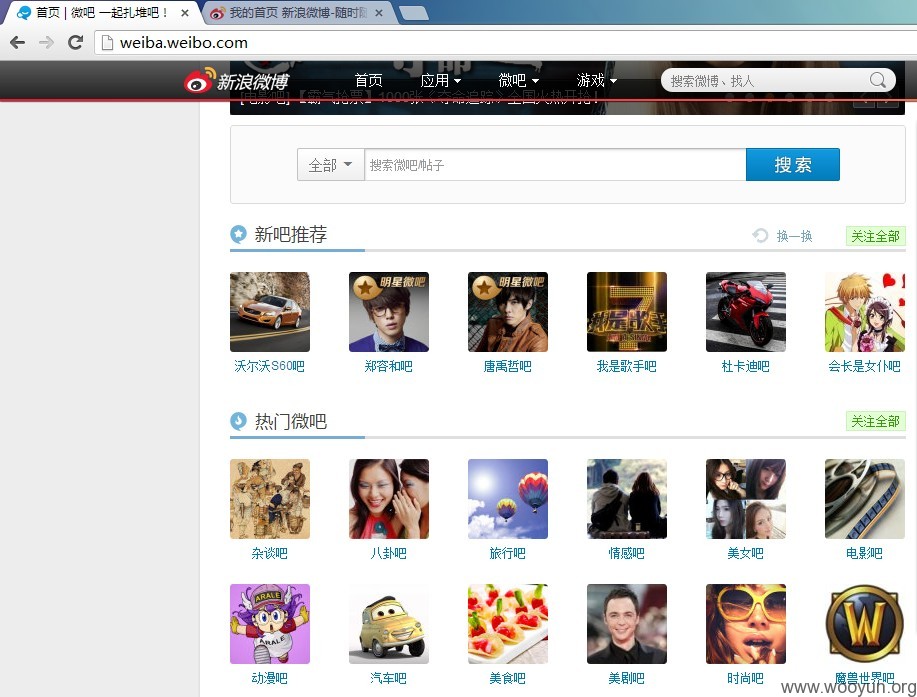

3.首先是支持微博吧的地方,对于微博吧的支持没有防范CSRF,导致可以刷微博吧粉丝,不是刷个人粉丝的地方撒:

构造POC如下:

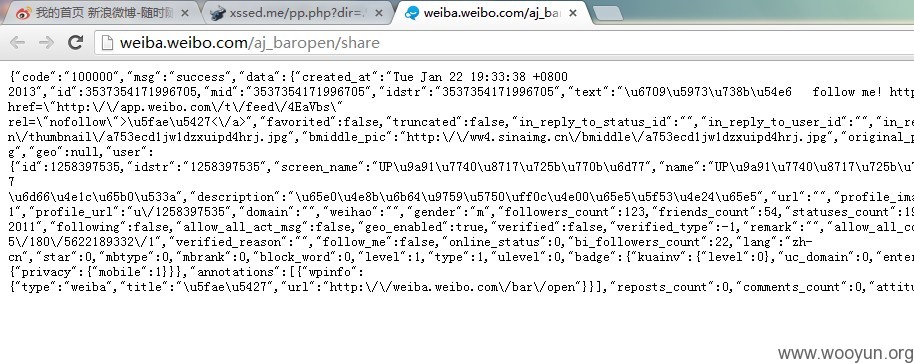

4.点击上图【支持一下】后,会有如下转发到微博的请求发出!

5.点击【发布】,抓包查看请求如下:

6.POST请求的几个参数都好理解,text参数是转发到微博的内容,from参数表示是来自哪里,但是pid参数不能确认,不知道是token还是什么一个指定的id,不过我去掉了是没有关系的。

7.构造如下POC页面:

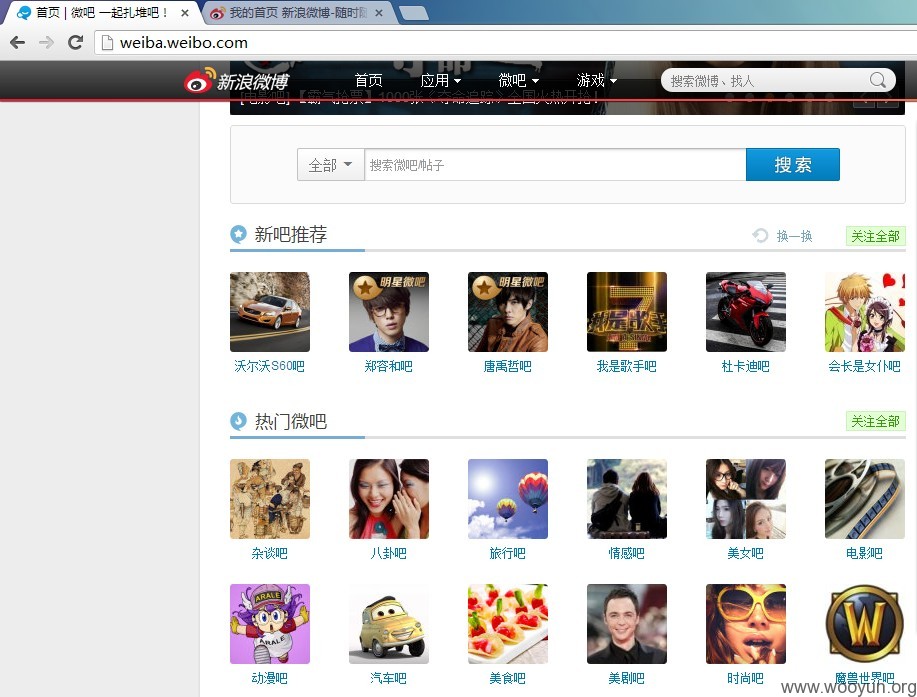

8.本地chrome浏览器运行,查看返回结果以及微博首页转发情况:

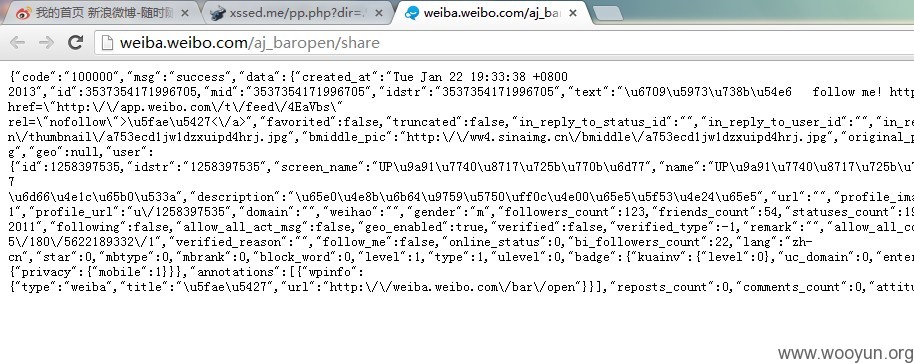

9.IE浏览器登录另一个微博账号,查找到刚才发表的微博,点击链接,同样也发表了一篇微博: