漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-017521

漏洞标题:[新浪XSS一课一练]瘦子XSS教程第2课:输出在<script></script>之间

相关厂商:新浪

漏洞作者: 专注XSS三十年

提交时间:2013-01-19 10:42

修复时间:2013-03-05 10:43

公开时间:2013-03-05 10:43

漏洞类型:xss跨站脚本攻击

危害等级:低

自评Rank:1

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-01-19: 细节已通知厂商并且等待厂商处理中

2013-01-19: 厂商已经确认,细节仅向厂商公开

2013-01-29: 细节向核心白帽子及相关领域专家公开

2013-02-08: 细节向普通白帽子公开

2013-02-18: 细节向实习白帽子公开

2013-03-05: 细节向公众公开

简要描述:

第二课:http://www.wooyun.org/bugs/wooyun-2010-015959

唔。刚才找第一课的时候直接找到了这个,顺手发上来算了。反正开始都是很简单的

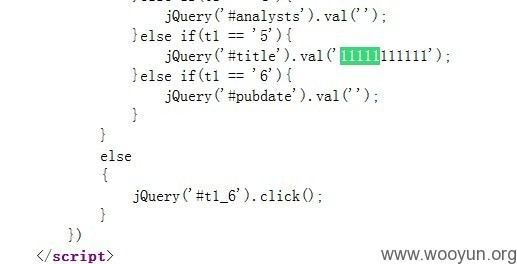

直接输出在源文件里,无任何过滤的反射型XSS

详细说明:

漏洞证明:

该问题出现在多个子站页面,请全面检查。

修复方案:

U know.

版权声明:转载请注明来源 专注XSS三十年@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:3

确认时间:2013-01-19 18:28

厂商回复:

修复中。。。。

最新状态:

暂无