漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-017280

漏洞标题:酒美网订单支付漏洞,想多便宜就多便宜

相关厂商:酒美网

漏洞作者: se55i0n

提交时间:2013-01-14 12:11

修复时间:2013-02-28 12:12

公开时间:2013-02-28 12:12

漏洞类型:设计缺陷/逻辑错误

危害等级:中

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-01-14: 细节已通知厂商并且等待厂商处理中

2013-01-16: 厂商已经确认,细节仅向厂商公开

2013-01-26: 细节向核心白帽子及相关领域专家公开

2013-02-05: 细节向普通白帽子公开

2013-02-15: 细节向实习白帽子公开

2013-02-28: 细节向公众公开

简要描述:

之前就发现了,今天看你们注册wooyun了,特来庆贺下(不知能否求个礼物,HOHO~)

详细说明:

1)注册用一个用户,随意购买2瓶酒,来到购物车;

2)点击提交并抓包分析,数据包中并没有包含商品的price之类的参数值;于是想到在产品购买数量上做做文章,点击"+"增加某个商品的数量并抓包分析,发现提交的URL中出现产品数量值,试图将数量值修改为负数,但是经过几番测试无果;

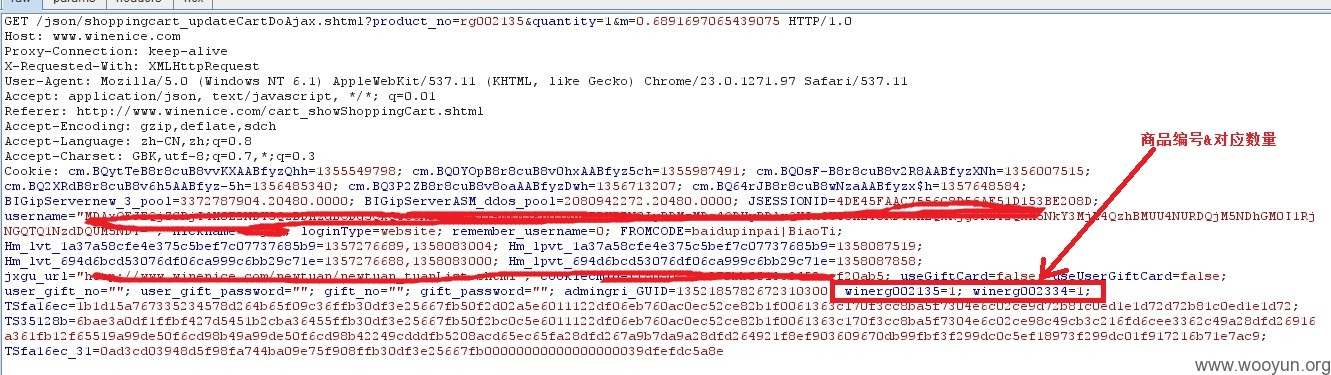

3)就在准备放弃的时候,发现抓取的数据包中的cookie里包含了购买了的“商品对应的编号”及“数量”;

4)将商品编号为“rg002135”的数量值修改为"-2"并提交;

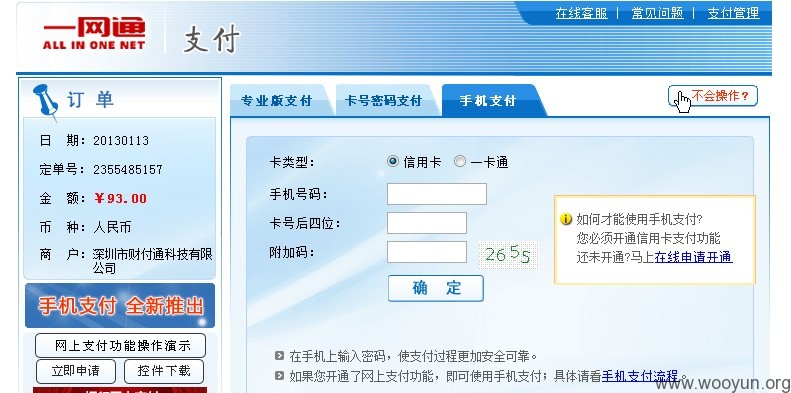

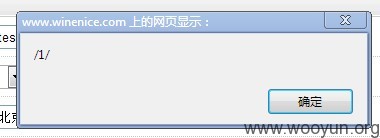

5)有一点需要注意的时候,在订单生成的整个过程中产生的cookie里,rg002135对应的值都需要手工修改成“-2”,最后生成最终订单(83+10元运费);

6)哈哈,收货人写的剑心,不过我没付款;

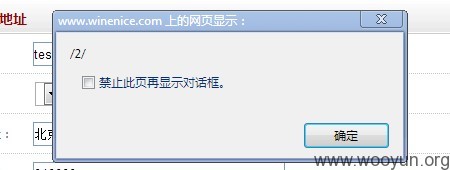

&&最后,再送几个存储型xss,个人资料及收货地址过滤不严,导致存储型xss,可泄漏内网后台哟;

漏洞证明:

见详细说明~

修复方案:

有礼物否 -_-

版权声明:转载请注明来源 se55i0n@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2013-01-16 21:08

厂商回复:

非常感谢se55i0n 提供的漏洞!最近有些异常订单让我们客服很困惑,目前已经处理,另小礼物怎么提供~我点了肿么没反应= = ~

最新状态:

暂无