漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-09817

漏洞标题:世纪东方建站超市上传漏洞+源码泄漏

相关厂商:成都世纪东方

漏洞作者: 数据流

提交时间:2012-07-18 00:48

修复时间:2012-09-01 00:48

公开时间:2012-09-01 00:48

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-07-18: 细节已通知厂商并且等待厂商处理中

2012-07-18: 厂商已经确认,细节仅向厂商公开

2012-07-28: 细节向核心白帽子及相关领域专家公开

2012-08-07: 细节向普通白帽子公开

2012-08-17: 细节向实习白帽子公开

2012-09-01: 细节向公众公开

简要描述:

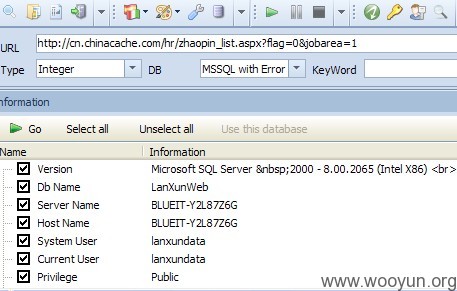

晚上无聊 随便找了个乌云厂商 ---成都世纪东方建站超市站点.. 你们作为一个空间 域名商 安全是很重要的!!!希望你们能注意!

详细说明:

目标:

先注册个用户..

进入互助问答

下面有上传啊 哈.

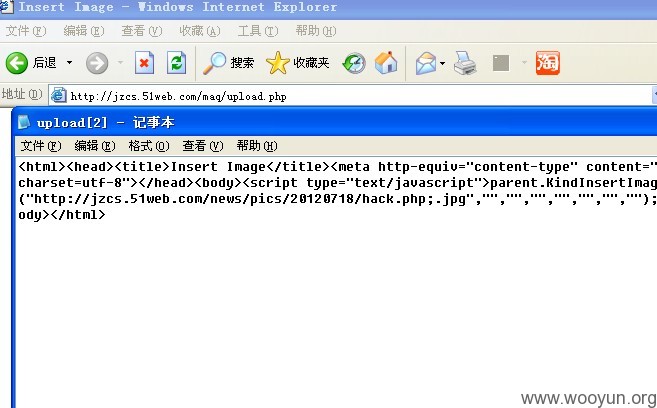

直接本地构造个表单 可以使上传文件任意名(后缀必须是jpg什么的).,利用IIS6解析就行了..这是PHPWEB的一个0day啦 很多人都知道..

本地打开 直接上传个伪图片马马

提交表单后就能看见可爱的马马地址了..

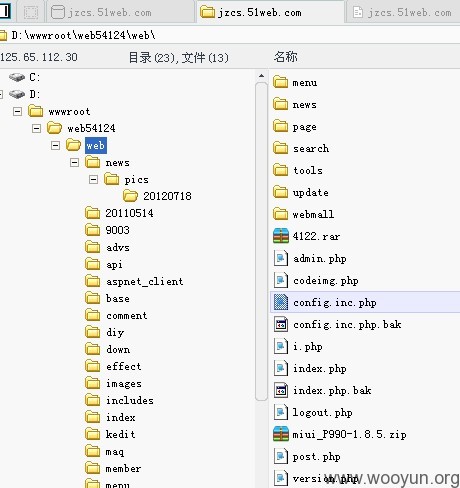

http://jzcs.51web.com/wwwroot.rar 不解释...

漏洞证明:

修复方案:

1:删除根目录的网站备份文件

2:PHPWEB漏洞N多 建议把站都换了.别用这程序

版权声明:转载请注明来源 数据流@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:8

确认时间:2012-07-18 08:29

厂商回复:

感谢提交,我们立即跟进处理。

最新状态:

暂无