漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-09389

漏洞标题:朵唯女性手机官方,大量用户信息泄漏

相关厂商:朵唯女性手机

漏洞作者: GuoKer(ZhuLiu)

提交时间:2012-07-09 18:01

修复时间:2012-08-23 18:02

公开时间:2012-08-23 18:02

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:15

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-07-09: 积极联系厂商并且等待厂商认领中,细节不对外公开

2012-08-23: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

朵唯女性手机官方,大量用户信息泄漏

详细说明:

朵唯女性手机官方存在漏洞,大量用户信息泄漏

0x0.1

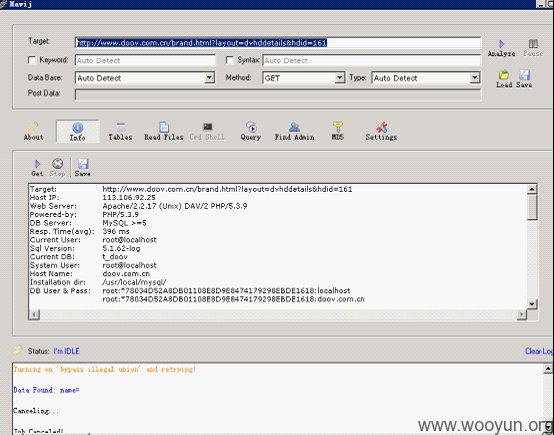

http://www.doov.com.cn/brand.html?layout=dvhddetails&hdid=161 漏洞地址, 注入点 . ... . .

蛋疼咯,html的......

结果手工测试几下,发现很像注入点,,于是果断丢到Havij里面

然后

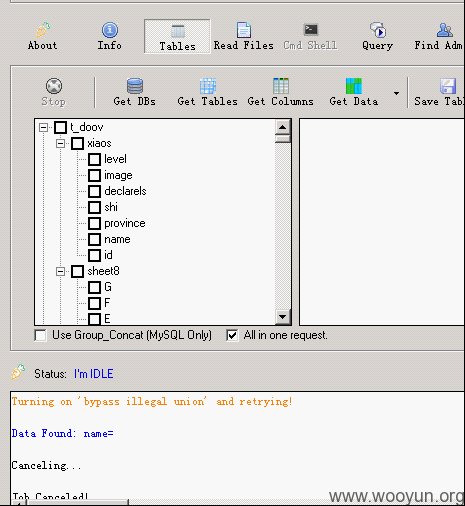

果断的去看看表

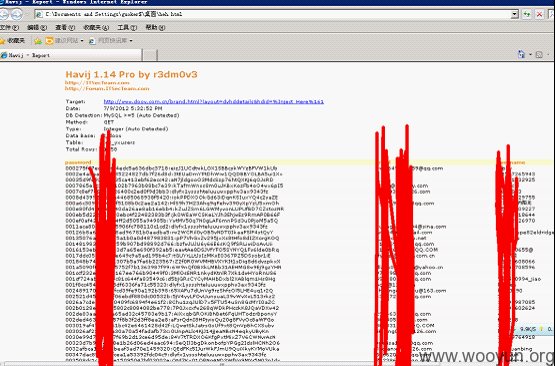

信息都可以出来,本来还想继续渗透下去,但是因为数据库中的帐号太多,脱裤脱了好久哦度没脱完,发现脱的时候是从最近的帐号开始脱,而那些ID是1的要等到后面后面去,算了不搞了,这样了,还是去提醒一下朵唯公司吧

解决方案: 先用SQL通用防注入暂时解决下吧。至于HTML都可以注入我也不太清楚了,能在调用数据库时过滤下的话就过滤下、、、、、、、、、、

FROM GuoKer

漏洞证明:

修复方案:

解决方案: 先用SQL通用防注入暂时解决下吧。至于HTML都可以注入我也不太清楚了,能在调用数据库时过滤下的话就过滤下、、、、、、、、、、

版权声明:转载请注明来源 GuoKer(ZhuLiu)@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

漏洞Rank:7 (WooYun评价)