漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-09098

漏洞标题:srun3000不需要密码踢任意人下线漏洞

相关厂商:深澜软件/srun3000

漏洞作者: CCOz

提交时间:2012-07-01 14:51

修复时间:2012-08-15 14:52

公开时间:2012-08-15 14:52

漏洞类型:命令执行

危害等级:中

自评Rank:8

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-07-01: 细节已通知厂商并且等待厂商处理中

2012-07-06: 厂商已经确认,细节仅向厂商公开

2012-07-16: 细节向核心白帽子及相关领域专家公开

2012-07-26: 细节向普通白帽子公开

2012-08-05: 细节向实习白帽子公开

2012-08-15: 细节向公众公开

简要描述:

srun3000是很多高校使用的上网客户端,但是设计时未考虑权限问题导致可以不需要密码踢任意用户下线,随便写个for循环就能让自己独享网络了= =

详细说明:

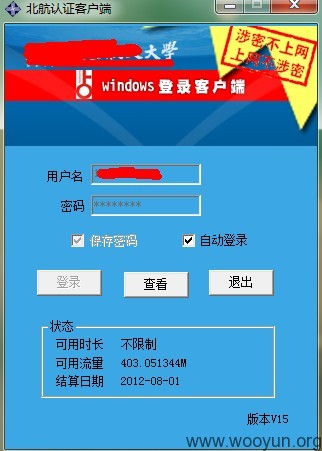

登陆srun3000,客户端界面点击设置-自服务,进入自服务页面:

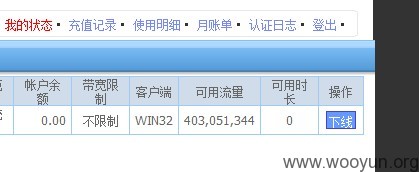

点击我的状态,进入我的状态页面:

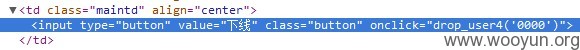

这个下线按钮对应的JS代码如下:

很简单的代码,无须赘述,需要注意的是uname1.value值为外部提交,但是没有经过权限检查,此时,如果提交其他用户的ID值,则该用户会被踢下线,漏洞形成。

漏洞证明:

用firebug或chrome开发者工具,在下线按钮那里编辑user ID:

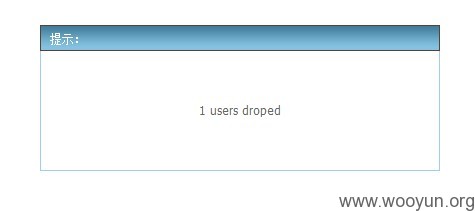

为任意值,点击下线,弹出确认消息框,确认后跳转页面,如果该ID下有人登陆,显示1 user dropped ,如果没人登陆,显示 0 user dropped.

P.S.我用隔壁同学做实验,成功将他踢出。希望广大皮囊不能无视,wuhawuha!

修复方案:

check 下权限 , 谁都会,就是忘了做。

版权声明:转载请注明来源 CCOz@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:7

确认时间:2012-07-06 07:26

厂商回复:

CNVD未直接复现,根据图片及所述过程先行确认,最终确认待厂商反馈。由CNVD直接协调生产厂商处置。

按部分影响可用性进行评分,rank=5.46(需要弱用户认证,属相邻网络攻击)*1.0*1.2=6.552

最新状态:

暂无