漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-08364

漏洞标题:十九楼手机短信炸弹

相关厂商:十九楼

漏洞作者: possible

提交时间:2012-06-16 15:55

修复时间:2012-07-31 15:55

公开时间:2012-07-31 15:55

漏洞类型:设计缺陷/逻辑错误

危害等级:中

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-06-16: 细节已通知厂商并且等待厂商处理中

2012-06-16: 厂商已经确认,细节仅向厂商公开

2012-06-26: 细节向核心白帽子及相关领域专家公开

2012-07-06: 细节向普通白帽子公开

2012-07-16: 细节向实习白帽子公开

2012-07-31: 细节向公众公开

简要描述:

不知道厂商认不认为这是一个安全问题,但是在专业人士来说,应该算是重放攻击

详细说明:

十九楼在注册的时候,可以选择使用手机激活,因此输入手机号,点击获得验证码,就会向输入的手机号发送验证码,这个地方有可能产生重放攻击,试了一下,本身功能有个限制同一个手机号必须间隔60秒,这个不算大的限制。经测试,只要同一个手机号,间隔超过60秒,就还可以发送没有次数限制。两个手机号可以不用间隔60秒,想一下主要原因这个地方用户没有登录,没有session,由于http无连接状态,服务端没有判断多个请求是否来自一个ip(客户端)。

利用这个特性能干啥?(应该把问题夸大吧多骗点rank)其实这个问题并没有特别大的作用,主要是因为发送的内容不可控,只是发送一个验证码,如果厂商也是这么认为就忽略吧,说不上大家利用这个给好友发,还帮十九楼做免费宣传呢,其实我也不知道十九楼,只是在乌云上看到 呵呵,生了大把广告费。 但是物极必反,有好的一面就会有坏的一面。如果有人无聊,间隔60秒对某个手机号重放该数据包,那么就会导致一个手机号收到大量垃圾短信,最终填满收集箱,一看到十九楼,已经不是宣传的作用...不找你算便宜了。

简单看一下,十九楼还有密码找回功能,发现也可以使用手机号找回,一样存在问题。

简单看一下,乌云上提交的这样类型问题,貌似大家都不同重视,因此在赠送一个十九楼xss一枚,危害也不大

http://www.19lou.com/search/thread?keyword=%3C%2Ftitle%3E%3Cscript%3Ealert(1)%3C%2Fscript%3E

漏洞证明:

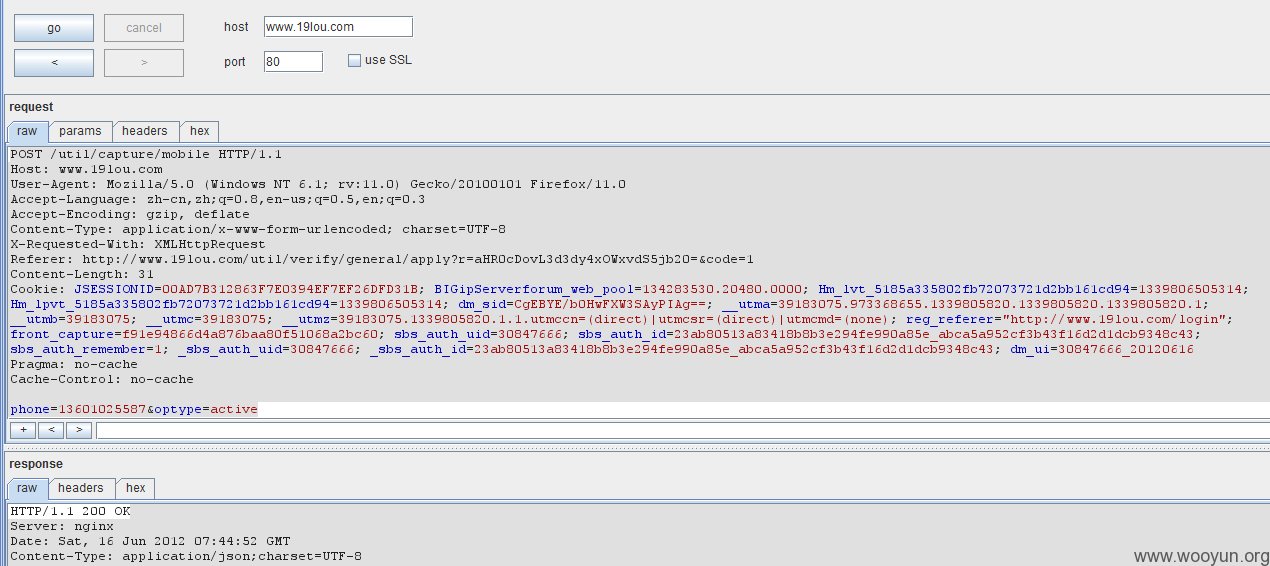

注册时,抓包图

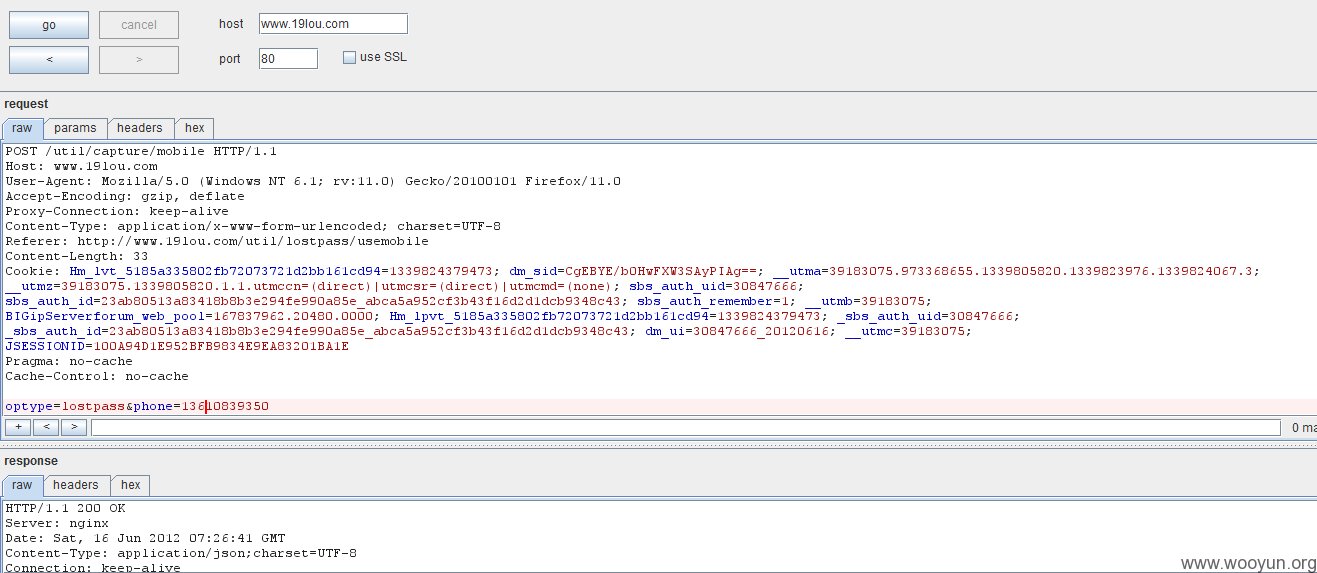

找回密码 抓包图

主要将数据包对一个手机号每隔60秒重放,就会一直发送,如果对很多手机号,攻击,只要保证一个手机号发送间隔大于60秒就可以。

本来想用python实现数据包重放的 可惜没有装python,就写到这吧,管理、厂商觉得没有意义 我就自己留着了 看谁不顺眼就“轰击” 呵呵

修复方案:

虽然不是特别严重,最少对一个手机号限制发送次数吧

版权声明:转载请注明来源 possible@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:5

确认时间:2012-06-16 22:59

厂商回复:

谢谢 possible的提交,我们会这一块的设计进行优化改进。

最新状态:

暂无