漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-010205

漏洞标题:反射型xss明打十九楼各种超级版主

相关厂商:十九楼

漏洞作者: YunDay

提交时间:2012-07-27 12:13

修复时间:2012-09-10 12:13

公开时间:2012-09-10 12:13

漏洞类型:xss跨站脚本攻击

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-07-27: 细节已通知厂商并且等待厂商处理中

2012-07-27: 厂商已经确认,细节仅向厂商公开

2012-08-06: 细节向核心白帽子及相关领域专家公开

2012-08-16: 细节向普通白帽子公开

2012-08-26: 细节向实习白帽子公开

2012-09-10: 细节向公众公开

简要描述:

最近看杀气哥盲打打的好嗨啊。他盲打,我明打。都是以测试为目的:)

详细说明:

1.首先找到十九楼一个反射型xss:

配合获取cookie的一个js,将cookie发送到我的服务器上

2.然后吧这个url转换为一个短地址

3.

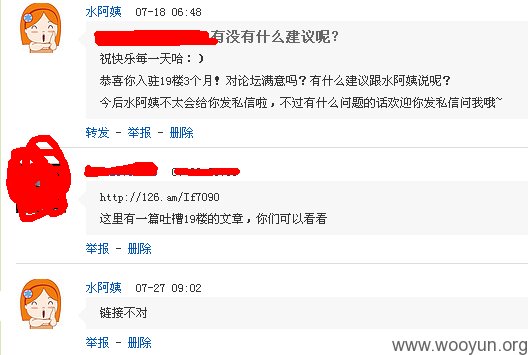

把这个链接站内信给水阿姨,我发现我2了,我设置的cookie长度500不够接收,然后一个admin_auth_uid的cookie只收到一个名字,好吧,然后我改了长度,再把这个链接发给各个超级版主,然后超级版主们都问我这链接有问题啊。。。

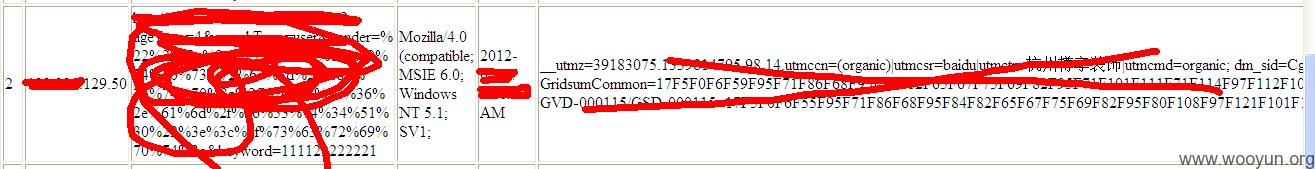

4.获取到的cookie

5.利用cookie登陆

这位超级版主,我不是故意的,其他的就不测试了,我没做任何修改,就看了下。虽然金币很多,但是我一个都没拿,请检查。

漏洞证明:

修复方案:

呵呵,版主哥哥不要乱点哟,容易被x的!

版权声明:转载请注明来源 YunDay@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2012-07-27 12:59

厂商回复:

谢谢YunDay,会尽快解决!

最新状态:

暂无